数据安全稽核是安全管理部门的重要职责,以此保障数据安全治理的策略和规范被有效执行和落地,以确保快速发现潜在的风险和行为。但数据稽核在大型企业或机构超大规模的数据流量、庞大的数据管理系统和业务系统数量面前,也面临着很大的技术挑战。

数据所面临的威胁与风险是动态变化的过程,***环节、***方式、***目标均随着时间不断演进。这也就要求我们的防护体系、治理思路不能墨守成规,更不能一成不变。所以数据安全治理的过程中我们始终要具备一项关键能力--完善的审计与稽核能力。通过审计与稽核的能力来帮助我们掌握威胁与风险的变化,明确我们的防护方向,进而调整我们的防护体系,优化防御策略,补足防御薄弱点,使防护体系具备动态适应能力,真正实现数据安全防护。

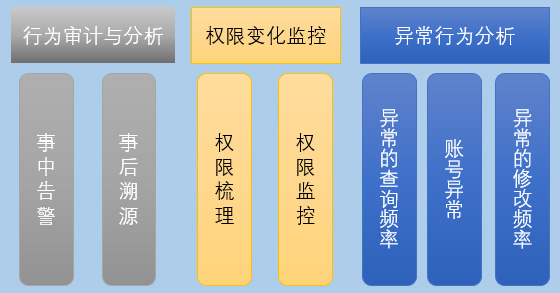

组成,分别是“行为审计与分析”、“权限变化监控”、“异常行为分析”。

数据的安全审计和稽核机制由三个环节

行为审计与分析

在数据安全治理的思路下,我们建设数据安全防护体系时必须具备审计能力。利用数据库协议分析技术将所有访问和使用数据的行为全部记录下来,包括账号、时间、IP、会话、操作、对象、耗时、结果等等内容。一套完善的审计机制能够为数据安全带来两个价值:

1、事中告警

数据的访问、使用、流转过程中一旦出现可能导致数据外泄、受损的恶意行为时,审计机制可以第一时间发出威胁告警,通知管理人员。管理人员在第一时间掌握威胁信息后,可以针对性的阻止该威胁,从而降低或避免损失。所以,审计机制必须具备告警能力,可以通过邮件、短信等方式发出告警通知。

为实现事中告警能力,审计系统需要能够有效识别风险威胁,需要具备下列技术:

漏洞***检测技术:针对CVE公布的漏洞库,提供漏洞特征检测技术;

SQL注入监控技术:提供SQL注入特征库;

口令***监控:针对指定周期内风险客户端IP和用户的频次性登录失败行为监控;

高危访问监控技术:在指定时间周期内,根据不同的访问来源,如:客户单IP、数据库用户、MAC地址、操作系统、主机名,以及应用关联的用户、IP等元素设置访问策略;

高危操作控制技术:针对不同访问来源,提供对数据库表、字段、函数、存储过程等对象的高危操作行为监控,并且根据关联表个数、执行时长、错误代码、关键字等元素进行限制;

返回行超标监控技术:提供对敏感表的返回行数监控;

SQL例外规则:根据不同的访问来源,结合指定的非法SQL语句模板添加例外规则,以补充风险规则的不足,形成完善的审计策略。

2、事后溯源

数据的访问、使用过程出现信息安全事件之后,可以通过审计机制对该事件进行追踪溯源,确定事件发生的源头(谁做的?什么时间做的?什么地点做的?),还原事件的发生过程,分析事件造成的损失。不但能够对违规人员实现追责和定责,还为调整防御策略提供非常必要的参考。所以,审计机制必须具备丰富的检索能力,可以将全要素作为检索条件的查询功能,方便事后溯源定位。

一套完善的审计机制是基于敏感数据、策略、数据流转基线等多个维度的集合体,对数据的生产流转,数据操作进行监控、审计、分析,及时发现异常数据流向、异常数据操作行为,并进行告警,输出报告。

权限变化监控

账号和权限总是动态被维护的,在成千上万的数据账号和权限下,如何快速了解在已经完成的账号和权限基线上增加了哪些账号,账号的权限是否变化了,这些变化是否遵循了合规性保证。需要通过静态的扫描技术和可视化技术帮助信息安全管理部门完成这种账号和权限的变化稽核。

权限变化监控是指监控所有账号权限的变化情况,包括账号的增加和减少,权限的提高和降低,是数据安全稽核的重要一环。对权限变化进行监控,对抵御外部提权***,对抵御内部人员私自调整账号权限进行违规操作均是必不可少的关键能力。

权限变化监控能力的建立分为两个阶段,第一是权限梳理,第二是权限监控。

1、权限梳理

结合人工和静态扫描技术,对现有账号情况进行详细梳理,梳理结果形成账号和权限基线,该基线的调整必须遵循规章制度的合规性保障。通过可视化技术帮助管理人员直观掌握环境中所有账号及对应的权限情况。

2、权限监控

账号和权限基线一旦形成,即可通过扫描技术对所有账号及权限进行变化监控。监控结果与基线进行对比,一旦出现违规变化(未遵循规章制度的私自调整权限)会通过可视化技术和告警技术确保管理人员第一时间可以得到通知。

异常行为分析

在安全稽核过程中,除了明显的数据***行为和违规的数据访问行为外,很多的数据***和非法访问是掩盖在合理的授权下的,这就需要通过一些数据分析技术,对异常性的行为进行发现和定义,这些行为往往从单个的个体来看是合法的。

对于异常行为,可以通过两种方式,一种是通过人工的分析完成异常行为的定义;一种是对日常行为进行动态的学习和建模,对于不符合日常建模的行为进行告警。

下表是列举几种异常行为的定义:

异常行为分析机制的建立对分析、寻找“好人中的坏人”非常关键,同时也是防御体系、防御策略调整的重要参考内容。