1、详述iptables五链

链(内置) |

PREROUTING |

INPUT |

FORWARD |

OUTPUT |

POSTROUTING |

功能 |

|

filter |

过滤防火墙 |

nat |

network address translation;用于修改源IP和目标IP,也可以改端口 |

mangle |

拆解报文,做出修改,并重新封装 |

raw |

关闭nat表;启用连接追踪机制 |

功能<--链 |

|

raw |

PREROUTING,OUTPUT |

mangle |

PREROUTING,INPUT,FORWARD,OUTPUT,POSTROUTING |

nat |

PREROUTING,INPUT,OUTPUT,POSTROUTING |

filter |

INPUT,FORWARD,OUTPUT |

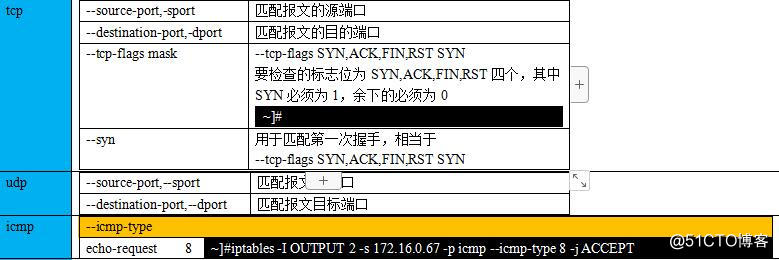

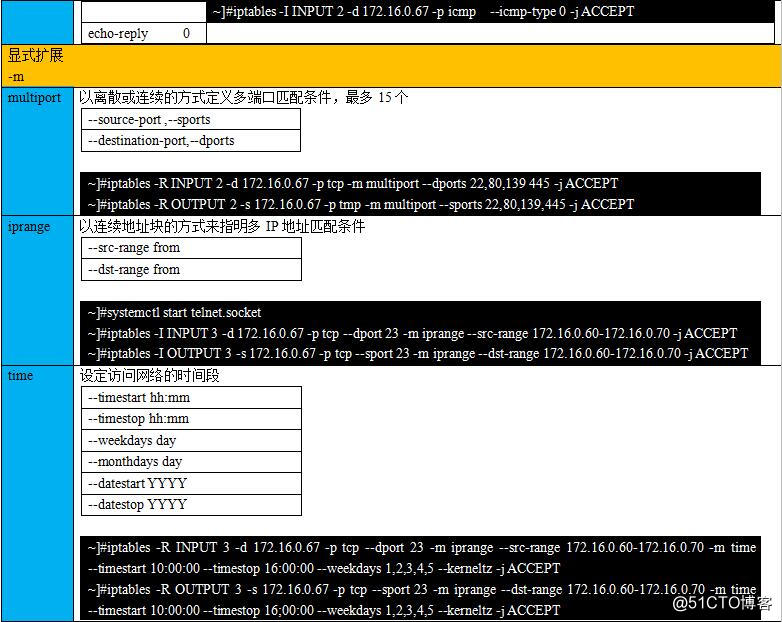

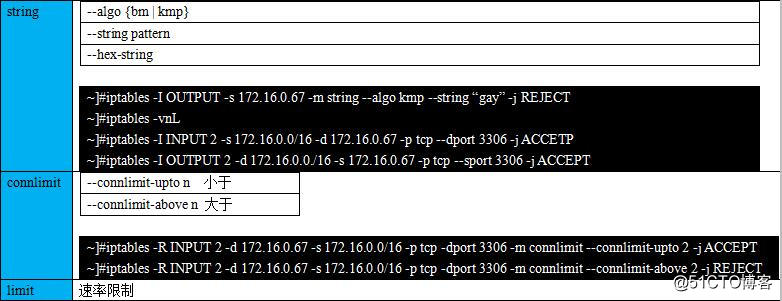

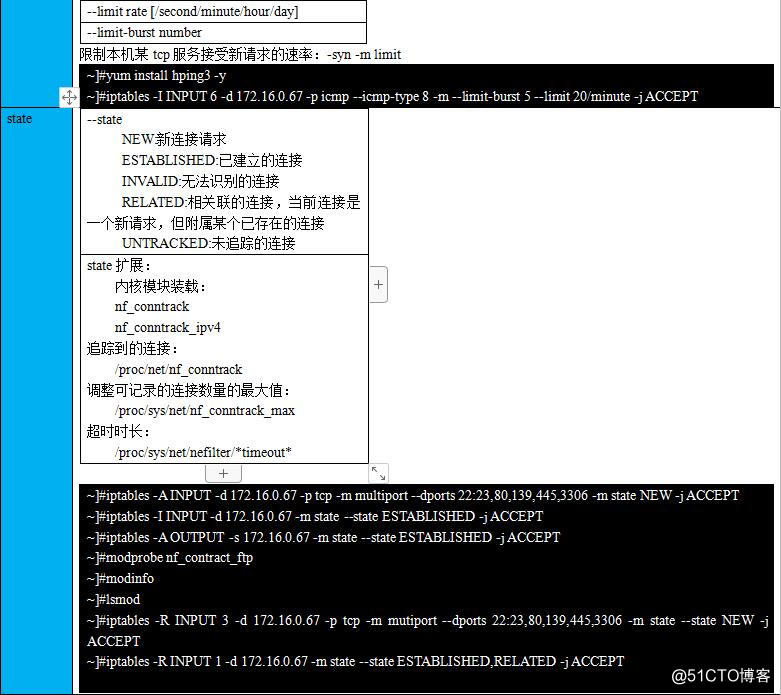

2、举例实现iptables多端口匹配、连接追踪、字符串匹配、时间匹配、并发连接限制、速率匹配、报文状态匹配等应用

3、举例实现iptables之SNAT源地址修改及DNAT目标地址修改和PNAT端口修改等

请求报文: 改源地址:SNAT POSTROUTING --to-source 改目标地址:DNAT PREROUTING --to-destination MASQUERADE:SNAT场景中应用于POSTROUTING链上的规则实现源地址转换,但外网地址不固定时,使用target REDIRECT --to-ports ~]#iptables -F FORWARD ~]#iptables -vnL #####SNAT#### ~]#iptable -t nat -A POSTROUTING -s 192.168.10.0/24 -j SNAT --to-source 172.16.0.6 #####DNAT#### ~]#iptables -t nat -A PREROUTING -d 172.16.0.6 -p tcp --dport 80 -j DNAT --to-destination 192.168.10.2 ~]#iptables -t nat -R PREROUTING 1 -d 172.16.0.6 -p tcp --dport 80 -j DNAT --to-destination 172.168.10.2:8080 |

4、简述sudo安全切换工具,及详细讲解visudoer

sudo:能够让获得授权的用户以另外一个用户的身份运行指定的命令 授权机制:授权文件/etc/sudoers root ALL=(ALL) ALL %wheel ALL=(ALL) ALL 编辑此文件的专用命令visudo 授权项: who where=(whom) commands users hosts=(runas) commands

sudo命令: sudo -k 刷新有效期限 sudo -l 显示授权列表 |

~]#useradd fedora ~]#echo ‘mageedu’ | passwd --stdin fedora ~]#visudo %wheel ALL=(ALL) ALL,!/bin/su,!/usr/bin/passwd root fedora ALL=(ALL) /usr/sbin/useradd,/usr/sbin/userdel ~]#sudo useradd user1 |

别名设置

User_Alias USERADMIN=fedora,centos Cmnd_Alias NETADMINCMD=/sbin/ip,/bin/ifconfig,/sbin/route Cmnd_Alias USERADMINCMD=/bin/useradd,/bin/userdel fedora ALL=(ALL) PASSWD:NETADMINCMD,NOPASSWD:USERADMINCMD |