版权声明:本文为博主原创文章,若转载请注明出处且不得删改。(如有错误请提出指正,部分文章会参考其他文章,已经表明参考出处,如有侵权请联系删除) https://blog.csdn.net/qq_34902437/article/details/85220457

分类

- 集中式

- 分布式

集中式

所谓集中式,就是只有一个 KDC(密钥分配中心)作为可信赖的第三方协助通信双

方 A,B 进行通信

图示

具体过程

1. A->KDC: ID(A) || ID(B) || N1

发起方 A 先向 KDC 发出请求会话密码。这段请求消息包含了 ID(A),即 A 的身份信息,ID(B)B的身份信息和一个唯一标识符 N1,N1 通常用时间戳实现。N1 的作用是实现这段信息的唯一性。

2. KDC->A: E(Ka)[Ks || ID(A) || ID(B) || N1 || E(Kb)[Ks || ID(A)]]

KDC 返回给 A 相关的信息。返回的信息是用 Ka(A 的加密密钥)加密的。

3.A->B: E(Kb)[Ks || ID(A)]

A 向 B 发送在第二步接收的 E(Kb)[Ks || ID(A)] 的信息。这段信息表示用 B 的密钥(Kb)加密的,包含了 A,B 的会话密钥和验证 A 的身份信息 (ID(A))

4.B->A: E(Ks)[N2]

B 在用自己的密钥 Kb 解开了第三步的信息后,证明了 A 的合法性。接着向 A 发送用会话密钥(Ks)加密的唯一标识符 N2 (常用时间戳实现)。这一步是表明 B 确认与 A 的会话。

5.A->B: E(Ks)[f(N2)]

A 向 B 发送一个由会话密钥(Ks)加密了的信息,并且该信息被一个 f 函数变换,确认接收到了 B 的信息。

PS:实际上在第三步就已经完成了密钥的分配,即 Ks 双方都知道了,第四,五步是对消息的认证,防止重放攻击。

分布式

特点

- 适合小型网络

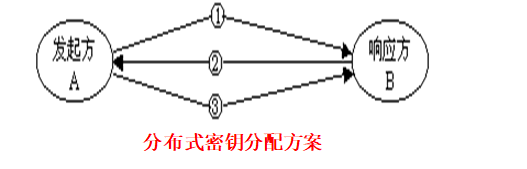

图示

具体过程

1. A->B: ID(A)|| N1

发起方 A 向 B 发送一个 A 的身份证明和一个 N1

2. B->A: E(MKm)[Ks || ID(A) || ID(B) || f(N1) || N2]

B 回复给 A 一段信息,该信息被 A,B 共享的主密钥(MKm)加密。信息包括了两者这次会话的会话密钥(Ks),A,B 的身份验证(ID(A)和 ID(B),f(N1)和 N2

3. A->B: E(Ks)[f(N2)]

A 回复给 B 一个确认信息,接下来双方就可以开始通信了。