GandCrab5.0.3升级版本GandCrab5.0.4近期在国内有呈现爆发的趋势,获取到该病毒样本,该变种同样采用RSA AES加密算法,将系统中的大部分文档文件加密为随机后缀名的文件,然后对用户进行勒索。该勒索病毒主要通过RDP爆破、邮件、漏洞、垃圾网站挂马等方式进行传播,其自身不具备感染传播能力,不会主动对局域网的其他设备发起***,会加密局域网共享目录文件夹下的文件。

GANDCRAB v5.0.4是恶毒的GandCrab加密病毒的最新版本,它会对您的文件进行加密,并在其中留下有关受损计算机设备的赎金说明。敲诈勒索者希望您支付索赔恢复文件的赎金费用。据说以前的GANDCRAB 5.0版本都使用了CVE-2018-0896漏洞。这也可以用这个新版本来利用。除上述提及之外,不排除使用其他漏洞和漏洞利用策略。

GANDCRAB v5.0.4勒索软件在Windows注册表中创建了各种条目以实现持久性,并可以在Windows环境中启动或抑制进程。此类条目通常设计为在每次启动Windows操作系统时自动启动病毒。

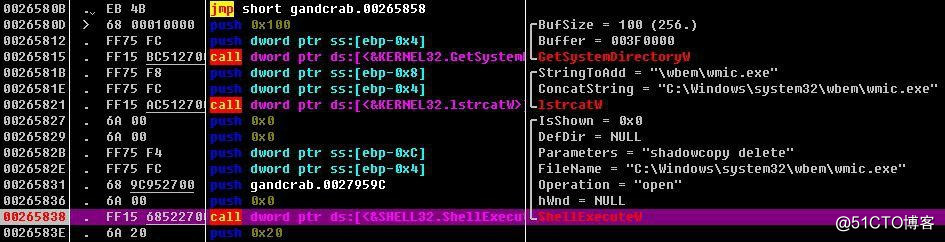

加密完成之后,通过ShellExecuteW函数调用wmic.exe程序,删除磁盘卷影:

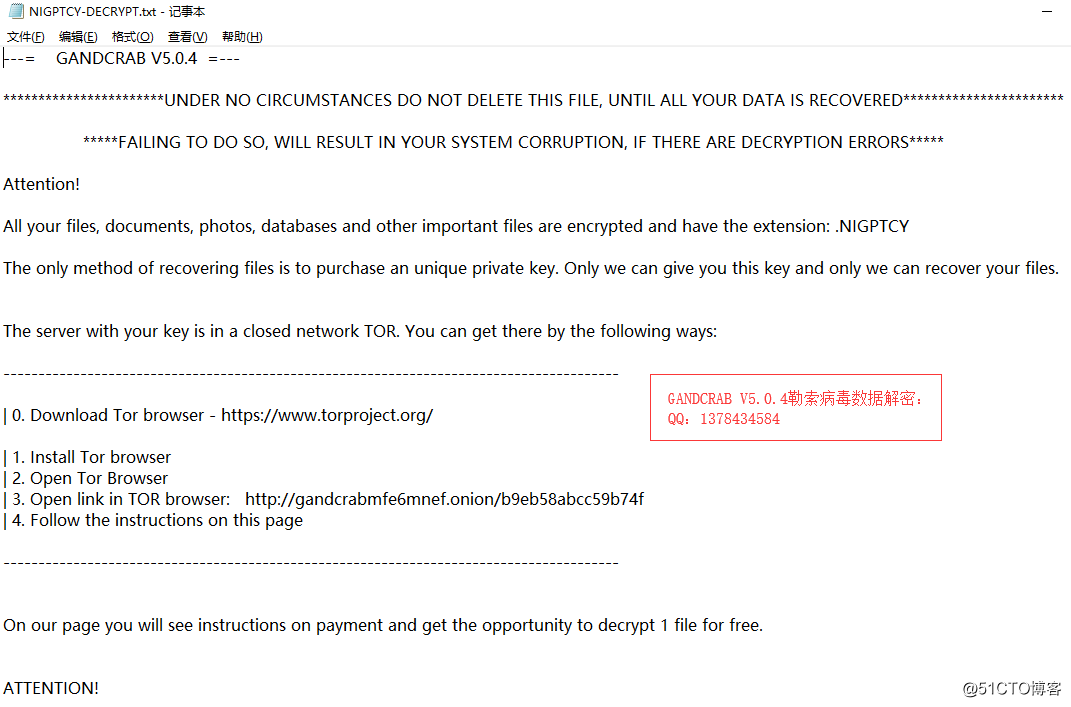

最后,生成勒索信息文件并在桌面进行勒索。GANDCRAB v5.0.4病毒将保存勒索赎金。赎金票据的名称是通过以大写字母使用此扩展并添加[5-10随机字母]-DECRYPT.txt或[5-10随机字母]-DECRYPT.html形成的.如下图:

病毒防御:

1、及时给电脑打补丁,修复漏洞。

2、对重要的数据文件定期进行非本地备份。

3、不要点击来源不明的邮件附件,不从不明网站下载软件。

4、尽量关闭不必要的文件共享权限。

5、更改账户密码,设置强密码,避免使用统一的密码,因为统一的密码会导致一台被攻破,多台遭殃。

6、GandCrab勒索软件会利用RDP(远程桌面协议),如果业务上无需使用RDP的,建议关闭RDP。

最后,建议企业对全网进行一次安全检查和杀毒扫描,加强防护工作。

GandCrab5.0.4版本勒索病毒数据解密,可联系QQ:1378434584