公司的语音分析系统,局方安全扫描到此漏洞,需要修复

研发修复完成后,使用公司的小安平台(http://sec.iflytek.com/#/portal)测试仍存在此漏洞,咨询了公司安全管理部门,我们公司的小安平台存在误报。

本着认真负责的态度,自己从网上找资料使用其他工具进行验证。

工具:

① Burp_Suite_Pro_v1.7.32_Loader_Keygen.zip 【用于攻击web 应用程序的集成平台】

② firefox浏览器

(③ java环境)

步骤:

一、自行百度配置java环境(后续burpSuite如果不能使用,大部分是java版本低或者配置错误导致)

二、下载burpSuite (链接: https://pan.baidu.com/s/1M7tavxTKMaI5ptXcOjBv_A 提取码: wjlv)

1、解压到本地

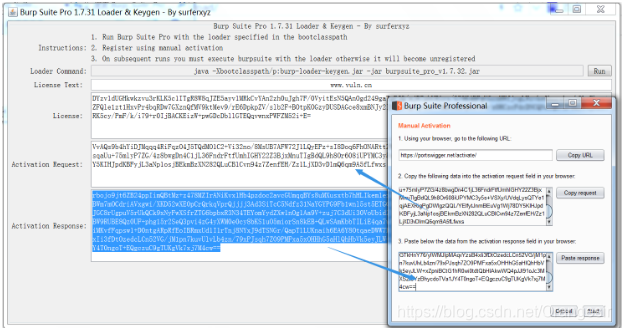

2、打开burp-loader-keygen.jar,license text 填写任意内容,点击run后,将生成的license 复制粘贴到打开的burp里,点击next

3、点击manual activation 手动激活。将request 粘贴到activation request ,将自动生成response,再粘贴到burp里最下面的response中,点击下一步

4、激活成功

注意:后续使用burpSuite需要打开burp-loader-keygen.jar,再点击run来运行此应用。

三、浏览器代理配置

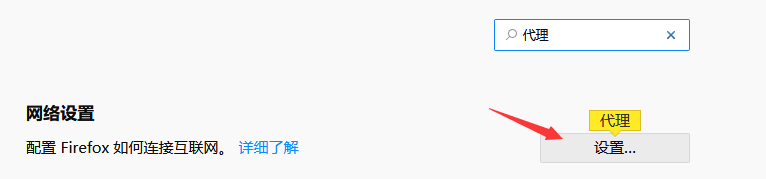

1、打开firefox浏览器,并找到设置选项

2、搜索代理,并进行配置

手动设置代理,并清除下方的“不使用代理”的内容

3、完成后点击确定。

四、验证

1、修复后测试

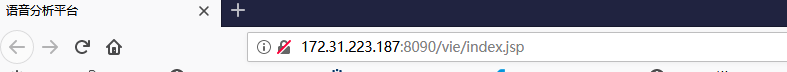

①打开burpSuite

②清理浏览器缓存,打开测试站点

③查看抓包信息

④选择已抓取的包,右键Send to Repeater,然后到Repeater中点击Go,查看响应信息

发现此时响应正常。

⑤修改请求头(即验证修改host的内容,再去查看请求结果)

到先前抓取的包中,右键Send to Repeater,然后到Repeater中选择Header并修改host值

点击Go,并查看响应信息:

可以看到此时已经返回403错误,即host无响应。

2、修复前测试

①打开burpSuite

②清理浏览器缓存,打开测试站点

③查看抓包信息

④选择已抓取的包,右键Send to Repeater,然后到Repeater中点击Go,查看响应信息

⑤修改请求头(即验证修改host的内容,再去查看请求结果)

到先前抓取的包中,右键Send to Repeater,然后到Repeater中选择Header并修改host值

总结:测试思路,

修改请求头host信息,若修改后和修改前的响应信息一致,则说明存在此漏洞;

若修改后和修改前的响应信息不一致(修改前正常响应,修改后拒绝访问),则代表无此漏洞,即修复成功。