提起古典名著《水浒传》,想必中国人都是耳熟能详。这本书刻画了诸多在中国家庭里可谓家喻户晓的人物,梁山好汉李逵便是其中之一。《水浒传》第四十三回中,李逵下山探亲,结果路遇一黑脸大汉李鬼冒充自己名号打劫,假李逵打劫真李逵,结果自然是“假李逵”李鬼被“真李逵”打的落花流水。自此,“李鬼”一词也常常被借指为“冒牌货”。

那安全界有没有这样的李鬼呢?

还真有!

之前卡巴斯基安全研究人员就曾经在报告里披露一个新的Android木马,并评价其为“独一无二”。该木马便是一个不折不扣的“李鬼”,伪装成知名app,以李逵之名行李鬼之实。

这个被称为Trojan.AndroidOS.Switch的木马之所以被卡巴斯基安全研究员评价为“独一无二”是因为它有别于一般木马的直接攻击感染设备,而是攻击感染设备所在Wi-Fi网络,或者准确说,是攻击感染设备所在Wi-Fi网络的路由器。该木马通过暴力破解攻击登陆路由器Web管理界面,接着更改路由器设置里的DNS服务器地址,以达成由木马发布者控制的恶意DNS服务器来实际完成路由器Wi-Fi网络中所有连接设备的DNS解析工作的目的(这个过程也被称作DNS劫持)。

这个木马界“李鬼”目前发布有两个版本。这两个版本分别伪装成百度客户端和Wi-Fi万能钥匙这两款知名应用来欺诈Android用户。

▲精心伪装的木马

下面以伪装成Wi-Fi万能钥匙的版本为例,重点介绍该木马的工作原理、危害及防范方法。值得一提的是,木马作者甚至还专门制作了一个网站用来宣传和分发该木马,这个网站所在服务器同时也作为木马的命令&控制中心(C&C)来使用。

▲木马作者制作的网站

......

Switch 木 马 工 作 原 理

Wi-Fi万能钥匙是一款基于分享经济模式而推出的免费上网工具,旨在通过用户间共享Wi-Fi网络信息(其中,包括安全密码)的方式来帮助用户(如商务差旅人士)将设备连接到周边陌生公共网络中。由于用户常常会通过该app连接各路Wi-Fi网络,木马可籍此传播传播开来。

☟ 侵入到设备中后,木马将执行以下操作:

01 获取所在网络的BSSID,并通知C&C此BSSID网络中木马已激活。

02 尝试获取ISP(Internet服务提供商)名称,并以此确定具体使用哪个DNS服务器来实施DNS劫持。一共有三个DNS服务器可能参与劫持:101.200.147.153,112.33.13.11 和120.76.249.59。其中,101.200.147.153是默认选项,其他两个则仅分别针对某些特定ISP。

03 使用以下预定义的登录名&密码词典施行暴力破解攻击。

☟ ☟ ☟

· admin:00000000

· admin:admin

· admin:123456

· admin:12345678

· admin:123456789

· admin:1234567890

· admin:66668888

· admin:1111111

· admin:88888888

· admin:666666

· admin:87654321

· admin:147258369

· admin:987654321

· admin:66666666

· admin:112233

· admin:888888

· admin:000000

· admin:5201314

· admin:789456123

· admin:123123

· admin:789456123

· admin:0123456789

· admin:123456789a

· admin:11223344

· admin:123123123

执行该步骤时,木马首先会尝试在系统嵌入浏览器中访问默认网关地址,其后利用预先写好的Java脚本执行暴力破解工作:尝试使用登录名&密码词典中的各个登录名&密码组合进行登录,一般都能顺利登入TP-LINK Wi-Fi路由器Web管理界面。

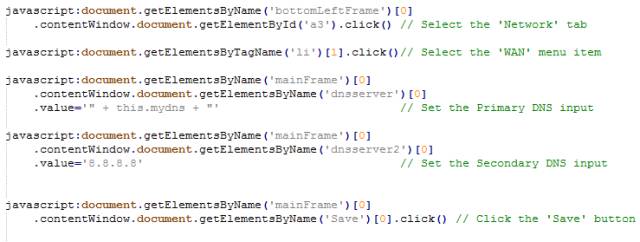

04 若上一步执行成功,该木马会在WAN设置选项中将首选DNS服务器地址修改成由木马发布者控制的恶意DNS服务器,并将备用DNS服务器地址修改成8.8.8.8(谷歌DNS,用以确保在流氓DNS服务器失效时,用户设备依然能正常解析DNS)。

▲路由器Web管理界面截图

▲为完善可读性而重新整理的木马预制Java代码

......

Switch 木 马 危 害 及 防 范 措 施

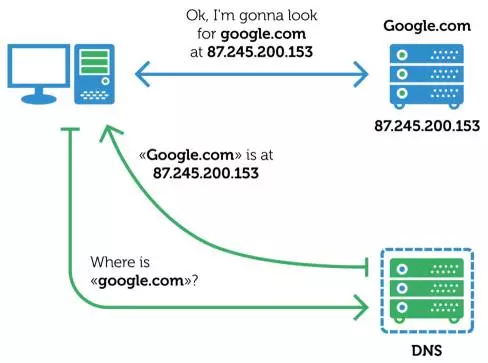

要想弄清楚DNS劫持类木马的危害,首先得明白DNS到底为何物。DNS(Domain Name System,域名系统),因特网上作为域名和IP地址相互映射的一个分布式数据库,具体作用是把网络地址(域名,以一个字符串的形式)对应到真实的计算机能够识别的网络地址(IP地址),以便计算机能够进一步通信,传递网址和内容等,而IP地址和域名之间的转换工作则被称为DNS解析。

☟ 域名“google.com”通过DNS解析为IP地址87.245.200.153便是一个著名的解析案例,该案例的正常解析流程如下:

▲域名“google.com”DNS解析流程

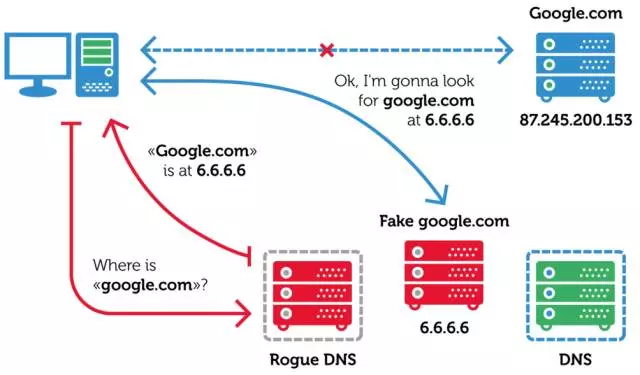

☟ 而在遭遇DNS劫持攻击后,整个解析流程便会发生改变,具体如下:

▲遭遇DNS劫持攻击后的域名“google.com”DNS解析流程

如上图所示,此时用户不再与真正的google.com进行通信,取而代之的是一个不在用户计划内的陌生网络资源。这个新的访问对象可能是一个google.com“赝品”,也可能是一个会弹出广告或者会传播恶意软件的站点,亦或是其他站点/资源。如果访问的是google.com“赝品”,该站点会保存用户的全部搜索请求,并将之发送给本次DNS劫持的施行者。

由于更改Wi-Fi路由器的DNS解析设置后,连接该路由器所支撑网络的所有设备都将强制使用路由器指定DNS进行解析,这意味着一旦路由器DNS设置能为DNS劫持施行者所修改,此Wi-Fi下所有设备流量去向控制权都将尽掌于其手。

-----

下面总结下Trojan.AndroidOS.Switcher的特点。

Switcher攻击对象为整个Wi-Fi网络,而非直接攻击用户设备,这意味着它具有一定隐蔽性。而它最厉害的一点在于就算重启路由器,被篡改的DNS设置并不会因此重置,DNS劫持很难被发现。即便恶意DNS服务器被拦截,由于用户仍能使用辅助DNS8.8.8.8正常进行网络访问,用户/IT无法因此察觉异状。

如上所述,该木马隐蔽性强,危害大,具体防范策略以预防为主,一旦发现异状,需及时处理。

我们建议所有用户检查DNS设置里是否存在上面提过的恶意DNS服务器之一(不仅仅是在明显发现存在DNS劫持时,建议定期排查),若存在,请及时联系ISP技术支持或将情况告知Wi-Fi网络持有者。同时,我们还强烈建议用户在路由器的管理Web界面更改默认登录名和密码,以预防此类攻击。

......

另 一 种 “李鬼” 式威胁

Android 上 的 Web 注 入

有类专门针对浏览器的攻击,被称为浏览器中间人攻击(MITB)。该攻击实现手段主要有恶意DLL注入、流氓扩展及依靠伪装代理服务器(或其他方式)注入恶意代码到浏览器页面等等。而当攻击目标是网银时,MITB往往会通过Web注入的方式来实现。具体而言,就是通过注入恶意代码到网上银行服务网页中,以此拦截一次性SMS消息,从而收集用户相关信息、欺骗银行详情等等。

而在Android端,Web注入实施方案主要有:

01 覆盖应用。

02 将用户访问的银行网页重定向到特制钓鱼网站页面。

由于重定向方案近来已逐渐遭弃用,这里仅重点介绍窗口覆盖方案。

使用钓鱼窗口覆盖应用是目前最流行的一种Web注入方案,并且为几乎所有网银木马所应用。木马可能会用伪造的对话框覆盖Google Play Store以窃取用户银行卡详细信息,也可能会用伪造的登陆框覆盖各种社交媒体和即时通讯app以窃取用户密码。

▲恶意软件Marcher、 Acecard

当然,大部分时候,它们的目标是以网银为主的金融类APP。常见攻击方式有:

-- 01 --

由网络犯罪分子预先制作好木马窗口,用以覆盖app自身窗口。木马代表:移动网银木马Acecard家族。

-- 02 --

使用部署在恶意服务器上的钓鱼网页覆盖app。这种方式的好处是网络犯罪分子可以随时修改其内容。木马代表:移动网银木马Marcher家族。

-- 03 --

从恶意服务器下载模板页面,再往模板页面添加目标app的图标及名称。木马Trojan-Banker.AndroidOS.Faketoken便曾用这种方式攻击过超过2000个金融app。从Android 6开始,为了完成上述攻击,FakeToken木马必须申请相关权限来实现窗口覆盖。而随着新版本Android的普及,将会有越来越多的移动网银木马需要申请权限。

事实上,如今很少有攻击者会采用Web注入方案进行攻击。由于移动浏览器和app的多样,开发Web注入工具耗时耗力,且还需要大量资金投入。对于攻击者来说,相比自己开发web注入工具,使用现成工具无疑要容易得多。当然,这并不意味着我们就可以对此类攻击放松警惕,随着恶意软件作者技术的不断提高,未来一切皆有可能。

......

小 结

《水浒传》中“假李逵”李鬼的结局是最终为真李逵所斩杀。然而大道难行,魍魉难辨,随着黑客技术的发展,这些伪装成正当来源的恶意软件界“李鬼”在隐蔽性和危害性上也必然会得到一个长足的提高,它们将越来越难以察觉,施加攻击成本也将越来越低。

这时,如何快速识别、查杀木马并避免挂马已成为一个必须认真面对的严峻课题。如今攻击者行为隐蔽性越来越高,在可能攻击发生之前及时发现漏洞方能化被动为主动。

▌本文由青松云安全原创编译,如需转载,请署名出处。