nc端口测试命令与nmap工具

A goal is a dream with a deadline. Much effort, much prosperity.

nc介绍:

nc是netcat的简写,有着网络界的瑞士军刀美誉。因为它短小精悍、功能实用,被设计为一个简单、可靠的网络工具,其有Windows和Linux的版本,可通过TCP或UDP协议传输读写数据。同时,它还是一个网络应用Debug分析器,因为它可以根据需要创建各种不同类型的网络连接。

nc的作用:

(1)实现任意TCP/UDP端口的侦听,nc可以作为server以TCP或UDP方式侦听指定端口

(2)端口的扫描,nc可以作为client发起TCP或UDP连接

(3)机器之间传输文件

(4)机器之间网络测速

nc的控制参数不少,常用的几个参数如下所列:

1) -l

用于指定nc将处于侦听模式。指定该参数,则意味着nc被当作server,侦听并接受连接,而非向其它地址发起连接。

2) -p <port>

暂未用到(老版本的nc可能需要在端口号前加-p参数,下面测试环境是centos6.6,nc版本是nc-1.84,未用到-p参数)

3) -s

指定发送数据的源IP地址,适用于多网卡机

4) -u

指定nc使用UDP协议,默认为TCP

5) -v

输出交互或出错信息,新手调试时尤为有用

6)-w

超时秒数,后面跟数字

7)-z

表示zero,表示扫描时不发送任何数据

nc使用:

要使用nc工具需要先安装此工具

[root@localhost2 ~]# yum -y install nc

两台机器测试的话,两台机器都要安装

test:

1:192.168.8.10

2:192.168.8.20

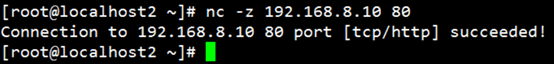

1机器启动apache服务,监听80端口

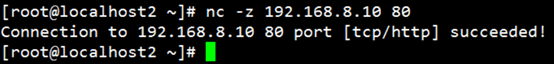

2机器用nc查看80是否启动

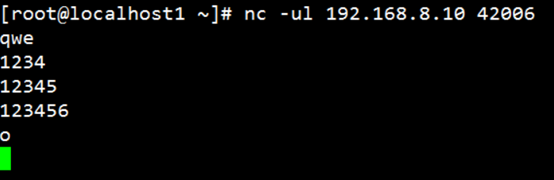

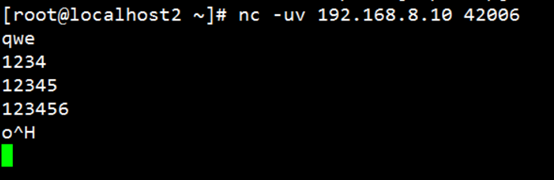

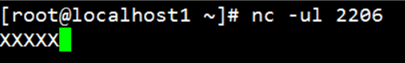

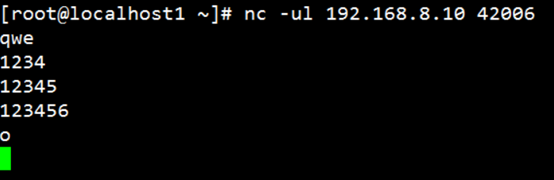

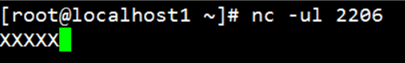

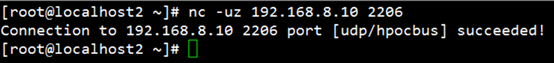

机器1监听udp的42006端口 nc -l 默认监听TCP端口+u则监听UDP

机器2连接机器1的udp的42006端口并发数据,机器可以收到

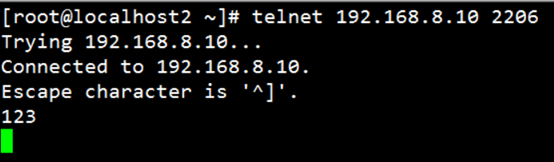

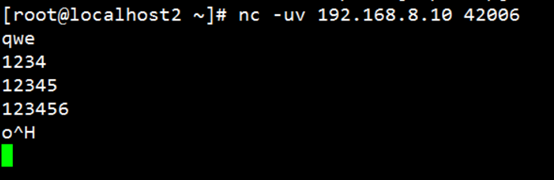

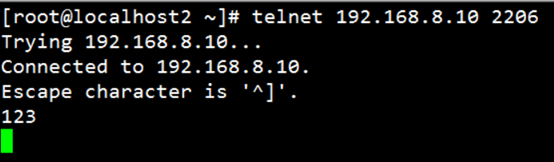

telnet也可以实现

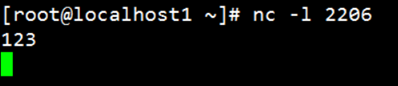

机器1监听2206端口(yum -y install telnet)

机器2连接测试并发数据123

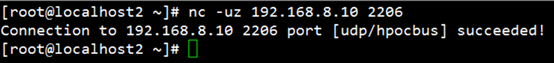

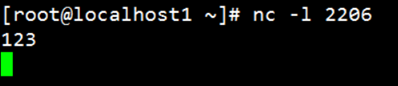

测试端口是否启动

机器1监听2206

机器2连接测试

扫描机器开放的tcp端口 nc -zw 1 192.168.8.10 1-65534

扫描机器开放的udp端口 nc -uzw 1 192.168.8.10 1-65534

yum -y install nmap

nmap工具是扫描端口用的工具

NMap,也就是Network Mapper,最早是Linux下的网络扫描和嗅探工具包。

[root@localhost2 ~]# nmap 192.168.8.1-100 扫描ip1-100 开放的所有端口

下面为返回结果

|

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

45

46

47

48

49

50

51

52

53

54

55

56

57

58

59

60

61

62

63

64

65

66

67

68

69

70

71

72

73

74

75

76

77

78

79

80

81

|

Starting Nmap 5.51 ( http:

//nmap

.org ) at 2017-10-19 21:17 CST

Nmap scan report

for

192.168.8.1

Host is up (0.00010s latency).

Not shown: 989 filtered ports

PORT STATE SERVICE

80

/tcp

open

http

135

/tcp

open

msrpc

139

/tcp

open

netbios-ssn

445

/tcp

open

microsoft-ds

902

/tcp

open

iss-realsecure

912

/tcp

open

apex-mesh

1801

/tcp

open

msmq

2103

/tcp

open

zephyr-clt

2105

/tcp

open

eklogin

2107

/tcp

open

msmq-mgmt

3389

/tcp

open

ms-term-serv

MAC Address: 00:50:56:C0:00:08 (VMware)

Nmap scan report

for

192.168.8.2

Host is up (0.000038s latency).

Not shown: 999 closed ports

PORT STATE SERVICE

53

/tcp

filtered domain

MAC Address: 00:50:56:E3:C2:88 (VMware)

Nmap scan report

for

192.168.8.10

Host is up (0.000088s latency).

Not shown: 997 closed ports

PORT STATE SERVICE

22

/tcp

open

ssh

80

/tcp

open

http

3306

/tcp

open

mysql

MAC Address: 00:0C:29:C4:34:9F (VMware)

Nmap scan report

for

192.168.8.20

Host is up (0.0000020s latency).

Not shown: 999 closed ports

PORT STATE SERVICE

22

/tcp

open

ssh

Nmap

done

: 100 IP addresses (4 hosts up) scanned

in

8.06 seconds

|

A goal is a dream with a deadline. Much effort, much prosperity.

nc介绍:

nc是netcat的简写,有着网络界的瑞士军刀美誉。因为它短小精悍、功能实用,被设计为一个简单、可靠的网络工具,其有Windows和Linux的版本,可通过TCP或UDP协议传输读写数据。同时,它还是一个网络应用Debug分析器,因为它可以根据需要创建各种不同类型的网络连接。

nc的作用:

(1)实现任意TCP/UDP端口的侦听,nc可以作为server以TCP或UDP方式侦听指定端口

(2)端口的扫描,nc可以作为client发起TCP或UDP连接

(3)机器之间传输文件

(4)机器之间网络测速

nc的控制参数不少,常用的几个参数如下所列:

1) -l

用于指定nc将处于侦听模式。指定该参数,则意味着nc被当作server,侦听并接受连接,而非向其它地址发起连接。

2) -p <port>

暂未用到(老版本的nc可能需要在端口号前加-p参数,下面测试环境是centos6.6,nc版本是nc-1.84,未用到-p参数)

3) -s

指定发送数据的源IP地址,适用于多网卡机

4) -u

指定nc使用UDP协议,默认为TCP

5) -v

输出交互或出错信息,新手调试时尤为有用

6)-w

超时秒数,后面跟数字

7)-z

表示zero,表示扫描时不发送任何数据

nc使用:

要使用nc工具需要先安装此工具

[root@localhost2 ~]# yum -y install nc

两台机器测试的话,两台机器都要安装

test:

1:192.168.8.10

2:192.168.8.20

1机器启动apache服务,监听80端口

2机器用nc查看80是否启动

机器1监听udp的42006端口 nc -l 默认监听TCP端口+u则监听UDP

机器2连接机器1的udp的42006端口并发数据,机器可以收到

telnet也可以实现

机器1监听2206端口(yum -y install telnet)

机器2连接测试并发数据123

测试端口是否启动

机器1监听2206

机器2连接测试

扫描机器开放的tcp端口 nc -zw 1 192.168.8.10 1-65534

扫描机器开放的udp端口 nc -uzw 1 192.168.8.10 1-65534

yum -y install nmap

nmap工具是扫描端口用的工具

NMap,也就是Network Mapper,最早是Linux下的网络扫描和嗅探工具包。

[root@localhost2 ~]# nmap 192.168.8.1-100 扫描ip1-100 开放的所有端口

下面为返回结果

|

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

45

46

47

48

49

50

51

52

53

54

55

56

57

58

59

60

61

62

63

64

65

66

67

68

69

70

71

72

73

74

75

76

77

78

79

80

81

|

Starting Nmap 5.51 ( http:

//nmap

.org ) at 2017-10-19 21:17 CST

Nmap scan report

for

192.168.8.1

Host is up (0.00010s latency).

Not shown: 989 filtered ports

PORT STATE SERVICE

80

/tcp

open

http

135

/tcp

open

msrpc

139

/tcp

open

netbios-ssn

445

/tcp

open

microsoft-ds

902

/tcp

open

iss-realsecure

912

/tcp

open

apex-mesh

1801

/tcp

open

msmq

2103

/tcp

open

zephyr-clt

2105

/tcp

open

eklogin

2107

/tcp

open

msmq-mgmt

3389

/tcp

open

ms-term-serv

MAC Address: 00:50:56:C0:00:08 (VMware)

Nmap scan report

for

192.168.8.2

Host is up (0.000038s latency).

Not shown: 999 closed ports

PORT STATE SERVICE

53

/tcp

filtered domain

MAC Address: 00:50:56:E3:C2:88 (VMware)

Nmap scan report

for

192.168.8.10

Host is up (0.000088s latency).

Not shown: 997 closed ports

PORT STATE SERVICE

22

/tcp

open

ssh

80

/tcp

open

http

3306

/tcp

open

mysql

MAC Address: 00:0C:29:C4:34:9F (VMware)

Nmap scan report

for

192.168.8.20

Host is up (0.0000020s latency).

Not shown: 999 closed ports

PORT STATE SERVICE

22

/tcp

open

ssh

Nmap

done

: 100 IP addresses (4 hosts up) scanned

in

8.06 seconds

|