现如今,随着我国经济的不断发展向前,许许多多的企业其规模也在不断的壮大,大型企业在全国各重要地区都设有自己的分支机构,而分支机构与企业总部都会接入到互联网之中,以便传递自己的日常信息数据,对于企业来讲,重要数据即企业的命脉所在,所以保障在公共网络环境之上安全的传输企业重要数据流就显得尤为重要。

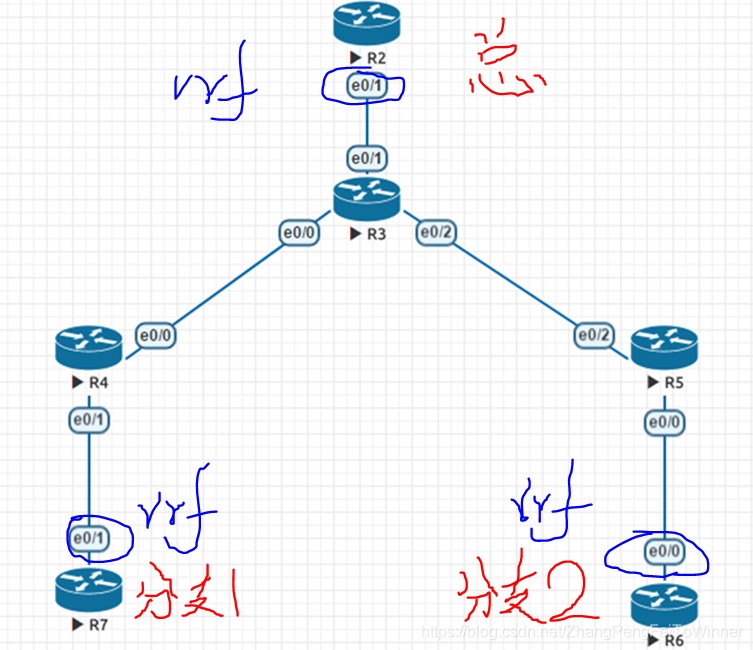

1.如图所示为部署拓扑图,要求:

R4(分支1)、R5(分支2)为企业分支机构,R2为企业总部,R7是分支1的内部,R6是分支2的内部,现要求企业总部的公网口与分支内部出口都在VRF空间之中,两个分支分别做NAT,企业分支1内部R7与企业分支2内部R6与企业总部R2构建MGRE环境,同时应用IPSEC对数据流量实施安全保护。

需要使用的技术:IPV4、VRF、静态路由、NAT(NAT-T协议在配置完NAT是默认开启的)、MGRE、IPSEC。

2.拓扑具体的IPV4地址规划:

R2的 Loopback0的IPV4地址100.2.2.2/32;

R2-R3相连的Ethernet0/1的IPV4地址10.100.23.2/24;

R3的 Loopback0的IPV4地址100.3.3.3/32;

R3-R2相连的Ethernet0/1的IPV4地址10.100.23.3/24;

R3-R4相连的Ethernet0/0的IPV4地址10.100.34.3/24;

R3-R5相连的Ethernet0/2的IPV4地址10.100.35.3/24;

R4的 Loopback0的IPV4地址100.4.4.4/32;

R4-R3相连的Ethernet0/0的IPV4地址10.100.34.4/24;

R4-R7相连的Ethernet0/1的IPV4地址10.100.47.4/24

R5的 Loopback0的IPV4地址100.5.5.5/32;

R5-R3相连的Ethernet0/2的IPV4地址10.100.35.5/24;

R5-R6相连的Ethernet0/0的IPV4地址10.100.56.5/24;

R6的 Loopback0的IPV4地址100.6.6.6/32;

R6-R5相连的Ethernet0/0的IPV4地址10.100.56.6/24;

R7的 Loopback0的IPV4地址100.7.7.7/32;

R7-R4相连的Ethernet0/0的IPV4地址10.100.47.7/24;

总部R2与分支1内部R7及分支2内部R6之间构建MGRE环境:

R2的 Tunnel0的IPV4地址200.1.1.2/24;

R6的 Tunnel0的IPV4地址200.1.1.6/24;

R7的 Tunnel0的IPV4地址200.1.1.7/24;

3.底层路由的配置(公网可通,用静态路由的写法):

R2->R3/ R2(config)# ip route vrf R2 0.0.0.0 0.0.0.0 10.100.23.3 //企业总部的公网口处于VRF中

R4->R3/ R4(config)# ip route 0.0.0.0 0.0.0.0 10.100.34.3

R5->R3/ R5(config)# ip route 0.0.0.0 0.0.0.0 10.100.35.3

4.在企业两个分支的边界上启用NAT(分支1的边界R4和分支2的边界R5分别启用):

先抓取允许通过NAT转换的用户的IP地址

R4(config)# access-list 100 permit ip any any

R4上做NAT

R4(config)# ip nat inside source list 100 interface Ethernet0/0 overload

R4(config)# inter ethernet 0/1

R4(config)# ip nat inside

R4(config)#interface Ethernet0/0

R4(config)#ip nat outside

分支2的边界R5上做与分支1的边界R4上做相同的操作。

5.在分支1的内网R7与分支2的内网R6上做静态路由(使内网可以通过NAT去访问总部):

R7->R4/ R7(config)# ip route vrf R7 0.0.0.0 0.0.0.0 10.100.47.4 //注意VRF接口

R6->R5/ R6(config)# ip route vrf R7 0.0.0.0 0.0.0.0 10.100.56.5 //注意VRF接口

6.搭建MGRE环境:

企业总部:

配置Tunnel口地址:

R2(config)#interface Tunnel0

R2(config -if)#ip address 200.1.1.2 255.255.255.0

定义Tunnel的源和目标地址:

R2(config -if)#tunnel vrf R2 //总部的公网口处于VRF中所以Tunnel口也必须做入VRF之中

R2(config -if)# tunnel key 10

R2(config -if)# tunnel source Ethernet0/1

R2(config -if)# tunnel mode gre multipoint

NHRP协议的开启:

R2(config -if)# ip nhrp network-id 100

R2(config -if)# ip nhrp authentication cisco

R2(config-if)#ip nhrp map multicast dynamic

分支1内部R7:

配置Tunnel口地址:

R7(config)#interface Tunnel0

R7(config -if)#ip address 200.1.1.7 255.255.255.0

定义Tunnel的源和目标地址:

R7(config -if)#tunnel vrf R7 //分支1的Tunnel口也必须做入VRF之中

R7(config -if)# tunnel key 10 R7(config -if)# tunnel source

Ethernet0/1

R7(config -if)# tunnel mode gre multipoint

NHRP协议的开启:

R7(config -if)# ip nhrp network-id 100

R7(config -if)# ip nhrp nhs 200.1.1.2 //企业总部的Tunnel口地址

R7(config-if)# ip nhrp map 200.1.1.2 10.100.23.2 //将总部的Tunnel口地址映射为其公网

分支2内网R6上做同分支1内部R7相同的配置。

7.启用IPSEC对MGRE构建的隧道实施加密保护:

企业总部端:

R2(config)#crypto keyring ccie vrf R2 //把认证配置在VRF中

R2(conf-keyring)#pre-shared-key address 0.0.0.0 0.0.0.0 key cisco

R2(config-isakmp)#crypto isakmp policy 10

R2(config-isakmp)#encr 3des

R2(config-isakmp)#hash md5

R2(config-isakmp)#authentication pre-share

R2(config-isakmp)#group 2

R2(config)#crypto isakmp key 6 cisco address 0.0.0.0

R2(config)#crypto ipsec transform-set R2 esp-3des esp-md5-hmac

R2(cfg-crypto-trans)#mode transport //IPSEC的传输工作模式,借用MGRE的Tunnel

R2(config)#crypto ipsec profile R2 //CISCO的SVI配法

R2(ipsec-profile)# set transform-set R2

Tunnel口进行策略集的调用:

R2(config)#inter tunnel 0

R2(config-if) #tunnel protection ipsec profile R2 //Tunnel口调用策略集

分支1内部R7:

策略集的制定

R7(config)#crypto keyring ccie vrf R7 //把认证配置在VRF中

R7(conf-keyring)#pre-shared-key address 0.0.0.0 0.0.0.0 key cisco

R7(config-isakmp)#crypto isakmp policy 10

R7(config-isakmp)#encr 3des

R7(config-isakmp)#hash md5

R7(config-isakmp)#authentication pre-share

R7(config-isakmp)#group 2

R7(config)#crypto isakmp key 6 cisco address 0.0.0.0

R7(config)#crypto ipsec transform-set R7 esp-3des esp-md5-hmac

R7(cfg-crypto-trans)#mode transport //IPSEC的传输工作模式,借用MGRE构建的Tunnel

R7(config)#crypto ipsec profile R7 //CISCO的SVI配法

R7(ipsec-profile)# set transform-set R7

Tunnel口进行策略集的调用:

R7(config)#inter tunnel 0

R7(config-if) #tunnel protection ipsec profile R7 //隧道口调用策略集

分支2的内部R6做同分支R1内部R7相同的配置。

*Nov 13 10:29:23.961: %CRYPTO-6-ISAKMP_ON_OFF: ISAKMP is ON 弹出此日志说明IPSEC调用成功。

测试:

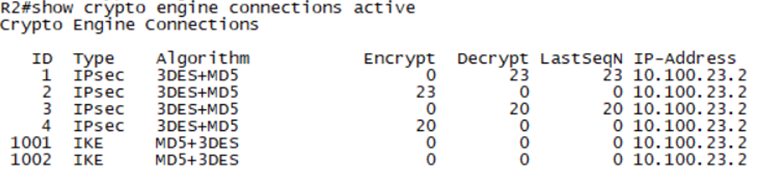

1.总部上查看IPSEC引擎:

R2#show crypto engine connections active //通过查看IPSEC的引擎,我们可以看到IPSEC构建的六条通道(因为企业总部是同两个分支构建IPSEC通道),如下图所示:

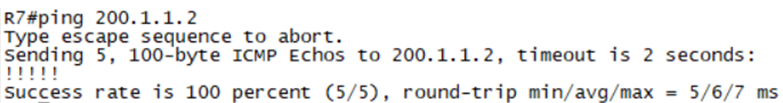

2.利用ping测试分支1的内网R7的Tunnel口经过IPSEC加密能否有总部通信:

R7#ping 200.1.1.2

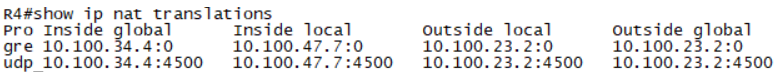

3.查看分支1边界R4的NAT地址转化表:

R4# show ip nat translations

总结:应用了VRF技术,我们要时刻想着企业总部或是分支机构的边界路由器的出口是在VRF之中的,无论是在启用MGRE时的源或是在启用IPSEC时的认证都必须调用到VRF之中,否则不会生效。从实验测试的截图中我们可以发现IPSEC构建成功的话会产生三条隧道,第一阶段一条,第二阶段两条(第二阶段的隧道是单向构建的)。