局域网面临的安全风险

a、Mac洪范攻击:发送大量垃圾Mac,填满Mac表,迫使交换机洪范

b、Mac中间人攻击:欺骗交换机

a交换机给b交换金发送数据,h是黑客,向交换机发送b的Mac,使a以为黑客是b

c、ARP的中间人攻击:欺骗pc

a要去b,获得b的Mac地址,黑客欺骗a说自己是b,交换机只查询Mac表,进行交换。

d、VLAN跳转攻击:打破VLAN之间的隔离

d、dhcp攻击

e、IP篡改

安全攻击的分类:中间人攻击,拒绝式服务攻击(ping,tcp等)、病态攻击(造一些正常数据发不出的包)、web攻击、快攻击、慢攻击

防御:

a、端口安全技术

把Mac绑定在接口,如果进入接口的数据和绑定的Mac地址不符合就阻塞端口,可以防止Mac洪范攻击,Mac中间人攻击

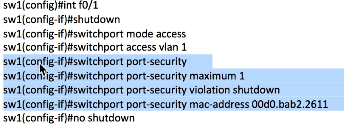

静态绑定:

//进接口

//划接口

//开启

//限制数量

//惩罚措施

//绑定地址

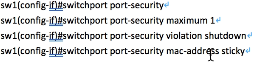

动态绑定:

惩罚

1>protect—当新计算机接入时,如果该端口的MAC条目超过最大数量,则这个新的计算机将无法接入,而原有的计算机不受影响,交换机也不发送警告信息;

2>restrict–当新计算机接入时,如果该端口的MAC条目超过最大数量,则这个新的计算机无法接入,并且交换机将发送警告信息;

3>shutdown–当新计算机接入时,如果该端口的MAC条目超过最大数量,则该端口将会被关闭,则这个新的计算机和原有的计算机都无法接入网络,这时需要接入原有的计算机并在交换机中的该端口下使用“shutdown”和“no shutdown”命令重新打开端口。

一般shutdown就行

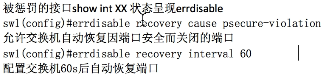

解除状态方法:

1、 shutdown ,no shutdown

2、 重置接口

3、 自动恢复

b、VLAN跳转攻击的防御

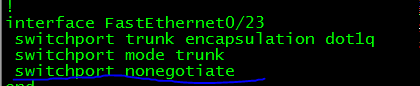

1、阻止交换接口被dtp协商为trunk

关闭dtp协商:接口下敲

2、把不用的接口划入一个设置好的VLAN并关闭这些 接口

3、如果是利用native VLAN发起的跳转攻击可以用

VLAN tag native dot1q :把native的数据通过trunk也做上标记

优先使用1和2防御

c、dhcp snooping

用于防止dhcp的耗尽攻击,欺骗攻击,拒绝式服务攻击,因为dhcp没有安全认证,谁的ack先来就先传输数据

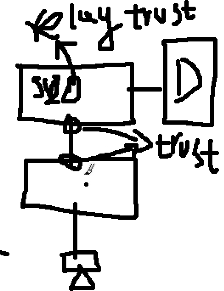

技术原理:在交换机上配置dhcp的认证技术,把交换机上接dhcp的接口设置为信任接口,而其余接口都设置为非信任接口,非信任接口不能发出ack和offer数据包,如果发出则阻塞掉该接口。我们还可以在信任接口设置dhcp 请求的速度限制耗尽和拒绝式服务攻击

dhcp snooping 会生成一张记录表记录所有非信任口的IP-Mac-接口的绑定关系

配置:

ip dhcp snooping //开启

ip dhcp snooping vlan 100 //设置防御的VLAN

int e0

ip dhcp snooping trusted //设置信任 ip dhcp snooping limit rate 100 //限速

Option 82:DHCP中继代理信息选项,选项号为82

1.交换机开启了DHCP Snooping功能后,默认情况下,将对从非信任端口收到的DHCP请求报文插入选项82信息;

1>默认时SW2(上行交换机)从Untrusted端口到带有Option 82的DHCP请求报文时会将这个报文丢弃;

DHCP

可以在SW2上配置“ip dhcp snooping information allow-untrusted”全局命令,将不丢弃该报文;

可以在SW2的Untrusted接口配置“ip dhcp snooping trust”接口命令,这样SW2就能接收带有Option 82的DHCP请求报文了,但是不建议这样做,因为这样将不建立该接口的DHCP监听绑定表,会降低安全性。

2>DHCP Srver和DHCP Client在同一个子网的情况下,交换机会把Option 82的值填为0(即0.0.0.0)。

2.以Windows Server 2003为DHCP的服务器不认为Option 82的值为0的DHCP请求报文是错误的;

DHCP

以Cisco IOS为DHCP的服务器默认时会认为Option 82的值为0的DHCP请求报文是错误的,它将丢弃这个报文。

DHCP

1>可在SW1上配置“no ip dhcp snooping information option”命令,不插入Option 82;

2>可在R1上选择配置以下命令,允许Option 82的值为0的DHCP请求报文通过:

接口命令:“ip dhcp relay information trust”,仅对路由器当前接口有效;

全局命令:“ip dhcp relay information trust-all”,对路由器所有接口有效。

3、Ip dhcp snooping database flash:xx.txt 把缓存的snooping 表存放在一个能够存储的位置

注:在一台交换机上不会出现此问题,跨交换机在配置dhcp snooping是才会出现此问题

例:1、

上面是dhcp的server,两种解决方案:a、直接在下面干掉82;b、在两个接口配trust

2、

dhcp服务器在外面,上面是svi口,做中继(relay):上面配relay-trust,在配了snooping的交换机接口配trust。

d、DAI

原理:利用已有的信任IP与Mac记录关系来检测正交换机上收到的ARP请求是否与信任表一致,如果一致放行,不一致阻塞该端口,也就是利用正确的ARP记录表去检测出错误 的ARP消息,从而把错误的ARP抑制住

配置:

SW1(config)#ip arp inspection vlan 1 //在Vlan1启用DAI

SW1(config)#ip arp inspection validate src-mac dst-mac ip //检查ARP(请求和响应)报文中的源MAC地址、目的MAC地址、源IP地址和DHCP Snooping绑定中的信息是否一致

SW1(config)#int f0/1

SW1(config-if)#ip arp inspection trust //配置本接口为信任接口

SW1(config)#int range f0/11 - 12

SW1(config-if)#ip arp inspection limit none //取消ARP包的限制,默认15个包/秒

SW(config-if)#ip arp inspection limit 10

e、ipsg

IP源保护技术:企业中擅自更改IP地址

原理:利用已有的信任IP与接口记录关系来检测正交换机上收到的数据包是否与信任表一致,如果一致放行,不一致阻塞该端口

注意:交换机的数据接收量非常大,开启源保护会严重影响交换机的性能。所以配置的时候一般启用的接口数量不能过多,一般只设置特定接口

配置:

SW1(config)#int f0/2

SW1(config-if)#ip verify source port-security //在本接口启用IPSG功能

SW(config)#int range f0/3 - 4

SW(config-if)#ip verify source port-security

SW#ip source binding 0023.04e5.b221 vlan 1 172.16.1.3 int f0/3

注:ARP检测技术和IP源保护技术都用了dhcp snooping所生成的表

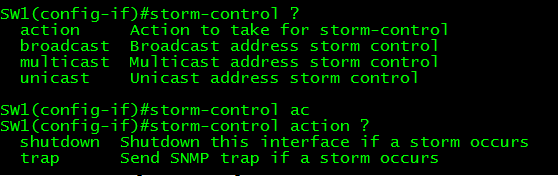

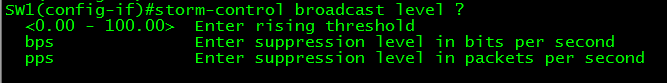

f、风暴控制技术

接口下配置:可控制广播风暴,组播风暴和单播风暴

控制动作有(惩罚措施):关闭和trap

设置控制广播风暴:自己设置风暴阀值,如果接口的风暴流量超过阀值则开启惩罚措施

百分比/bps/pps

g、端口阻塞技术

当分组到达交换机时,交换机在MAC地址表中执行目的地MAC地址查询,确定用哪个端口发出和转发分组。如果在MAC地址表中没有 发现条目,则交换机将向相同VLAN(广播域)中的所有端口广播(范洪)未知单播或组播流量。给受保护端口转发未知单播或组播流 量,这将可能出现安全问题。使用端口阻塞特性可以阻塞正在转发的未知单播或多播流量。

原理:当接口发送单播或组播洪范的时候,阻塞该端口

配置:

SW1(config)#int f0/0

SW1(config-if)#switchport block multicast

SW1(config-if)#switchport block unicast

SW1#show int f0/0 switchport

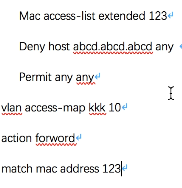

h、交换机VLAN access-group:交换过滤技术

可以实现在VLAN内过滤Mac数据(二层)和IP数据(三层)

配置:

//调用

vlan access-map name 1

action drop/forward //设置丢弃还是转发

match ip/mac address acl

//定义Mac的acl

mac access-list extended name xxx

permit 1.1.1.1 //mac 地址

例子:过滤掉abcd.abcd.abcd Mac主机的通信

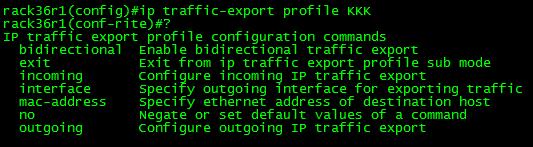

i、 span技术:端口映像技术

路由器的span:

RSPAN(Remote SPAN)跨交换机span

sw1(config)#vlan 100 //定义rspanVLAN

sw1(config-vlan)#remote-span

sw2(config)#monitor session 1 source int f0/1 //将接口划入VLAN,源是接口,目的是VLAN100

monitor session 1 destination remote vlan 100 reflector-port f0/8 //(空接口)

另一台交换机上:

交换机间一定要Trunking

sw1(config)#monitor session 1 source remote vlan 100 //源是VLAN100,目的是出口

sw1(config)#monitor session 1 destination int f0/3(接分析仪)

backup