一、磁盘加密(luks加密)

LUKS(Linux Unified Key Setup)为Linux硬盘分区加密提供了一种标准,它不仅能通用于不同的Linux发行版本,还支持多用户/口令。因为它的加密密钥独立于口令,所以 如果口令失密,我们可以迅速改变口令而无需重新加密整个硬盘。通过提供一个标准的磁盘上的格式,它不仅方便之间分布的兼容性,而且还提供了多个用户密码的 安全管理。必须首先对加密的卷进行解密,才能挂载其中的文件系统。

Crypsetup工具加密的特点:

Ø加密后不能直接挂载

Ø加密后硬盘丢失也不用担心数据被盗

Ø加密后必须做映射才能挂载

原理:加密层在文件系统之上,当加密层被破坏,文件无法被解密,因此无法读取数据。

步骤:

![]()

创建分区

![]()

同步分区列表

![]()

给磁盘加密 输入大写的YES ,密码不能太简单否则加密失败

![]()

磁盘解密生成一个自己命名的虚拟磁盘(westos)

![]()

查看 /dev/mapper/ 该文件存放系统的虚拟设备

![]()

mkfs.xfs /dev/mapper/westos对虚拟磁盘westos进行格式化

![]()

mount /dev/mapper/westos /mnt/ 挂载

![]()

touch /mnt/file{1..6} 可以使用此设备新建文件![]()

umount /mnt/ 卸载

![]()

cryptsetup close westos关闭,关闭盖子,完成本次操作后下次解密与本次无关,虚拟磁盘名称可以随意变化。

执行dd if=/dev/vdb1 of=/mnt/file1 bs=512 count=1 从加密设备中截取数据

hexdump -C /mnt/file1 数据分析,无法查看

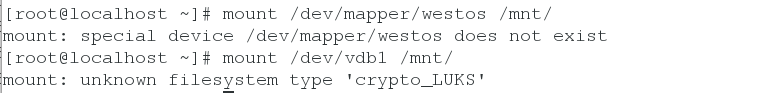

当关闭盖子后,再次挂载无法挂载成功

二、加密磁盘开机自动挂载

步骤:

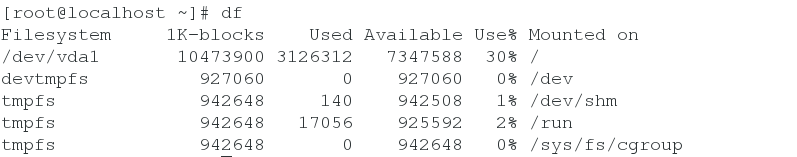

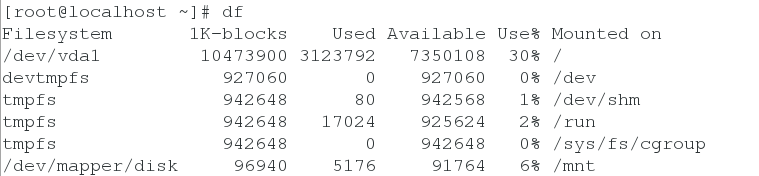

df查看是否挂载,若挂载需要卸载

vim /etc/fstab 编辑文件

![]()

写入/dev/mapper/disk /mnt xfs defaults 0 0

编辑vim /etc/crypttab

![]()

写入disk /dev/vdb1 /root/vdb1pass

![]()

编辑vim /root/vdb1pass

![]()

写入密码2018westos

![]()

chmod 600 /root/vdb1pass 修改权限(让普通用户不能查看该文件内容)

![]()

cryptsetup luksAddKey /dev/vdb1 /root/vdb1pass 关联设备和密码

![]()

reboot 重新启动 查看

三、磁盘加密的删除(去除加密)

编辑vim /etc/fstab清空写入的内容

![]()

编辑vim /etc/crypttab 清空写入的内容

![]()

df查看

umount /mnt/卸载虚拟磁盘

![]()

cryptsetup close disk关闭盖子(关闭虚拟设备)

![]()

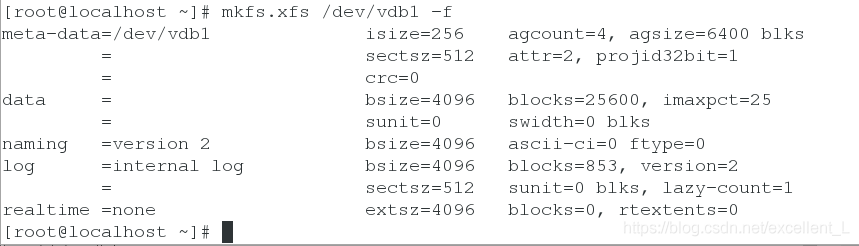

mkfs.xfs /dev/vdb1 -f 强制格式化/dev/vdb1

mount /dev/vdb1 /mnt/ 重新挂载/dev/vdb1 设备

df 查看