###进程###

1进程是系统未完成正在进行的任务

2查看进程

1)图形方式查看

gnome-system-monitor

2)命令方式

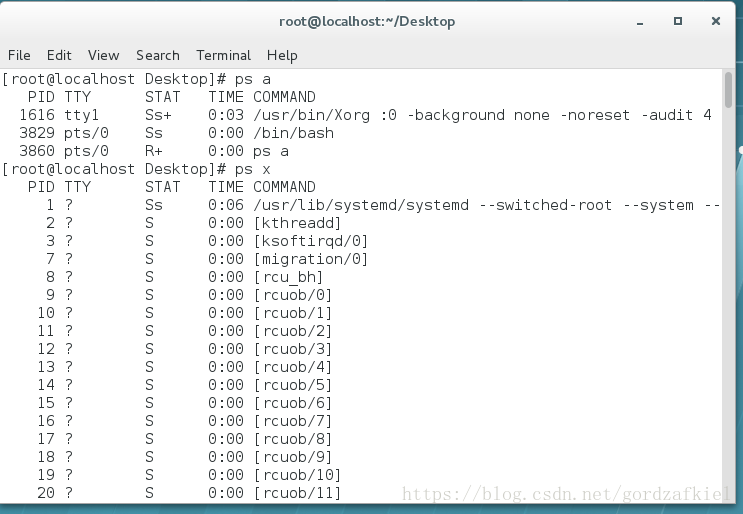

ps -A ##所有进程

ps -a ##当前环境中运行的进程,不包含环境

ps -u ##显示进程用户信息

ps a ##当前环境中运行进程

ps x ##列出所有包含tty输出设备的进程

ps f ##显示进程的父子关系

ps e ##显示进程的详细信息(系统资源的调用)

pstree ##显示当前进程树

常用组合

ps aux #显示所有进程并查看用户

ps ef #显示进程详细进程并显示父子关系

ps ax #显示所有进程

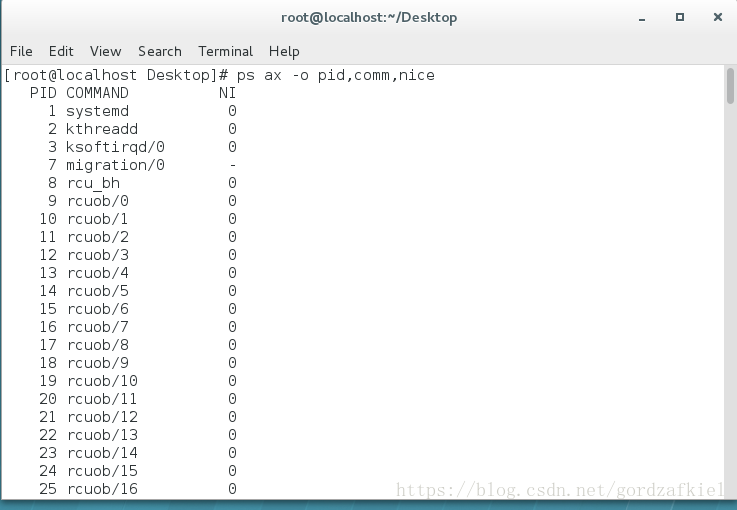

3)显示进程指定信息

ps -o xxx #3显示进程指定信息

comm ##进程名称

user ##进程用户

%cpu ##显示进程cpu负载

%mem ##显示进程内存负载

group ##进程组

comm ##进程名称

nice ##进程优先级

pid ##进程的id

3.进程排序

·+ ##正序(从小到大)

·- ##倒序(从大到小)

·%cpu ##cpu负载排序

·%men ##内存负载

4.如何控制shell中进程的前后台调用

命令& ###进程在shell后台运行

ctrl+z ###把占用shell的进程打入后台停止

jobs ###查看被打入后台的进程信息

fg job号 ###把指定进程调回前台

bg job号 ###运行后台停止的进程

ctrl+c ###关闭占用shell进程

5进程信号

1.常用信号等级

1 ##进程重新加载配置

2 ##删除进程在内存中的数据

3 ##删除鼠标在内存中的数据

9 ##强行结束单个进程(不能被阻塞)

15 ##正常关闭进程 (可能会被阻塞)

18 ##运行暂停的进程

19 ##暂停某个进程 (不能被阻塞)

20 ##把进程打入后台 (可以被阻塞)

6.进程优先级

1.进程的优先级范围

-20~19

2.优先级查看

ps ax -o pid,nice,comm

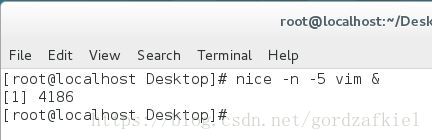

3.指定某个优先级开启进程

nice -n 优先级数字 进程名称

nice -n -5 vim & ##开启vim并且指定程序优先级为-5

4.改变进程优先级

reince -n 优先级数字进程pid

renice -n -5 1806 ##改变1806进程的优先级为-5

root@desktop0 ~] ## ps a -o pid,nice,comm

PID NI COMMAND

614 0 Xorg

1128 0 agetty

1625 0 bash

1785 0 vim

1806 -5 vim

1824 -5 vim

1835 0 ps

5结束进程

kill -信号 进程pid

killall -信号 进程名字

pkill -u student -信号

SIGHUP 终止进程

终端线路挂断

SININT 终止进程

中断进程

SIGQUIT 建立CORE文件终止进程,并且生成core文件

SIGILL 建立CORE文件

非法指令

SIGTRAP 建立CORE文件

跟踪自陷

SIFBUS 建立CORE文件

总线错误

SIGSEGV 建立CORE文件

段非法错误

SIGFPE 建立CORE文件

浮点异常

SIGIOT 建立CORE文件

执行I/O自陷

SIGKILL 终止进程

杀死进程

SIGPIPE 终止进程

向一个没有读进程的管道写数据

SIGALARM 终止进程

计时器到时

SIGTERM 终止进程

软件终止信号

SIGSTOP 停止进程

非终端来的停止信号

SIGTSTP 停止进程

终端来的停止信号

SIGCONT 忽略信号

继续执行一个停止的进程

SIGURG 忽略信号

I/O紧急信号

SIGIO 忽略信号

描述符上可以进行I/O

SIGCHLD 忽略信号

当子进程停止或退出时通知父进程

SIGTTOU 停止进程

后台进程写终端

SIGTTIN 停止进程

后台进程读终端

SIGXGPU 终止进程

CPU时限超时

SIGXFSZ 终止进程

文件长度过长

SIGWINCH 忽略信号

窗口大小发生变化

SIGPROF 终止进程

统计分布图用计时器到时

SIGUSR1 终止进程

用户定义信号1

SIGUSR2 终止进程

用户定义信号2

SIGVTALRM 终止进程

虚拟计时器到时

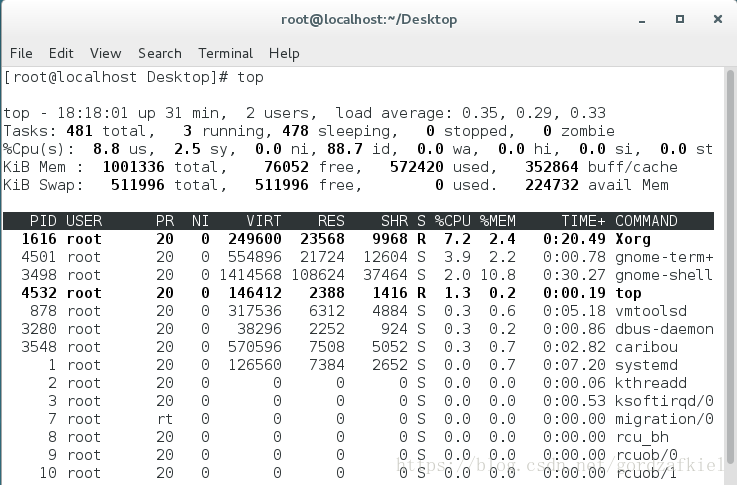

7top命令

1.top##监控系统负载工具

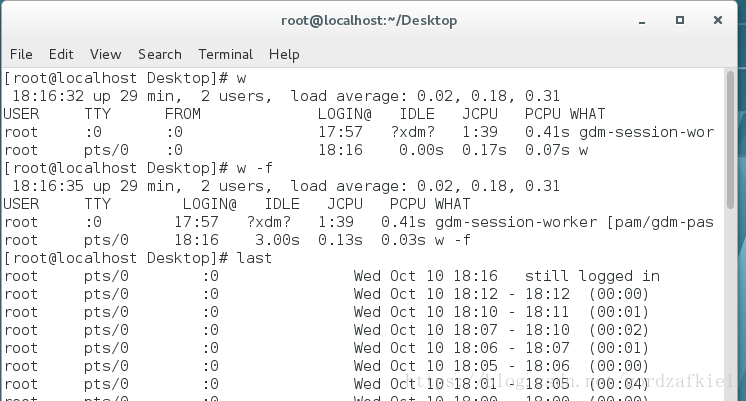

8.用户登陆审记

1

w ##查看使用系统的当前用户有那些

w -f ##-f查看使用来源

-i ##显示ip

/var/run/utmp

2

last ##查看用户登陆成功历史

/var/log/wtmp

lastb ##查看用户登陆未成功历史

/var/log/btmp

##系统服务的控制##

1.什么是服务?

service

服务就是在系统中运行的软件,这个软件主要是对外某项功能,那么我们把这一类软件安叫做服务

systemd

系统初始化程序,系统开始的第一个进程,pid为1

2.服务管理

systemctl 命令

systemctl start 服务名称 ###开启服务

systemctl stop 服务名称 ###关闭服务

systemctl restart 服务名称 ###重启服务

systemctl reload 服务名称 ###重新加载服务配置

systemctl status 服务名称 ###查看服务状态

systemctl enable 服务名称 ###设定服务开机启动

systemctl disable 服务名称 ###禁止服务开机启动

systemctl list-dependencies ###查看服务依赖关系

systemctl list-units ###查看当前运行的所有服务

systemctl list-unit-files ###查看服务的开机启动情况

systemctl set-default multi-user.target ###开机不启动图形

systemctl set-default graphical.target ###开机启动图形

3.服务状态

systemctl status 服务名称

loaded ##系统服务已经初始化完成,加载过配置

active(running) ##正有一个或多个程序正在系统中执行

atcive(exited) ##仅执行一次就正常结束的服务

active(waiting) ##正在执行当中

inactive ##服务关闭

enbaled ##服务开机启动

disabled ##服务开机不启动

static ##服务开机启动项不可被管理

failed ##系统配置错误

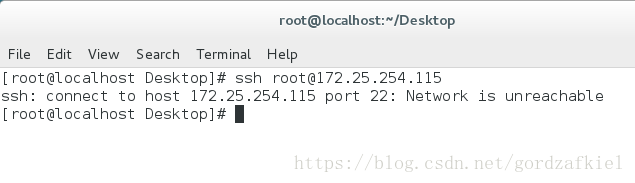

ssh

1.openssh-server

功能:让远程主机可以通过网络访问sshd服务,开始一个安全shell

2.客户端连接方式

ssh 远程主机用户@远程主机ip

[root@desktop ~]# ssh [email protected]

The authenticity of host ‘172.25.0.11 (172.25.254.115)’ can’t beestablished.

ECDSA key fingerprint is eb:24:0e:07:96:26:b1:04:c2:37:0c:78:2d:bc:b0:08.

Are you sure you want to continue connecting (yes/no)? yes ##连接陌生主机时需要建立认证关系

Warning: Permanently added ‘172.25.0.11’ (ECDSA) to the list of known hosts.

[email protected]’s password: ##远程用户密码

Last login: Mon Oct 3 03:13:472016

[root@server ~]# ##登陆成功

ssh 远程主机用户@远程主机ip -X ##调用远程主机图形工具

ssh 远程主机用户@远程主机ip command ##直接在远程主机运行某条命令

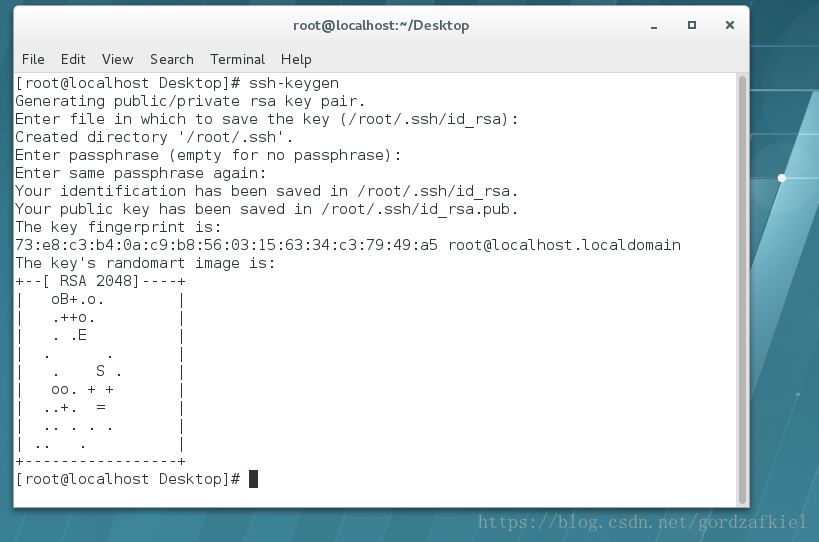

3.sshkey加密

[root@server ~]# ssh-keygen ##生成公钥私钥工具

[root@server0 ~]# ls /root/.ssh/

id_rsa id_rsa.pub

id_rsa ##私钥,就是钥匙

id_rsa.pub ##公钥,就是锁

4.添加key认证方式

[root@server0 ~]# ssh-copy-id -i /root/.ssh/id_rsa.pub [email protected]

ssh-copy-id ##添加key认证方式的工具

-i ##指定加密key文件

/root/.ssh/id_rsa.pub ##加密key

root ##加密用户为root

172.25.0.11 ##被加密主机ip

id_sa

3.分发钥匙给client主机

[root@server0 ~]# scp /root/.ssh/id_rsa [email protected]:/root/.ssh/

注意:

使用ssh-copy-id -i /root/.ssh/id_rsa.pub +用户@IP 用路径下的公钥锁住你想要加锁的主机上的某用户 接下来的过程全程yes就可以 最后输入

对应主机的用户的密码 看到number of key add:1 就说明加锁成功

下一步则是将秘钥 就是不带.pub的那个文件发送到client端 使用scp +server路径下的id_rsa + 用户@clientIP:client端的/root/.ssh

成功发送之后 client端使用ssh连接服务端就不再需要密码了 使用rsa公私钥加密直接认证

ssh-copy-id ###上传key的工具

-i ###指定使用的公钥

/home/test/.ssh/id_rsa.pub ###使用公钥的名称

westos ###被管理的目标用户

172.25.154.100 ###被管理用户所在主机的ip

authorized_keys ###此文件在目标用户的家目录的.ssh中,这个文件就是目标用户被加密的标识,文件内容位公钥内容。

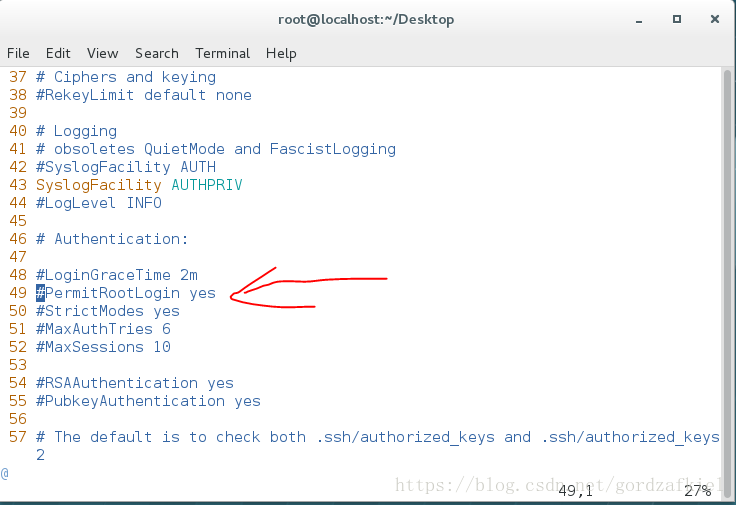

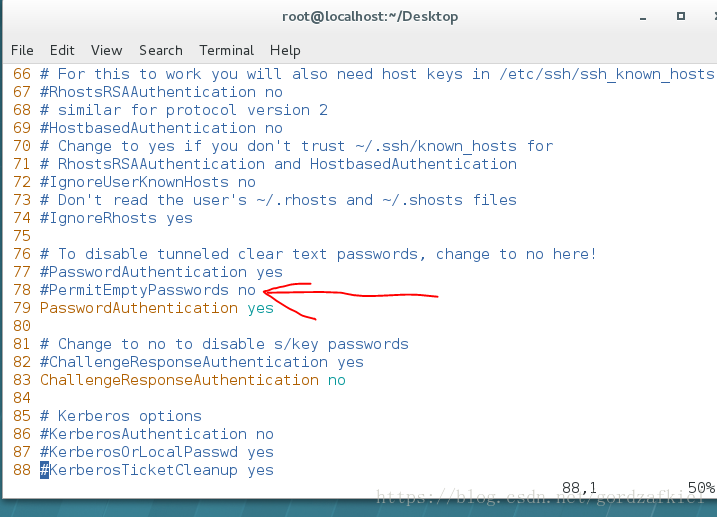

5.提升openssh的安全级别

1.openssh-server配置文件

/etc/ssh/sshd_config

78 PasswordAuthentication yes|no ##是否开启用户密码认证,yes为支持no为关闭

48 PermitRootLogin yes|no ##是否允许超级用户登陆

49 AllowUsers student westos ##用户白名单,只有在名单中出现的用户可以使用sshd建立shell

50 DenyUsers westos ##用户黑名单

6添加sshd登陆信息

vim /etc/motd ##文件内容是登录后显示的信息