SSL证书是数字证书的一种,类似于驾驶证、护照和营业执照的电子副本。因为配置在服务器上,也称为SSL服务器证书。

PKI 公钥基础结构

功能:确保数据、信息的机密性/安全性:

机密性、完整性、身份验证、不可否认性

支持的协议:SSL、HTTPS、SSH、IPsecVPN

证书:数字证书(公钥,身份标识,公司名称,注册地址,电话。。。)

CA:证书颁发机构

RA:证书机构分支

CA证书申请

一、基本SSL实验:

- 检查网络设置:(IP 防火墙)是否可以ping通。

- 安装IIS服务 并建立一个站点。(必须使用域名)

- 安装CA证书服务(根证书)

- 向CA申请证书(根证书)

方法:打开网页输入: 192.168.1.1/certsrv

注释:192.168.1.1是CA服务器的IP

1)先生成证书申请文件

2) 打开网页并向CA发送web服务器申请文件 - CA颁发

在IIS的选中创建的web站点,绑定-添加-添加网站绑定,类型选择https,并选择颁发

的证书 - 在web服务器上下载并完成安装

- 在web服务器上启用SSL443

- 在客户端上验证(此时会出现安全警报)

二、要求用户必须使用443访问,不能使用80访问!

在IIS管理器上选中web站点,打开SSL设置,勾选要求SSL,再点击应用

三、如何让客户端不出现安全警报

- 让客户端访问 192.168.1.1/certsrv 下载根证书(不是要通过自己申请的证书,而是直

接下载CA证书) - 双击安装证书,安装到受信任的根证书颁发机构

- 在客户端上验证

四、让服务器对客户端验证

- 在web服务器上要求客户端有证书

- 客户端申请证书(客户端若没有证书,则无法访问web网页)

- CA颁发

- 客户端上安装证书

- 客户端上再验证!

安全基线配置

-

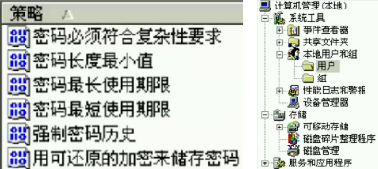

本地安全策略

注册表regedit,即打开system32下的regsvr32.exe程序 -

本地组策略 gedit.msc

本地组策略-计算机配置-Windows配置-安全设置secpol.msc

安全设置-本地策略-安全选项

组策略配置完成之后,在CMD运行 gpupdate /force 立即生效 -

打开远程桌面连接 mstsc

-

将D盘文件系统转换为NTFS格式:CMD下输入convert d: /fs:ntfs (谨慎操作)

可以从低级FAT转换到高级NTFS;从高级转换到低级时内容全部清空。而且时间非常长 -

%systemroot% 该目录代表系统盘下的windows目录,若C盘为系统盘,则为C:\windows

-

用cacls查看文件权限: cacls %systemroot%\system32\cmd.exe

-

事件查看器 eventvwr.msc

用户尝试登录,无论登录成功或失败都记录到日志

安全设置-本地策略-审核策略-审核登录事件-失败也勾选上 -

某用户访问某文件夹进行什么操作时,进行记录:

审核策略 secpol.msc

①对文件夹右键属性-安全-高级-审核-审核项目-编辑,添加用户,在要记录的事件后勾选成功失败

②安全设置-本地策略-审核策略-审核对象访问,勾选成功失败

③用户访问文件夹并进行操作

④计算机右键管理-计算机管理-系统工具-时间查看器-安全性