上一篇文章我们谈论了用户常见的恶意软件感染途径,下面再来说一说,感染后系统做了哪些改变,如果你有这些症状,那很可能不经意间,你已经感染了这些malware。

用户点击和安装恶意软件后,后台毫无提示的安装了下面已发现的插件(实际比这还多)

安装后,出现了下面的问题:

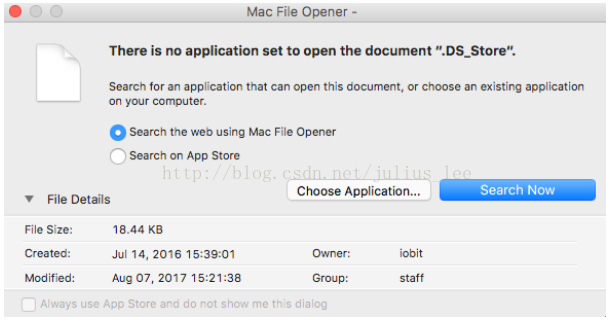

情况1:

明明是个隐藏文件,而且用户没有发出这样的打开需求!

看看这个应用的安装位置:

~/Library/Application\ Support/

2,用户去Application下是找不到这个恶意插件的,而且Library目录通常是隐藏的,普通用户找不到这个应用。

3,选择在App Store上搜索后,调用后根本就没有结果

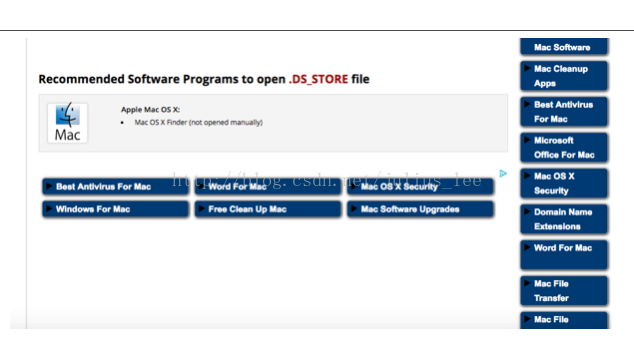

4,再看看选择使用它自己的,using Mac File Opener 后的情况

推广下载软件,定向搜索其它内容,就是这个应用的设计目的之一,

其次,网上评价该软件藏着可以窃取用户私人信息,并且可以远程控制用户设备的恶意代码。

情况2:安装其它后台软件 Advanced mac cleaner

这个应用在spotlight和Applications目录下根本没有,被安装在了Application support目录下,

这个应用还在~/Library目录下建立了三个文件夹来存储配置,用了不同的名称,malwarebyte都没有扫描出全部路径,至于配置里面写了哪些内容,后续再分析。

此外还有文件夹Mac Ads Cleaner,还有 Application support下面的ErrorReporter,个别文件夹删除了还会再次创建,怀疑后台有相关进程没有关闭

后台果然有相关的进程一直在运行,所以移除的时候还得杀掉对应的进程,否则还会自动创建对应的文件,甚至进行重启;

最终,可以看到我们至少有6个文件夹的内容不是用户自己想安装的,文件夹内包含了各种配置和应用包。

不要随意点击里面的程序包,否则可能会运行生成对应的配置,后台下载不明文件。

最后,这次的这个恶意应用除了普通应用典型的安装配置路径外,增加了:

~/Library

~/Library/Application\ support 目录

文件夹创建不只一个,plist文件创建不只一个,这是与其他正常应用不同的地方。

同类型的,别人分析的情况:

https://www.intego.com/mac-security-blog/silverinstaller-uses-new-techniques-to-install-puapup/

https://www.intego.com/mac-security-blog/fake-flash-player-update-infects-mac-with-scareware/

其他类型:

伪装型,窃取资源或者内容

https://blog.checkpoint.com/2017/04/27/osx-malware-catching-wants-read-https-traffic/

加密用户文件,勒索型

https://researchcenter.paloaltonetworks.com/2016/03/new-os-x-ransomware-keranger-infected-transmission-bittorrent-client-installer/

上面就是用户感染后的一些表现情况,用户在不知不觉中系统会出现一些异常,弹窗广告,推广,搜索劫持,主页被更改等异常。