bugku逆向第三题:Easy_Re

下载附件后打开发现要求输入flag,随便输入一个试试,提示不对,继续后界面关闭:

先查壳,发现无壳,然后载入OD,查找字符串:

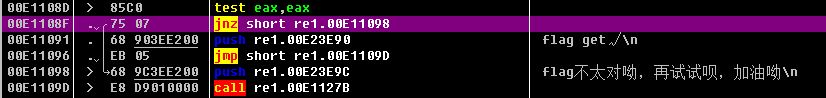

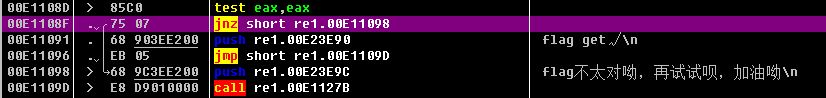

转到“flag get”的字符串对应的地址,向上查阅,发现一个jnz跳转语句刚好跳过“flag get”,

转到“flag get”的字符串对应的地址,向上查阅,发现一个jnz跳转语句刚好跳过“flag get”,

下断后运行程序到达这一语句后,观察寄存器窗口,得到flag(DUTCTF{We1c0met0DUTCTF})

下面载入ida试一试:

转到“xmmword”,选中转字符串,发现是flag字符的倒序,得到flag:

bugku逆向第三题:Easy_Re

下载附件后打开发现要求输入flag,随便输入一个试试,提示不对,继续后界面关闭:

先查壳,发现无壳,然后载入OD,查找字符串:

转到“flag get”的字符串对应的地址,向上查阅,发现一个jnz跳转语句刚好跳过“flag get”,

转到“flag get”的字符串对应的地址,向上查阅,发现一个jnz跳转语句刚好跳过“flag get”,

下断后运行程序到达这一语句后,观察寄存器窗口,得到flag(DUTCTF{We1c0met0DUTCTF})

下面载入ida试一试:

转到“xmmword”,选中转字符串,发现是flag字符的倒序,得到flag: