What Nmap(Network Mapper)?

——最初由Fyodor在1997年创建;

是一款免费开放的网络扫描和嗅探工具包,即网络映射器,流行安全必备工具之一。

——特点:

灵活(支持10种不同扫描方式,支持多目标扫描);

强大(可扫描互联网上大规模的计算机群);

自由可移植(支持主流操作系统,源码开放);

文档丰富,有强大的社区支持等。

Function?

——基本功能:主机发现、端口扫描、应用程序与版本信息侦测、操作系统侦测;

提供防火墙与IDS(Intrusion Detection System,入侵检测系统)的规避技巧;

提供强大的NSE(Nmap Scripting Language)脚本引擎功能 ,可以对基本功能进行补充和扩展。

Principle?

——首先进行主机发现,找出活动主机,然后确定活动主机的端口状况;

——根据端口扫描,确定占用该端口的应用程序及其版本信息;

扫描类型 名称 功能

-sA ACK扫描 检查端口是否开放,可用于探测防火墙

-sP Ping扫描 快速发现网络

-sR PRC扫描 定位PRC,对成功扫描的机器记录

-sS TCP SYN扫描 快速和隐蔽的扫描,半开放扫描

-sU UDP扫描 确定符合特定UDP端口是否开放

-sX XMAS扫描 隐蔽扫描,扫描特定配置的防火墙

-sL 列出扫描对象 列出要扫描的IP,使用-n选项确保不向网络中发数据包

-sO IP协议扫描 寻找使用IP协议的主机

-sM FIN/ACK扫描 隐蔽扫描,适用于unix系统

-sI 闲置扫描 僵尸主机扫描,非常隐蔽

——版本信息侦测后,对操作系统进行侦测。

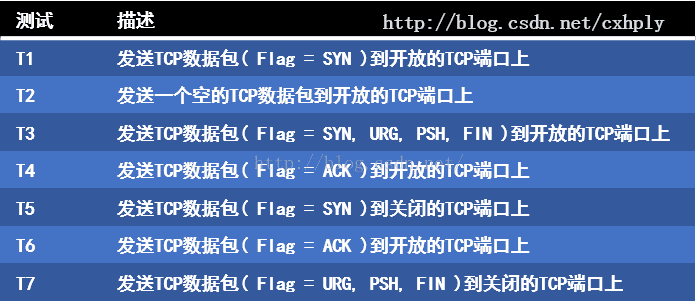

Nmap采用TCP/IP协议栈指纹进行目标主机的操作系统类型判断;根据上表Nmap对目标主机进行一系列测试,利用得出的测试结果建立相应目标主机的Nmap指纹,将此指纹与指纹库中指纹进行查找匹配,从而得出目标主机的操作系统类型。