一、概述

本节主要介绍简单的反编译手段,通过使用dex2jar和jd-gui来反编译apk

二、准备工作

在开始之前,我们需要下载我们待使用的工具dex2jar和jd-gui,推荐从网上搜索最新版本进行下载,当然如果图个方便你也可以在我的百度云盘里下载,dex2jar-2.0 ,提取码:n834,jd-gui-windows-1.4.0 , 提取码: v5uw,好了,接下来我们就开始进行我们的反编译操作。

三、使用dex2jar将dex文件转换成jar包

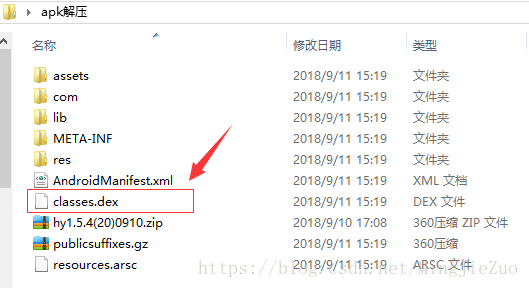

首先将我们待编译的apk文件后缀更改为.zip,随后解压,我们会发现classes.dex文件

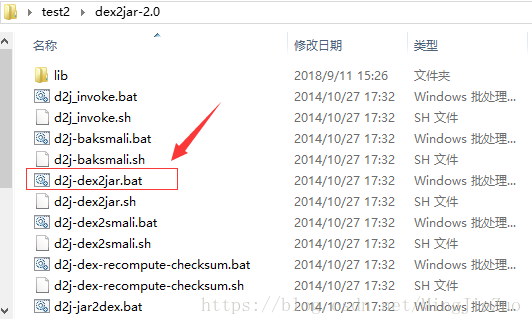

然后将我们下载的dex2jar-2.0文件打开,找到d2j-dex2jar.bat文件

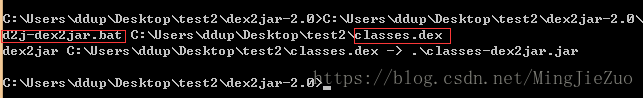

最后cmd打开我们的DOS命令窗口,Windows命令:dex2jar.bat classes.dex,注意路径全部为绝对路径,最简单的方法就是将我们这两个文件直接拖入DOS窗口即可,记得中间空格隔开,生成的classes-dex2jar.jar文件位置默认是在cmd的默认路径下,所以为了更方便查看,我推荐在dex2jar-2.0目录下进行操作,即cd ..(dex2jar-2.0绝对路径)…

四、使用jd-gui查看jar包源码

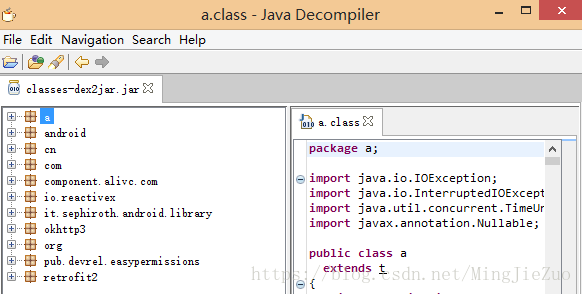

我们直接运行jd-gui.exe,随后将我们待查看的jar文件拖入即可

五、总结

通过上面的操作,我们能够发现,如果我们不进行混淆打包,那么仅仅简单的几步,我们的apk源码就会被暴露无遗。通过上面的操作,我们也能够发现,混淆并不是万能的,首先资源文件的安全无法被保护,其次我们代码中的字符串都是以明文显示,代码间的混淆并不能如加密方法那般的彻底,所以我们的安全工作还是任重而道远。