和其他加密方式相比,BCryptPasswordEncoder有着它自己的优势所在,首先加密的hash值每次都不同,就像md5的盐值加密一样,只不过盐值加密用到了随机数,前者用到的是其内置的算法规则,毕竟随机数没有设合适的话还是有一定几率被攻破的。其次BCryptPasswordEncoder的生成加密存储串也有60位之多。最重要的一点是,md5的加密不是spring security所推崇的加密方式了,所以我们还是要多了解点新的加密方式。

第一步。导入spring的相关依赖包,包括spring security的相关依赖包

<dependency>

<groupId>org.springframework.security</groupId>

<artifactId>spring-security-web</artifactId>

</dependency>

<dependency>

<groupId>org.springframework.security</groupId>

<artifactId>spring-security-config</artifactId>

</dependency>因为BCryptPasswordEncoder加密的来源就是spring security中的一部分,所以这两个包比较重要。

其次就开始使用,记住要使用spring.security下的,不要选错。

BCryptPasswordEncoder passwordEncoder = new BCryptPasswordEncoder();

String password = passwordEncoder.encode(seller.getPassword());

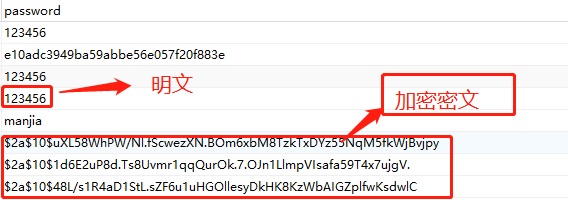

seller.setPassword(password);这是我截取的一部分代码中的片段,通过传入的值进行BCryptPasswordEncoder加密,然后获取,再保存。最后的格式是这样的,

其实下方的加密密文都是123456,但是由于每次的hash值都不同,导致加密密文都不一样,其实这才是我们所希望看到的,而不是千篇一律。

但是我们要考虑一个问题,通过加密密文后,密码可以加密了,但是我们会发现输入123456的密码进行登录时登录不了的,为什么?因为它识别不了我们加密密文和明文之间的转换,你需要告诉spring,我已经将明文进行转换,怎么告诉呢?

<?xml version="1.0" encoding="UTF-8"?>

<beans:beans xmlns="http://www.springframework.org/schema/security"

xmlns:beans="http://www.springframework.org/schema/beans"

xmlns:dubbo="http://code.alibabatech.com/schema/dubbo"

xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance"

xsi:schemaLocation="http://www.springframework.org/schema/beans http://www.springframework.org/schema/beans/spring-beans.xsd

http://code.alibabatech.com/schema/dubbo http://code.alibabatech.com/schema/dubbo/dubbo.xsd

http://www.springframework.org/schema/security http://www.springframework.org/schema/security/spring-security.xsd">

<!-- 设置页面不登陆也可以访问 -->

<http pattern="/*.html" security="none"></http>

<http pattern="/css/**" security="none"></http>

<http pattern="/img/**" security="none"></http>

<http pattern="/js/**" security="none"></http>

<http pattern="/plugins/**" security="none"></http>

<http pattern="/seller/add.do" security="none"></http>

<!-- 页面的拦截规则 use-expressions:是否启动SPEL表达式 默认是true -->

<http use-expressions="false">

<!-- 当前用户必须有ROLE_USER的角色 才可以访问根目录及所属子目录的资源 -->

<intercept-url pattern="/**" access="ROLE_SELLER"/>

<!-- 开启表单登陆功能 -->

<form-login login-page="/shoplogin.html" default-target-url="/admin/index.html" authentication-failure-url="/shoplogin.html" always-use-default-target="true"/>

<csrf disabled="true"/>

<!-- 放行内置框架页 -->

<headers>

<frame-options policy="SAMEORIGIN"/>

</headers>

<logout/>

</http>

<!-- 认证管理器 -->

<authentication-manager>

<authentication-provider user-service-ref="userDetailsService">

<password-encoder ref="passwordEncoding"></password-encoder>

</authentication-provider>

</authentication-manager>

<beans:bean id="userDetailsService" class="com.pinyougou.service.UserDetailsServiceImpl">

<beans:property name="sellerService" ref="sellerService"></beans:property>

</beans:bean>

<beans:bean id="passwordEncoding" class="org.springframework.security.crypto.bcrypt.BCryptPasswordEncoder"></beans:bean>

<!-- 引用dubbo 服务 代理-->

<dubbo:application name="pinyougou-shop-web" />

<dubbo:registry address="zookeeper://192.168.25.130:2181"/>

<dubbo:reference id="sellerService" interface="com.pinyougou.sellergoods.service.SellerService"></dubbo:reference>

</beans:beans>通过spring的注入的方式进行管理,告诉它我们采用的是这种加密方式,它就会将明文进行数据库判断,验证成功即可通过。