可信计算复习

一、名词解释

- TPM(Trusted Platform Module):可信平台模块,是一个SOC(System on Chip)芯片,加上嵌入式操作系统后构成一个以安全保密功能为特色的嵌入式计算系统

- TSS(TCG Software Stack):可信软件栈,是可信计算平台上TPM的支撑软件。TSS的主要作用是为操作系统和应用软件提供使用TPM的接口

- TNC(Trusted Network Connect):可信网络连接技术,用来实现平台到网络的可信扩展,以确保网络的可信

- PCR(Platform configuration register):平台配置寄存器,用于存储可信任度量值,作用是验证平台完整性以及保护数据

- NGSCB(Next-Generation Secure Computing Base):下一代安全运算平台,它将利用软件和硬件提高PC的安全性以及通过加密数据的数据登陆设备阻止攻击

- RAM(random access memory):随机存储器(内存),是一种存储单元的内容可按需随意取出或存入,且存取的速度与存储单元的位置无关的存储器,这种存储器在断电时将丢失其存储内容,故主要用于存储短时间使用的程序

- TPCM(Trusted Platform Control Module):可信平台控制模块,让可信平台模块具有对平台资源进行控制的功能

- TCPA/TCG(Trusted Computing Platform Alliance/Trusted Computing Group):可信计算平台联盟/可信计算工作组,目的是在计算和通信系统中广泛使用基于硬件安全模块支持下的可信计算平台,以提高整体的安全性

- BIOS(Basic Input Output System):基本输入输出系统,主要功能是为计算机提供最底层的、最直接的硬件设置和控制

- PMBR(Pre-MBR):是一个二进制程序,其存储在可信密码模块的受保护存储区内,可以用来度量内核和基本服务模块的完整性

- ECC(Elliptic Curves Cipher):椭圆曲线密码体制,是基于椭圆曲线数学的一种公钥密码的方法

- TLS(Transport Layer Security):安全传输层协议,用于在两个通信应用程序之间提供保密性和数据完整性

- TCM(Trusted Cryptography Module):可信密码模块,是可信计算平台的硬件模块,为可信计算平台提供密码运算功能,具有受保护的存储空间

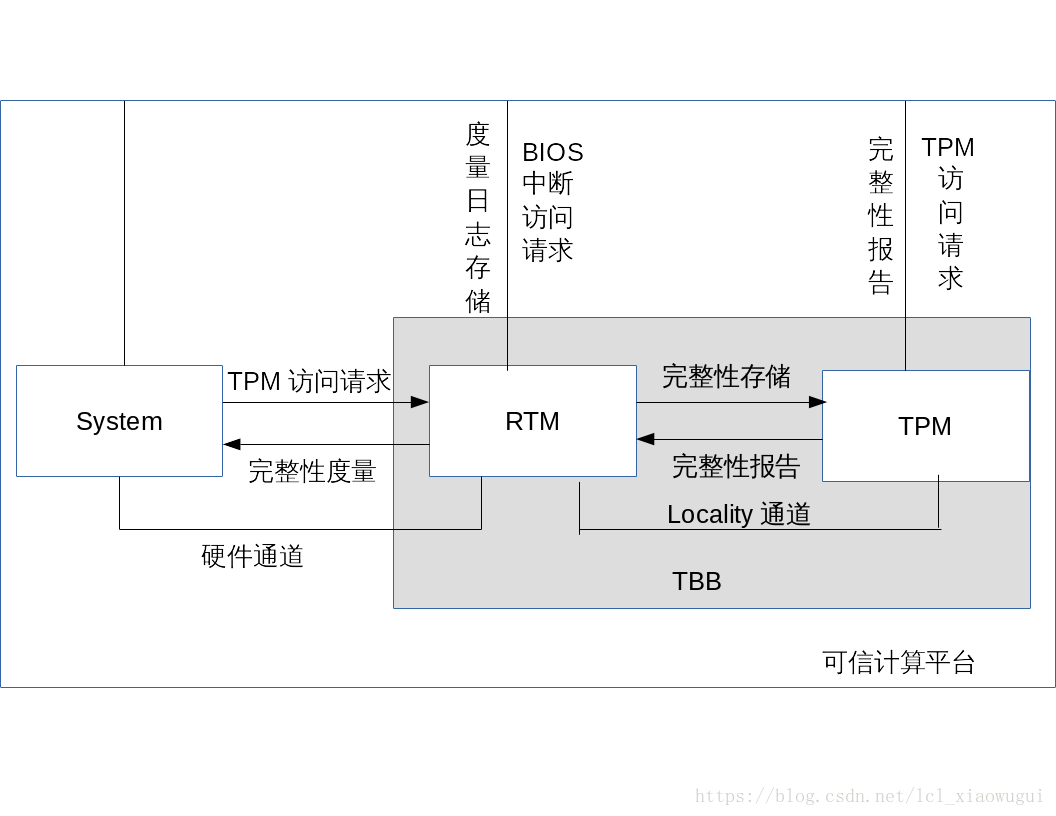

- RTM(Root of Trust for Measurement):可信度量根,是对平台进行可信度量的基点,是平台启动时首先被执行的一段软件

- TRM(Trusted Reference Monitor):可信引用监视器

二、简答

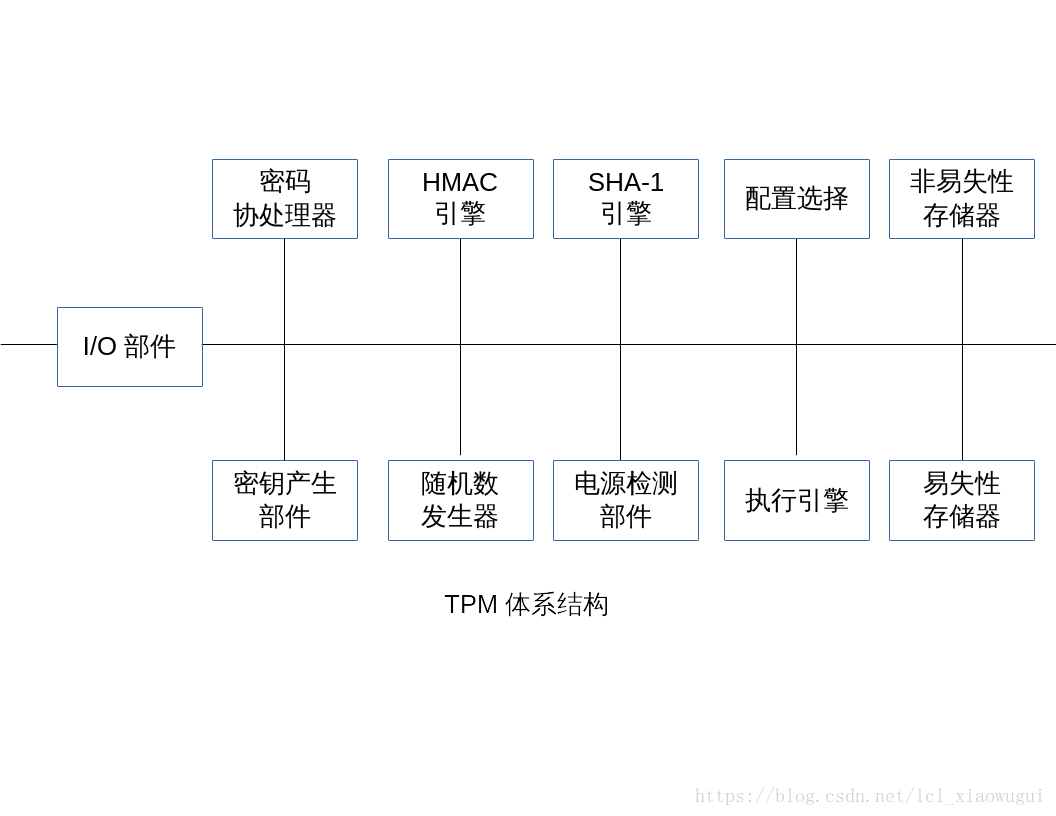

可信计算平台:TPM体系结构(画图),各部件功能,TPM的优点及不足

各部件功能:

- I/O部件完成总线协议的编码和译码,并实现TPM与外部的信息交换

- 密码协处理器用来实现加密、解密、签名和验证签名的硬件加速

- HMAC引擎是实现基于SHA-1的Hash函数消息认证码HMAC的硬件引擎,其计算根据RFC2014规范

- SHA-1引擎是Hash函数SHA-1的硬件执行

- 密钥生成部件用于产生RSA密钥对

- 随机数发生器是TPM内置的随机源,用于产生随机数

- 电源检测部件管理TPM的电源状态

- 执行引擎包含CPU和相应的嵌入式软件,通过软件的执行来完成TPM的任务

- 非易失性存储器主要用于存储嵌入式操作系统及其文件系统,存储密钥、证书、标识等重要数据

优点和不足

- 优点:TPM体现了TCG以硬件芯片增强计算平台安全的基本思想,为可信计算平台提供了信任根。TPM以密码技术支撑TCG的可信度量、存储、报告机制,为用户提供确保平台系统资源完整性、数据安全存储和平台远程证明等可信服务

- 不足:

- TPM被设计成一种被动部件,缺少对平台安全的主动控制技术

- 缺少芯片本身物理安全方面的设计

- 可信度量根RTM是一个软件模块,它存储在TPM之外,容易受到恶意攻击

- 采用LPC总线与PC平台连接,不适合大数据量的通信

- TPM的设计主要是面向PC平台的,对于服务器和移动计算平台并不完全适合

- TPM在密码配置和密钥管理方面也存在较多不足

2、信任链:基本定义、模型、结构、不足、基本应用

- 信任链基本定义:信任链是信任度量模型的实施技术方案。信任链技术是可信计算的关键技术之一。可信计算平台通过信任链技术,把信任关系从信任根扩展到整个计算机系统,以确保可信计算平台的可信。

TCG给出的信任链定义如下:CRTM->BIOS->OSLoader->OS->Applications - 模型:

- 信任链交互模型

- 信任链复合模型

- 信任链交互模型

- 结构

- 具有数据恢复的星星信任结构

- 将可信度量根RTM、可信存储根RTS和可信报告根RTR集为一体,都集成在TPM芯片中

- 对所有被度量的软件(BIOS,OS Loader,OS,Applications) 都进行数据备份

- 在信任度量过程中,当发现某个被度量软件的完整性被破坏时,进行备份恢复

- 具有数据恢复的星星信任结构

- 不足

- 尚未有研究机构对信任链的本质进行有效刻画和理论描述

- 通过信任链技术,可信计算着力于保护代码和数据的完整性,却没有设计平台秘密信息、用户私有数据的机密性,只有完整性机制,而缺少机密性机制,这对于终端安全来说是不完善的

- 基本应用(计算机安全启动)

3、TSS:基本架构、原理

基本架构:可信软件栈具有多层次的体系结构,可分为TSS服务提供层TSP、TSS核心服务层TCS、TSS设备驱动层TDDL,每个层次都定义了规范化的数据接口。TSP主要作为本地和远程应用的可信代理,TCS用于提供公共服务的集合,TDDL负责和TPM的交互

原理:最上层的TSP是向用户的应用程序提供接口,它把来自应用程序的参数打包传给TCS模块,由TCS模块来提供具体的功能函数;TCS模块把来自TSP模块的参数进行分析和操作以后写成一个TPM可以识别的字节流,通过TDDL传到TPM里面去,TPM接收到字节流以后进行相应的操作,把结果以字节流的形式通过TDDL返回到TCS,TCS对字节流分析以后把结果传给TSP,最后由TSP把正式的结果返回给应用程序。

4、智能卡子系统的工作原理

可信PC平台通过智能卡子系统来实现开机用户身份验证以及用户权限控制等功能

- 可信PC平台通过物理措施与TCM绑定,智能卡是转载用户身份信息的载体

- TCM在制造阶段会生成一个身份认证密钥TK,发卡系统将TK写入智能卡中,同时为智能卡生成一个身份认证密钥CK

- 可信PC平台管理员在部署平台是,对TCM进行初始化配置,把用户的智能卡的身份认证密钥CK载入TCM中

TCM和智能卡通过一方对随机数加密,另一方进行解密达到双向认证的目的。可信PC平台还通过智能卡子系统实现了对用户的权限控制。

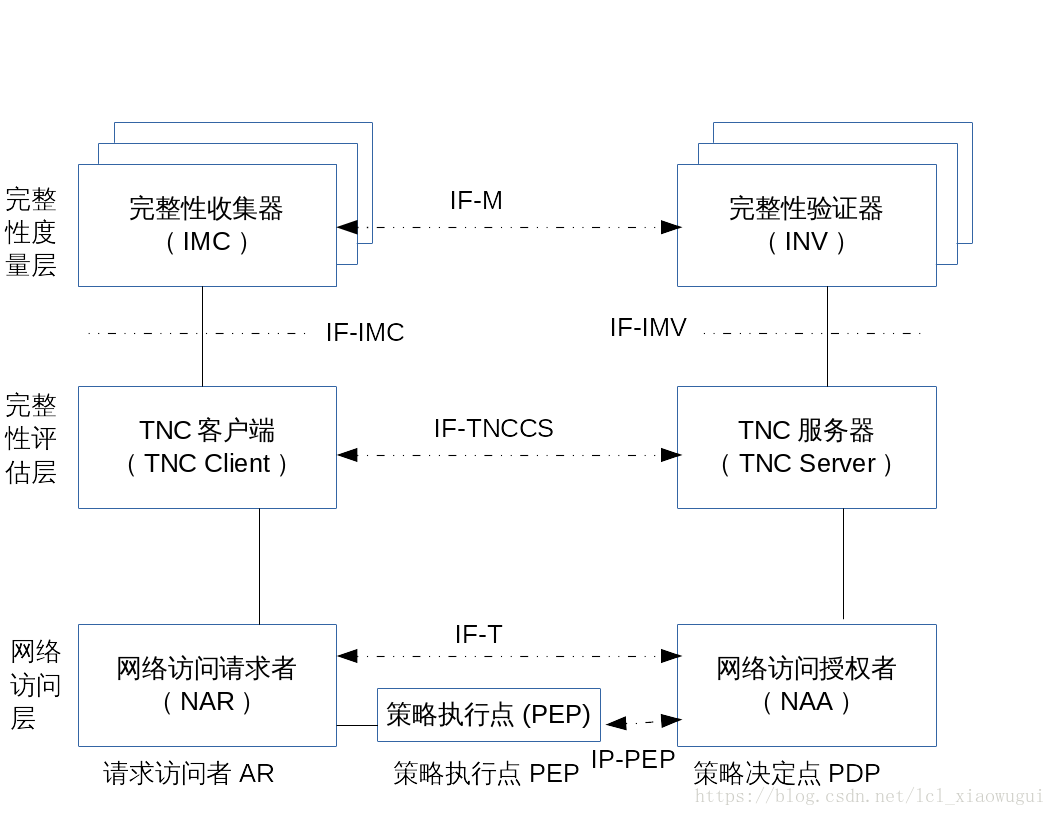

5、TNC基本架构、优缺点

- 基本架构:TNC架构包括三个实体、三个层次和若干个接口组件。该架构在传统的网络接入层次上增加了完整性评估层与完整性度量层,实现对接人平台的身份验证与完整性验证

- 三个实体分别是访问请求者(Access Requestor,AR),策略执行点(Policy Enforcement Point,PEP)和策略执行点(Policy Decision Point,PDP)

- 三个层次分别是网络访问层、完整性评估层与完整性度量层

- 优缺点

- 优点:

- 开放性。TNC架构本身就是针对互操作的,所有规范都面向公众开放,研究者可以免费获得相关的规范文档

- 安全性。TNC是对传统网络接入技术的扩展,再传统的基于用户身份认证的基础上增加了平台身份认证与完整性验证

- 指导性。TNC的规范内容详细,考虑的问题全面,易于知道产品的实现

- 系统性。

- 缺点:

- TNC将可信计算技术应用到网络接入控制,但尚缺乏可信理论的支撑

- 局限于完整性。完整性只能保证信息的来源可信和未被修改,并不能保证信息的内容可信

- 单向性的可信评估。TNC的出发点是保证网络的安全性,因此该架构没有考虑如何保护终端的安全

- 缺乏安全协议支持

- 缺乏网络接入后的安全保护

- 应用范围具有局限性

- 优点:

6、可信计算基本思想,利用远程证明数字版权保证安全性

- 可信计算基本思想:在计算机系统中,首先构建一个信任根,再建立一条信任链,从信任根开始到硬件平台、到操作系统、再到应用,一级度量一级,一级信任一级,把这种信任扩展到整个计算机系统,从而确保整个计算机系统的可信

论述题

可信计算在云计算中的必要性

云计算所面临的新的安全威胁如下:

- 行为模式受到限制

- 企业信誉受到威胁

- 信任链问题

- 恶意用户问题

- 双向审计问题

云计算服务的透明性让传统的终端计算迁移到了云端计算。用户的敏感数据处理过程也从终端的处理,迁移到了超越用户控制范围来实施。因此,旧有的用户的风险控制手段也应从终端迁移到云端。用户的信赖对象从终端本地平台转移到了云端的计算平台安全。信赖对象的改变促进使我们思考如何提高云计算基础设施服务层的可信性,因此,安全可信成为云计算的成败关键。