0×01 木马样本简介

木马文件wifiinit.dll是wifi热点共享软件——WifiBaby,安装后释放的dll文件。其在安装后注册为系统服务,主要功能为从服务端获取需要执行的任务,下载恶意程序到本地并执行。其下载的恶意程序通常重命名为系统exe,解析传入的参数执行特定的行为。截止到编写该文档,分析到的大部分行为为后台刷流量。

0×02 详细分析

1. Wifiinit.dll行为分析

其导出函数大部分为服务安装与卸载功能以及服务功能函数。

当服务异常的情况下,驱动wifinat.sys会调用其中RundllInstall来完成对驱动、服务的重新安装。

经过分析,定位到服务中恶意行为部分主要外层代码如下:

提取到url后,执行下载:

下载成功后,程序还将对下载的文件进行校验,判断其大小及md5是否符合。验证通过后再将下载的数据写回到app.cfg:

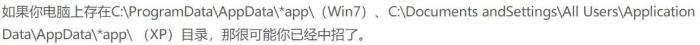

此后,程序将其解密并以常见的系统进程名对其重命名。再通过获取到的Taskid结构体中信息来判断下载得到的程序为dll还是exe,并分别执行起来:

由上可知,该dll主要功能是定时与服务端连理链接进行通信,获取任务。解析任务结构体,下载相应可执行文件。下载后解密并以任务结构体中得到的参数运行该可执行文件。

2. exe文件分析

在样本回溯过程中,笔者收集并整理到的目录名及样本MD5对应关系如下(其后文件名为随机系统进程名):

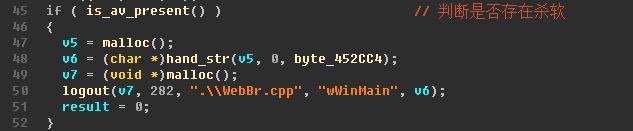

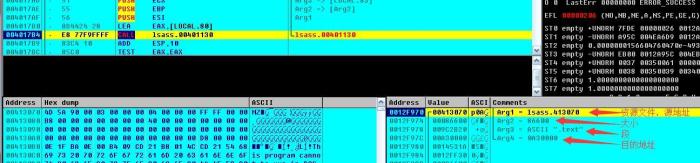

由于exe文件过多,就不对其进行一一分析,下文将抽取其中几个样本,大致描述其功能。这一些列可执行程序都是需要传入特殊构造的参数才能正确的去执行其中功能的,以其中一个样本为例,笔者截获到其中的一条参数如下:

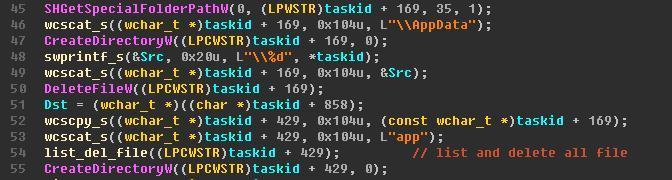

程序运行时,首先会判断是否安装有杀毒软件:

机器未装有杀毒软件,则对程序传入的参数进行解密,若有则结束进程:

其解密部分代码用python描述为:

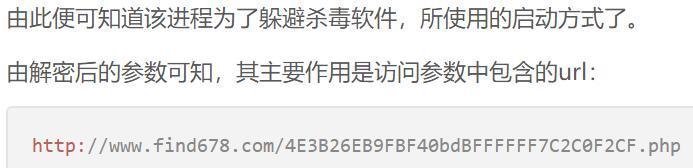

将刚才的参数解密得到明文如下:

python解密完参数后,程序将对其进行解析,程序会对传入的参数进各个字段进行相应的提取:

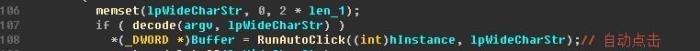

最后并访问其中网址,完成自动点击操作:

而后将写注册表,设置特定的浏览模式:

再按照传入的参数设置窗口显示状态:

一般情况情况下都为隐藏窗口,笔者将其手动patch后,得到效果如下:

GIF

GIF

GIF

GIF

从动画中可以看到,该exe可谓是实现了一整套自动点击流程,完美实现了后台静默刷流量的整个过程。

在程序中还可以看到各种对html页面的解析等代码:

其编译遗留的信息也挺多比如:

从命名上看,该python黑客团伙的工程意识也是很强的,整个工程也是很规范。如此,这个exe的也就分析到这里了。

猜测解密算法与上一个exe一致,解密后得到内容如下:

在IDA中可以看到提取资源和加载的过程,这里主要关注这个资源中程序的启动方式。在得到资源数据后,程序获取系统位数进而得到ctfmon.exe的绝对路径:

而后启动进入create_write_memory函数中,其主要python代码如下:

提取到数据后,注入到ctfmon.exe进而运行起来:

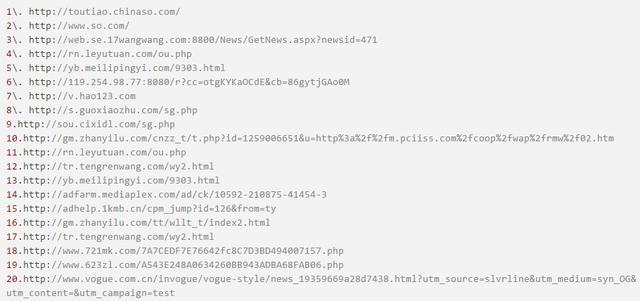

在其源码中还存有各类刷流量的url:

0×03 危害及查杀

该木马的主要功能还是通过后台刷流量来实现获利,由于该木马作为wifi共享软件的组件,并且以服务形式存在,使得用户难以发现异常。但是频繁地刷流量会占用用户大量的带宽,导致用户网速变慢,并且占用大量内存。