在构建混合云时,保证云上云下的通信安全,实现云上网络和企业IDC现有防火墙设备的有效互通,是混合云安全的一个不可忽略的重要环节。山石网科的下一代防火墙系列是企业广泛使用的一款网络安全产品。该产品以其优秀的性能入选Gartner的下一代防火墙魔力象限。权威安全测评机构NSS Labs将山石防火墙列为推荐级产品。 经过我们的测试,阿里云VPC完全兼容与山石网关防火墙设备之间的互联。今天,我们学习一下配置阿里云VPN网关和山石防火墙的正确姿势,实现云上云下互通,构建安全可靠的混合云网络。

规划和准备

在部署 VPN 网关前,请您先做好以下准备:

-

为云下 IDC 和云上 VPC 规划两个私网IP地址段。

-

为云下 IDC 的网关设备即山石网科防火墙准备静态公网IP,否则无法和云上 VPN 网关对接。

-

创建 VPC 和交换机。

应用场景

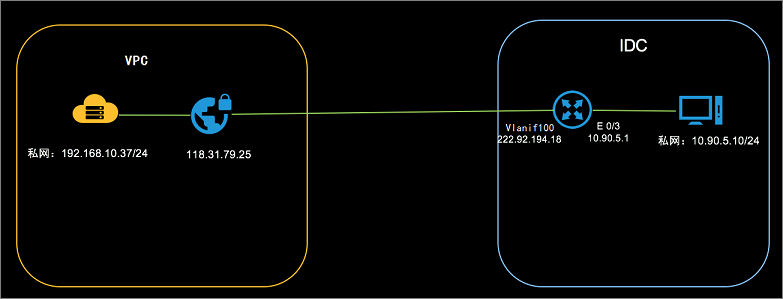

本操作以云上 VPC 的私网网段是192.168.10.0/24,云下 IDC 的私网网段是10.90.5.0/24,山石网科防火墙的公网IP地址是222.92.194.18为例介绍配置过程。通过 VPN 网关实现云上 VPC 和云下 IDC互通,使 VPC 内云资源和 IDC 内的服务器可以通过私网进行通信。

本例中,山石防火墙的公网网口为VlanIf 100,私网网口为E 0/3。

阿里云VPN配置

步骤一 创建VPN网关

-

打开 专有网络管理控制台。

-

单击创建VPN网关。

-

在VPN网关购买页面,配置如下信息,然后单击立即购买,完成支付。

-

地域: 选择该您的 VPC 所在的地域。

-

专有网络: 选择要连接的 VPC。

-

带宽规格:选择带宽规格,带宽规格是 VPN 网关所具备的公网带宽。

-

-

返回 专有网络管理控制台,选择 VPC所在的地域,查看创建的 VPN 网关。

刚创建好的 VPN 网关的状态是准备中,约两分钟左右会变为正常,表明 VPN 网关已完成初始化,可正常使用。如下图所示,新建的VPN网关的公网IP地址为118.31.79.25。

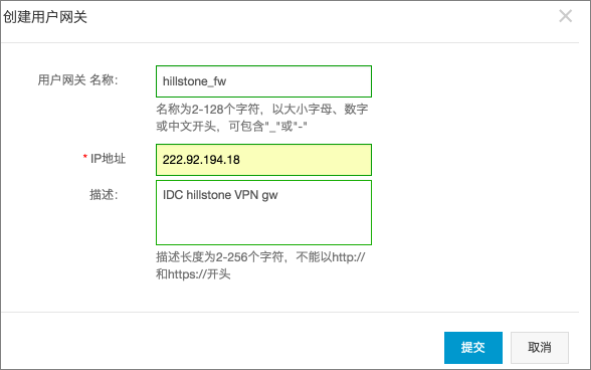

步骤二 创建用户网关

-

打开用户网关页面。

-

选择 VPC 所在的地域。

-

单击创建用户网关。

-

在创建用户网关对话框,输入山石网科防火墙的公网IP地址222.92.194.18,然后单击提交。

步骤三 创建VPN连接

-

打开VPN连接页面.

-

选择 VPC 所在的地域。

-

单击创建VPN连接。

-

在创建VPN连接对话框,输入以下信息,然后单击提交。

-

VPN网关:选择新建的VPN网关。

-

用户网关:选择新建的用户网关,代表云下 IDC 的网关。

-

本端网段:云上 VPC 的私网网段,本操作中为192.168.10.0/24。

-

对端网段:云下 IDC 的私网网段,本操作中为10.90.5.0/24。

-

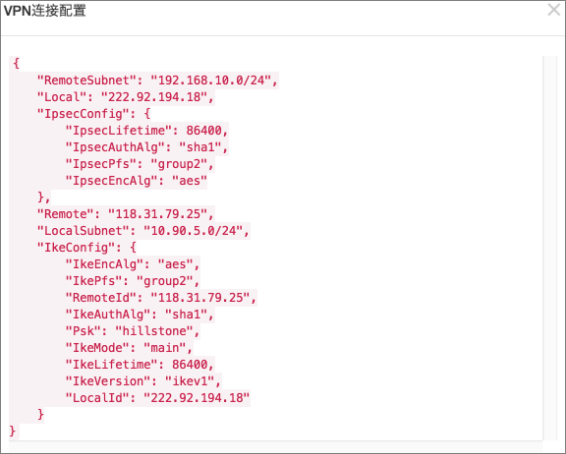

步骤四 导出云端VPN网关配置

-

打开VPN连接页面。

-

选择 VPC 所在的地域。

-

找到目标 VPN 连接,然后单击下载配置。

-

根据山石网科防火墙的配置要求,将上述配置加载到防火墙中。

注意:下载配置中的RemotSubnet和LocalSubnet与创建 VPN 连接时的本端网段和对端网段正好是相反的。因为从云上VPN网关角度看,对端是用户 IDC 的网段,本端是 VPC 网段;而从线下 IDC 的 网关设备角度看,LocalSubnet就是指线下 IDC 的网段,RemotSubnet则是指云上 VPC 的网段。

步骤五 设置路由

-

登录专有网络管理控制台。

-

在专有网络列表页面,找到 VPN 网关所属的 VPC ,单击该 VPC 的ID链接。

-

在 VPC 详情页面,单击路由器,然后单击添加路由。

-

在添加路由对话框,配置如下信息,单击确定。

-

目标网段:防火墙的私网网段,本教程中是10.90.5.0/24。

-

下一跳类型:选择 VPN 网关。

-

VPN网关:选择创建好的 VPN 网关。

-

山石网科防火墙操作步骤

根据云上 VPC 导出的 VPN 网关配置,在防火墙上做相应适配,具体信息如下表。

IPSec协议信息

| IKE | 认证算法 | sha1 |

| 加密算法 | aes | |

| DH分组 | group2 | |

| IKE版本 | ikev1 | |

| 生命周期 | 86400 | |

| 协商模式 | main | |

| PSK | hillstone | |

| IPSec | 认证算法 | sha1 |

| 加密算法 | aes | |

| DH分组 | group2 | |

| IKE版本 | ikev1 | |

| 生命周期 | 86400 | |

| 协商模式 | esp |

网络连接信息

| VPC信息 | 私网CIDR | 192.168.10.0/24 |

| 网关公网IP | 118.31.79.25 | |

| IDC信息 | 私网CIDR | 10.90.5.0/24 |

| 网关公网IP | 222.92.194.18 | |

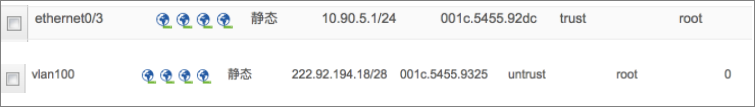

| 上行公网网口 | vlan100 | |

| 下行私网网口 | E 0/3 |

登录防火墙WEB界面,完成基本网络配置。包括接口、IP、VLAN和上行公网网口IP配置并加入到untrust域,下行私网网口IP匹配并加入到trust域。

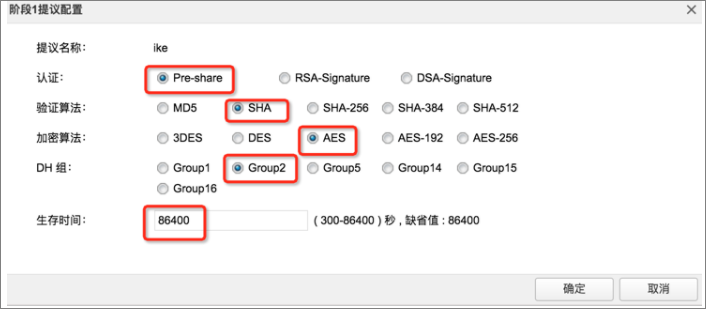

步骤一 IPSec P1配置

登录防火墙WEB界面,单击 网络 - VPN - IPsecVPN - P1提议 - P1提议 - 新建。

对照上表中云端IKE协议信息配置云下IKE协议。

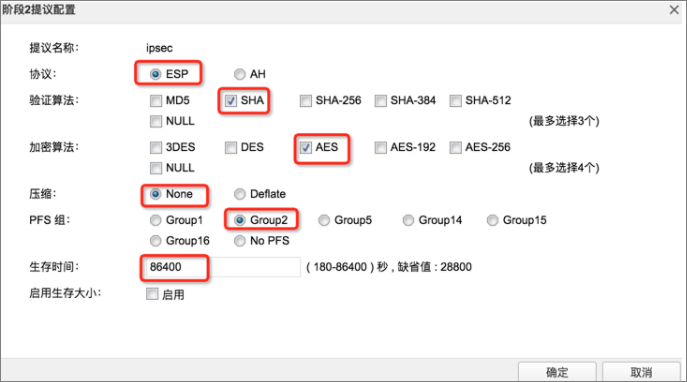

步骤二 IPSec P2配置

单击 P2提议 - 新建。参考上表中云端IPSec协议信息配置云下IPSec协议。

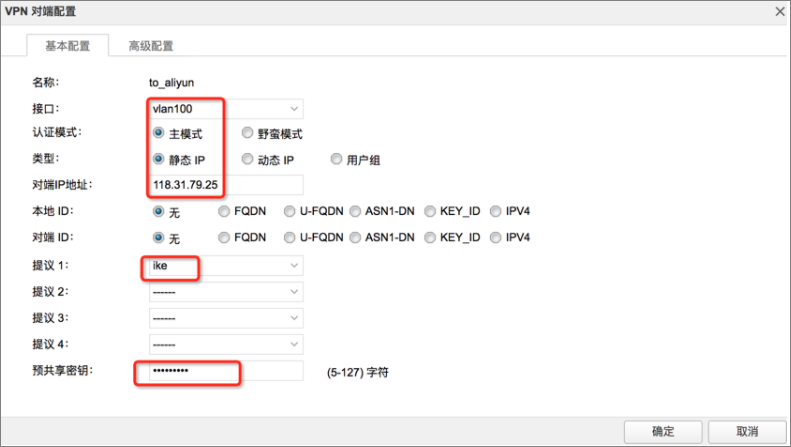

步骤三 新建VPN对端

单击 VPN对端列表 - 新建。其中接口选择防火墙上出方向公网口,对端IP地址填写云端公网IP地址,提议为步骤1创建的p1提议,预共享秘钥和云端的PSK一致,如果要打开NAT穿越,可以在高级配置中单击启用。

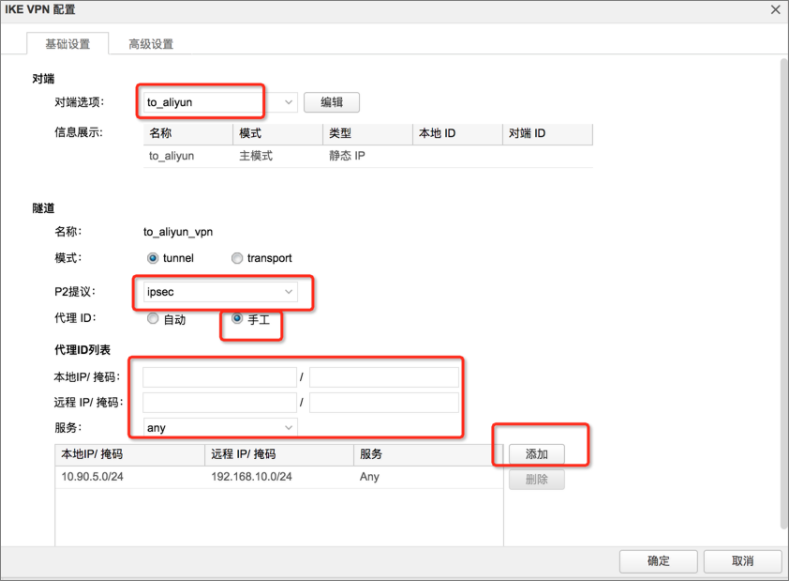

步骤四 新建IKE VPN

单击 IKE VPN列表 - 新建。其中对端选项选择步骤三创建的VPN对端,P2提议为步骤二创建的P2提议,代理ID选择手工,并在代理ID列表中输入本地IP/掩码,即云下 IDC私网网段10.90.5.0/24,在远程IP/掩码中输入为云上 VPC 的私网地址192.168.10.0/24,然后单击添加。

步骤五 新建安全域

单击 网络 - 安全域 - 新建 。在安全域名称中输入安全域的名称,并在类型中选择“三层安全域”。

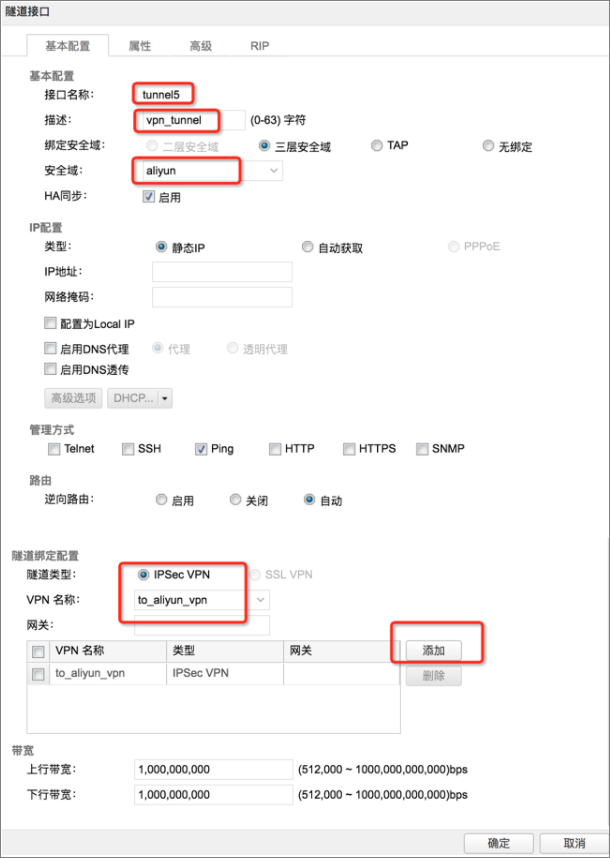

步骤六 新建隧道口

单击 网络 - 接口 - 新建 。在接口名称中输入”tunnelX”,x的取值范围为1~512,例如“tunnel5”。安全域选择之前创建的安全域,隧道类型选择“IPSec VPN”,VPN 名称选择之前创建的VPN。

步骤七 放行策略

单击策略 - 安全策略 - 新建 。参考下图创建双向放行策略。

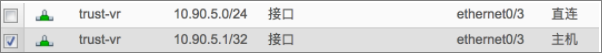

步骤八 添加路由

单击 网络 - 路由 - 新建 。分别添加上行和下行路由:

上行路由:目的地址为云端 VPC 的私网网段,下一跳为新建的隧道接口。

下行路由:由于本例中防火墙下行口地址10.90.5.1/24,属于云下 IDC 的私网网段10.90.5.0/24,所以已经存在本地直连路由。

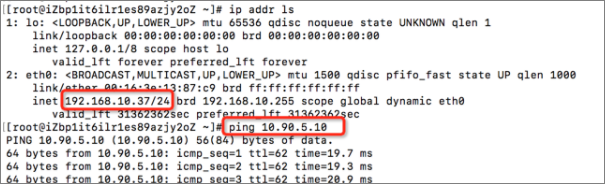

验证

-

打开VPN连接页面,查看链接状态是否为第二阶段协商成功。

-

登录到云上 VPC 内一台无公网IP的ECS实例,并执行

ping命令测试通信是否正常。

-

原文链接:https://yq.aliyun.com/articles/208852