实验内容

lab1中包含一个bootloader和一个OS。这个bootloader可以切换到X86保护模式,能够读磁盘并加载ELF执行文件格式,并显示字符。而这lab1中的OS只是一个可以处理时钟中断和显示字符的幼儿园级别OS。

实验目的

操作系统是一个软件,也需要通过某种机制加载并运行它。在这里我们将通过另外一个更加简单的软件-bootloader来完成这些工作。为此,我们需要完成一个能够切换到x86的保护模式并显示字符的bootloader,为启动操作系统ucore做准备。lab1提供了一个非常小的bootloader和ucore OS,整个bootloader执行代码小于512个字节,这样才能放到硬盘的主引导扇区中。通过分析和实现这个bootloader和ucore OS,读者可以了解到:

计算机原理

CPU的编址与寻址: 基于分段机制的内存管理

CPU的中断机制

外设:串口/并口/CGA,时钟,硬盘

Bootloader软件

编译运行bootloader的过程

调试bootloader的方法

PC启动bootloader的过程

ELF执行文件的格式和加载

外设访问:读硬盘,在CGA上显示字符串

ucore OS软件

编译运行ucore OS的过程

ucore OS的启动过程

调试ucore OS的方法

函数调用关系:在汇编级了解函数调用栈的结构和处理过程

中断管理:与软件相关的中断处理

外设管理:时钟

实验步骤及运行结果

练习1:理解通过make生成执行文件的过程。

1. 操作系统镜像文件ucore.img是如何一步一步生成的?(需要比较详细地解释Makefile中每一条相关命令和命令参数的含义,以及说明命令导致的结果)

通过观察,发现文件是先由c语言文件通过gcc编译,之后两次链接生成两个o文件,最后生成ucore.img

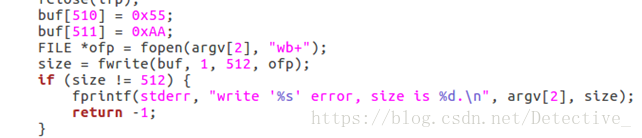

2.一个被系统认为是符合规范的硬盘主引导扇区的特征是什么?

大小为512字节,后两位为固定的0X55 0XAA

练习2:使用qemu执行并调试lab1中的软件。

1.从CPU加电后执行的第一条指令开始,单步跟踪BIOS的执行。

Makedebug 即可单步跟踪

2.在初始化位置0x7c00设置实地址断点,测试断点正常。

从0x7c00开始跟踪代码运行,将单步跟踪反汇编得到的代码与bootasm.S和 bootblock.asm进行比较。

断点设置正常,反汇编代码和bootasm中一样

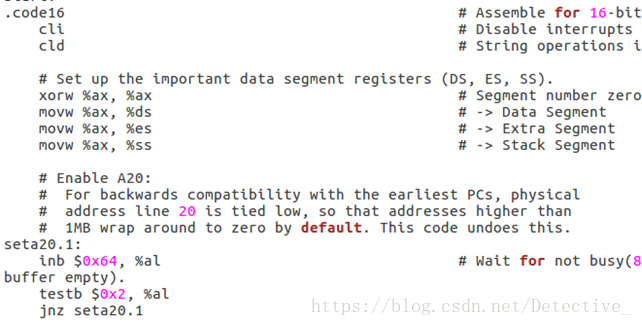

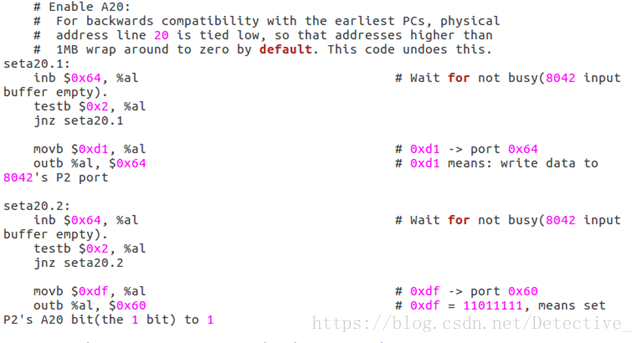

练习3:分析bootloader进入保护模式的过程

1等待8042 Input buffer为空;

2发送Write 8042 Output Port (P2)命令到8042 Input buffer;

3等待8042 Input buffer为空;

4将8042 Output Port(P2)得到字节的第2位置1,然后写入8042 Input buffer;

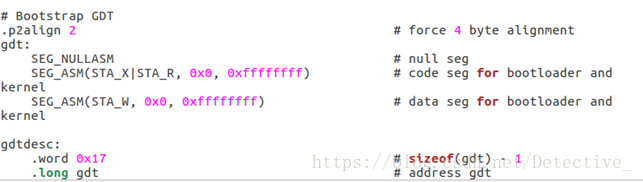

初始化GDT表

将CR0的标志位置1即可进入保护模式

练习4:分析bootloader加载ELF格式的OS的过程

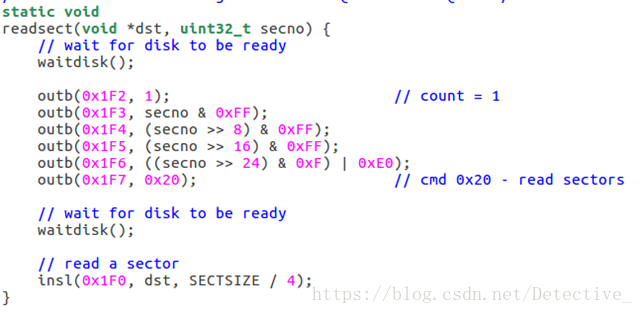

读取磁盘扇区

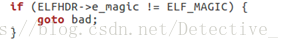

根据elf文件的头文部e_magic和一个固定值比较,如果一样那么此文件就是elf文件

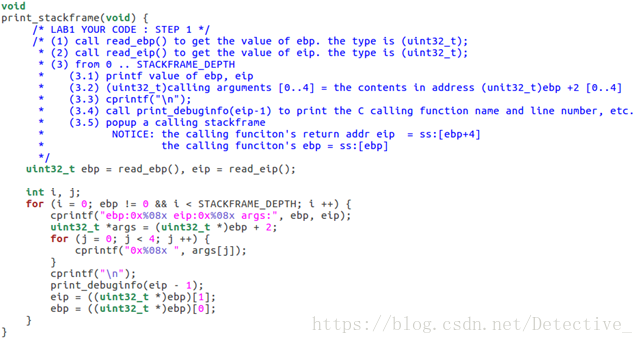

练习5:实现函数调用堆栈跟踪函数

修改kdebug.c中的函数

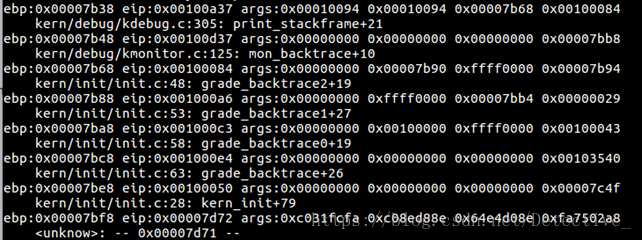

成功打印出

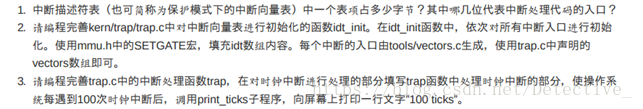

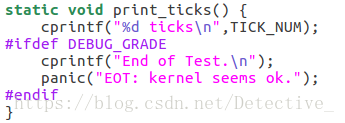

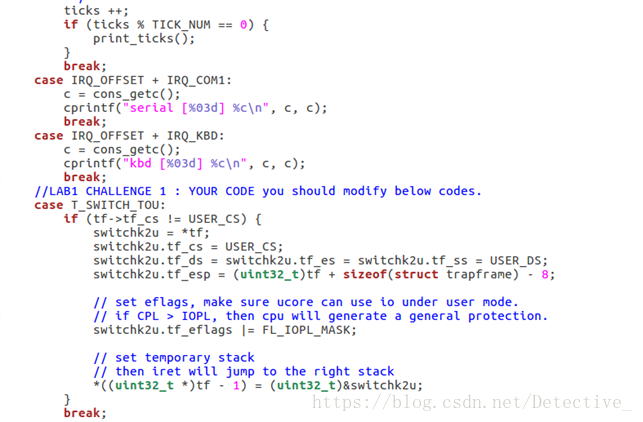

练习6:完善中断初始化和处理

中断描述符表一个表项占8字节。其中0~15位和48~63位分别为offset的低16位和高16位。16~31位为段选择子。

结果成功打印