1、比较大小

题目链接:

http://lab1.xseclab.com/base10_0b4e4866096913ac9c3a2272dde27215/index.php

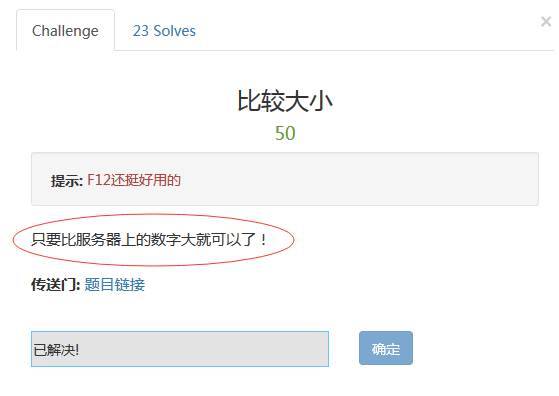

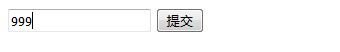

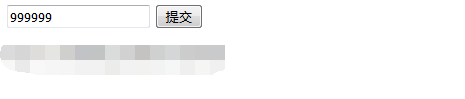

先输入一个数字,发现只能输入三位数。然后想到修改源代码。

F12调出开发者工具修改“3”,只要比3大就行,然后再在输入框中输入比999大的数字,点击提交,即可得到key。

2、nmap我用过

题目链接:http://www.zzti.edu.cn/

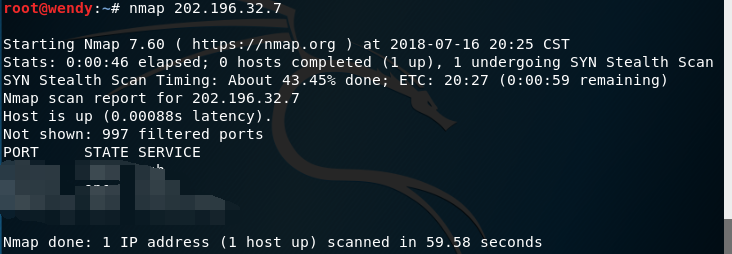

这个题目就是考察nmap的使用,用kali linux 或windows系统的nmap工具扫描,输入扫描命令:nmap 202.196.32.7

稍等片刻即可得到开放的端口,flag就是所有端口写在一起,中间没有空格。

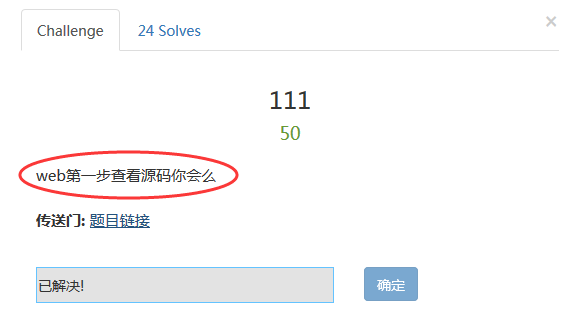

3、111

题目链接:http://120.24.86.145:8002/web2/

用F12打开开发者工具即可得到答案。

4、冒充登录用户

题目链接:http://lab1.xseclab.com/base9_ab629d778e3a29540dfd60f2e548a5eb/index.php

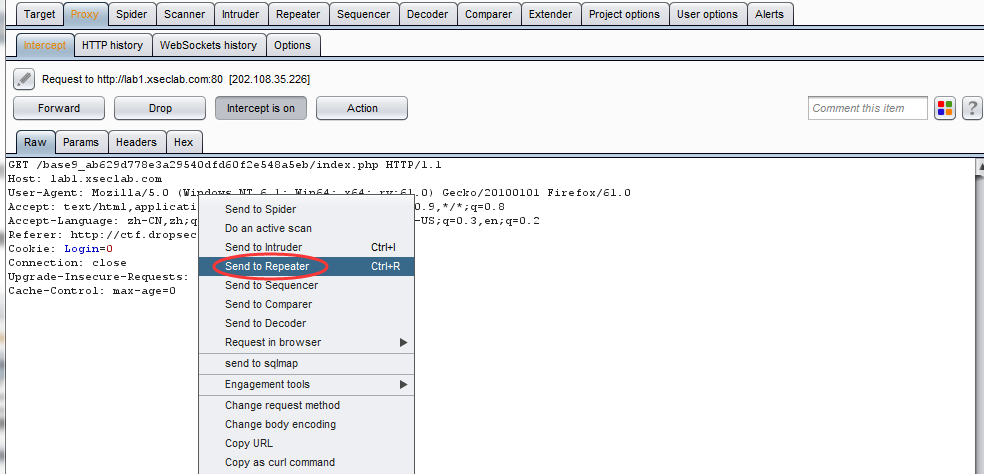

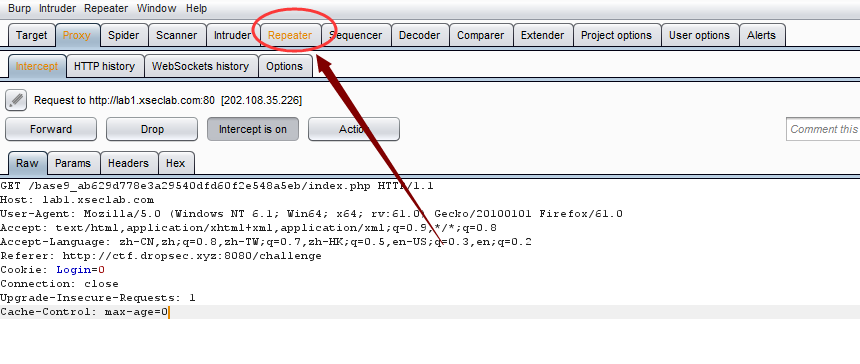

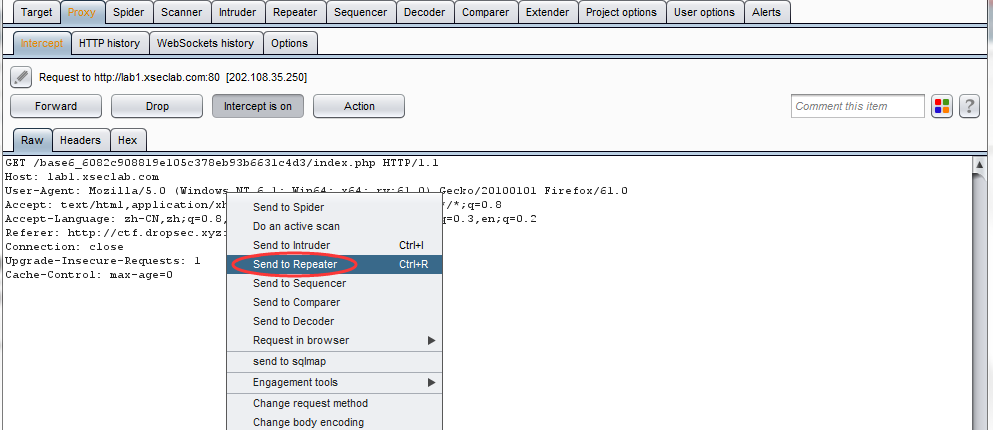

本题主要考察抓包工具 burpsuite的使用。

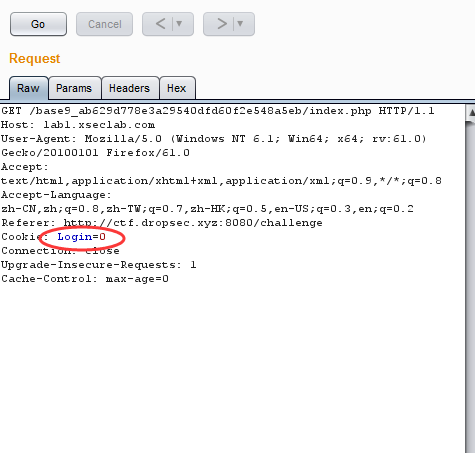

抓包后右键点击Send to Repeater,点击Repeater按钮,

看到下面的界面,Cookie:Login=0,把“0”改成“1”,然后点击“go”,即可得到key。

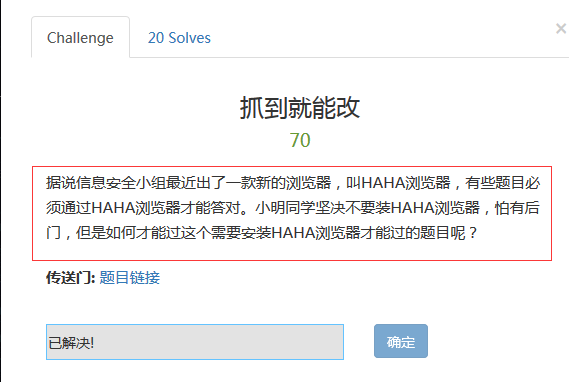

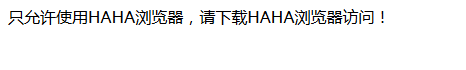

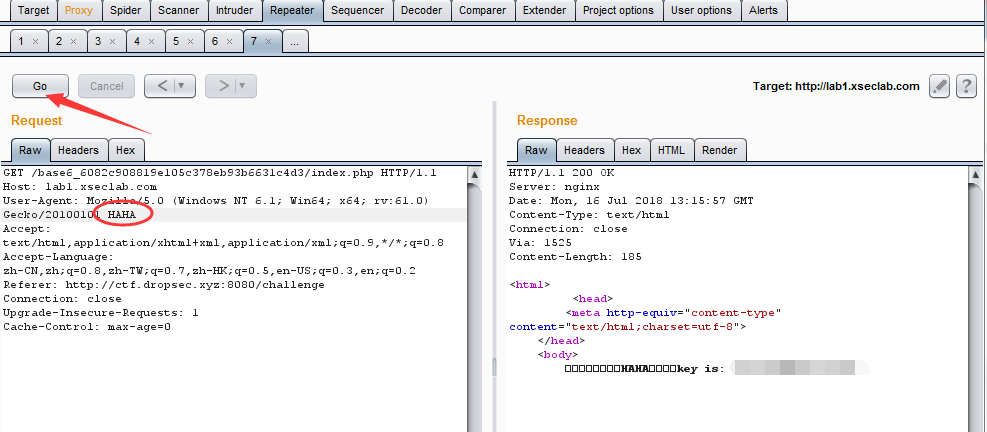

5、抓到就能改

题目链接:http://lab1.xseclab.com/base6_6082c908819e105c378eb93b6631c4d3/index.php

该题也是考察burpsuite工具的使用,修改User-Agent的参数值,根据题目提示,只用修改浏览器名称为HAHA,然后点击go。就可得到答案。

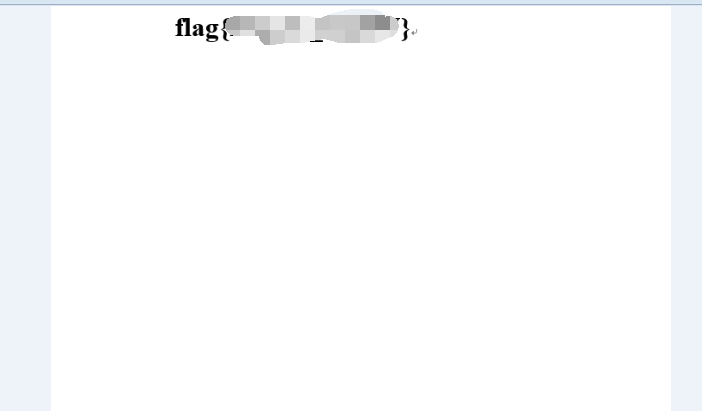

6、misc1

题目链接:http://123.207.139.209/ctf/misc1.png

改题目主要是考察工具WinHex的使用,将图片下载后,用WinHex打开,发现文件头没有错,再往下看,发现图片大小不对,高度为0。

所以,修改高度和宽度一样大小,点击保存,再次打开就可以看到key。

7、misc2

题目链接:http://123.207.139.209/ctf/misc2.txt

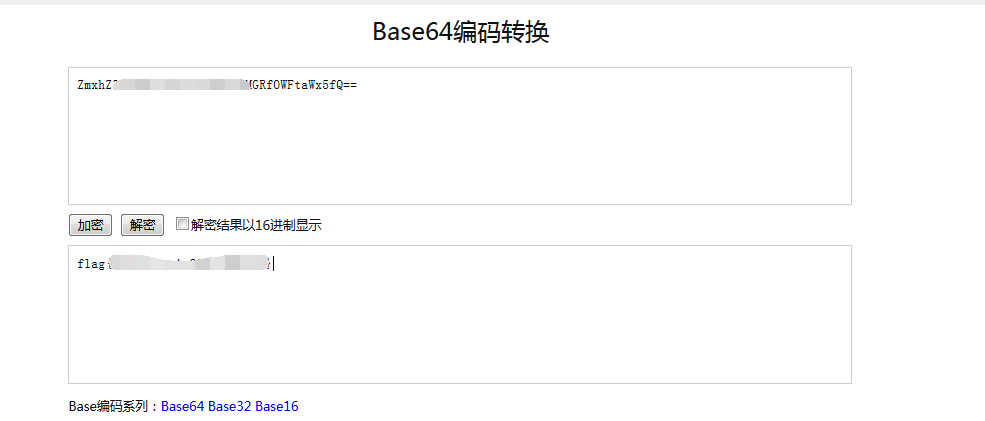

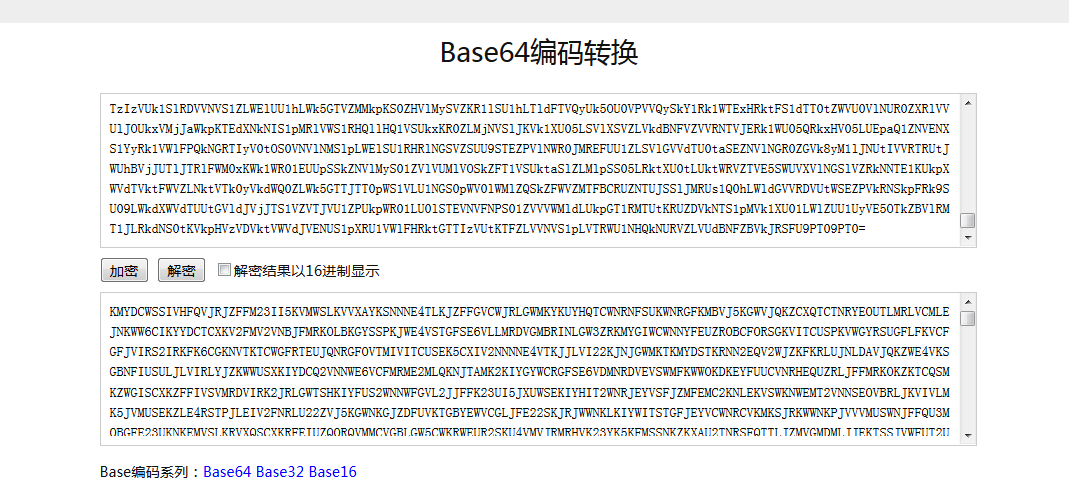

看到一堆乱码,做过这种类题的,知道这是一串base64编码。

推荐一个base64,base32,base16在线编码解码工具:http://www.qqxiuzi.cn/bianma/base64.htm

先进行base64解码,再把解码后的代码进行base32解码,就这样一直循环,知道最后得到flag。

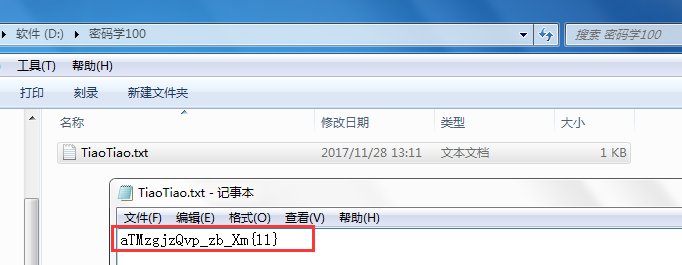

8、密码学100

题目链接:https://pan.baidu.com/s/1pLQK1Ov

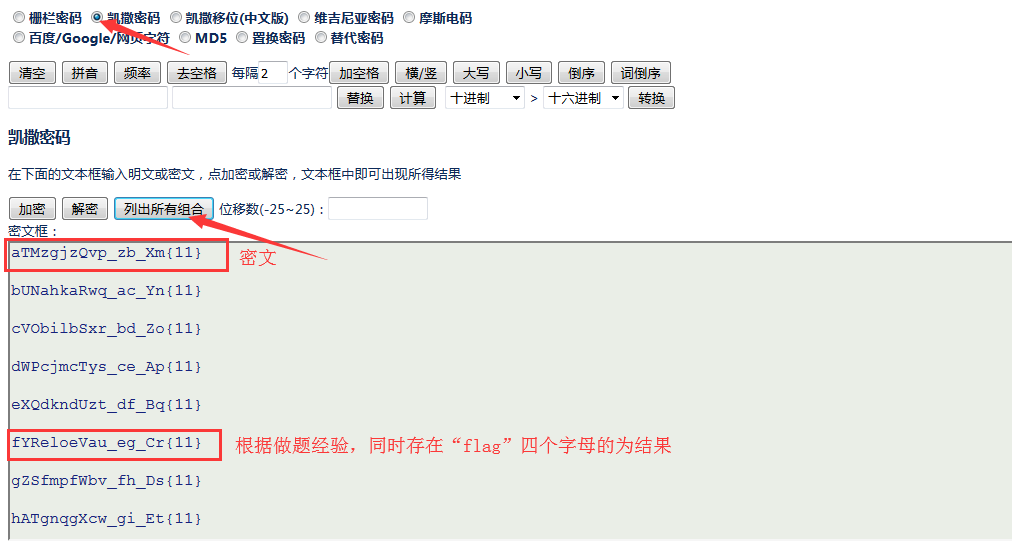

点击题目链接,下载后解压打开txt文件,发现是一串乱码,本题是一道密码题,因此可以想到密码的加密方式,根据题目提示,可以百度一下“凯撒”和“栅栏”,发现是凯撒加密和栅栏加密的结合,先进行凯撒解密,再进行栅栏解密。在这里推荐两个在线加解密网站:

凯撒加解密:http://tool.bugku.com/jiemi/

栅栏加解密:http://www.qqxiuzi.cn/bianma/zhalanmima.php

将txt文件中的代码复制到下图的密文框中,选择凯撒密码,因为不知道位移数,所以可以点击列出所有组合,经过以往做题经验,再经过仔细观察发现,位移-5或21位后的密文,同时存在“flag”这四个单词。说明即为经过栅栏加密过的结果。

然后将这个结果复制到下图中的上方输入框中,通过每组字数从2开始,往后试,最终得出,当每组数字为5时,就是flag。

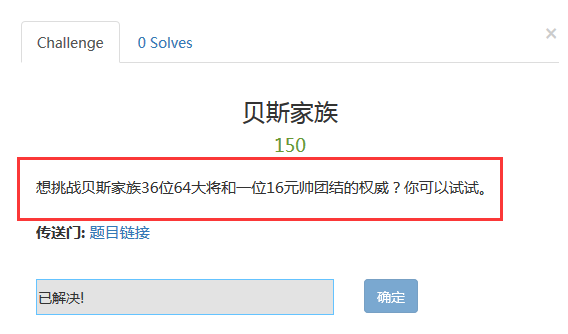

9、贝斯家族

题目链接:https://pan.baidu.com/s/1hsamci4

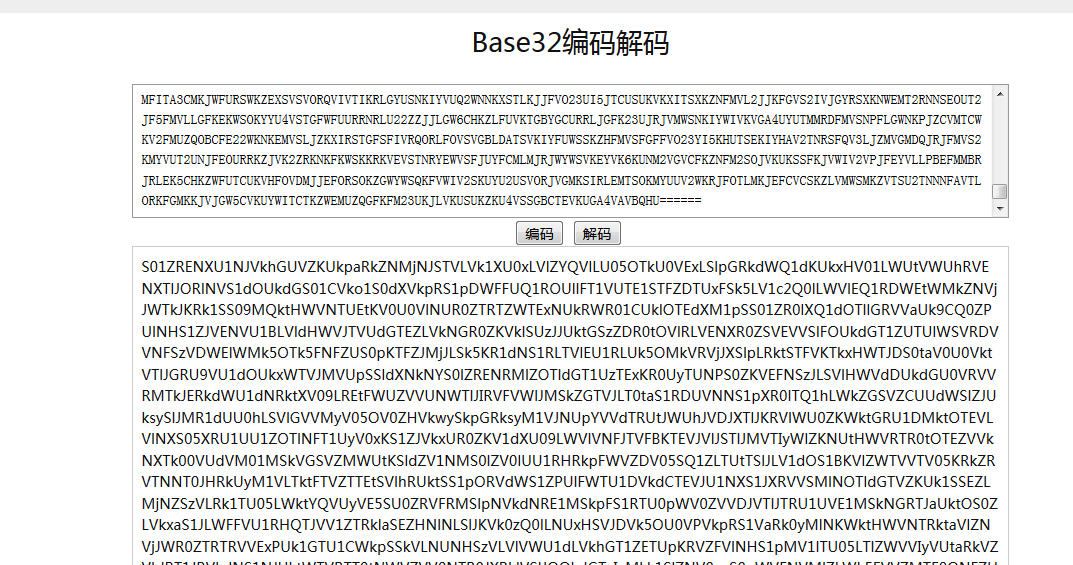

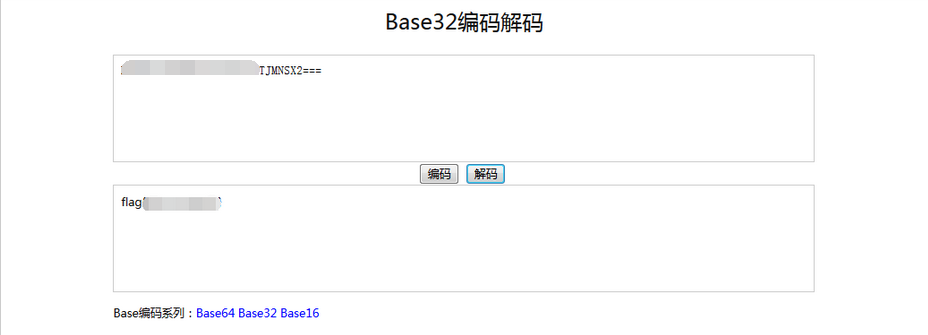

根据题目提示:贝斯家族。可以得出该题为base加密。

推荐一个base在线加密解密的网站:http://www.qqxiuzi.cn/bianma/base.php

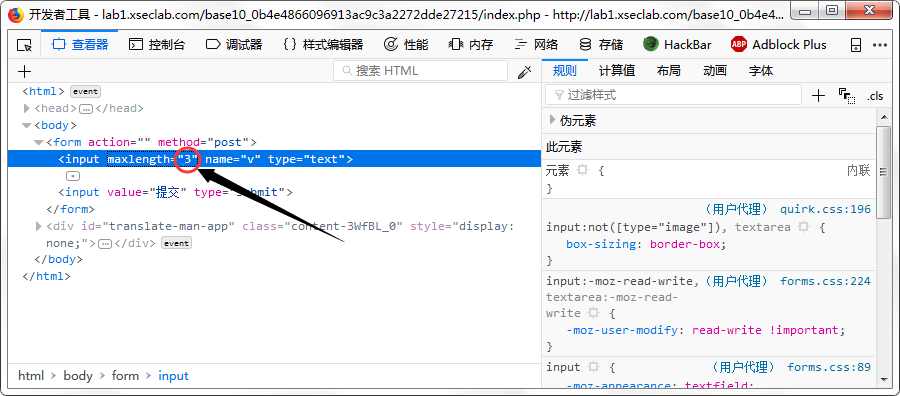

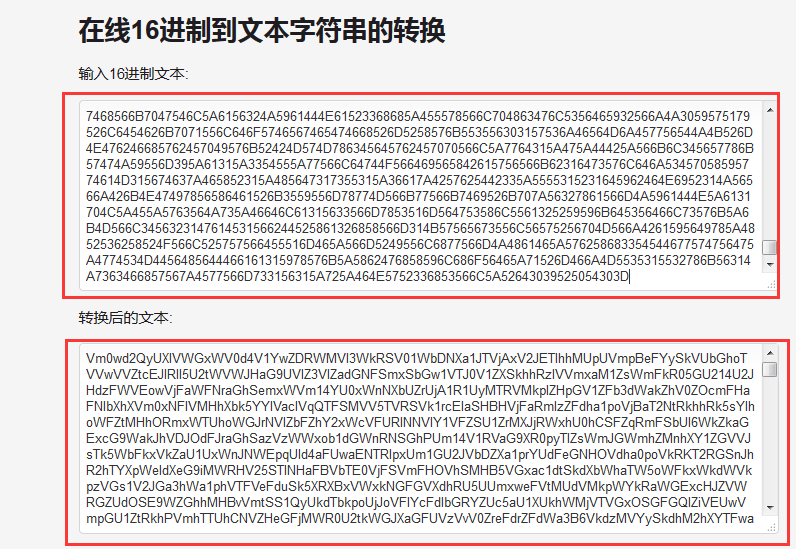

点击题目链接,下载解压后得到一个txt文件,文件比较大,建议用notepad++打开,发现是一长串数字加字母,可以想到是十六进制编码。

在这里推荐一个在线十六进制转文本字符串的网站:http://www.5ixuexiwang.com/str/from-hex.php

将代码复制粘贴到上图文本中,可以看到转换后的文本,发现为base64编码,在http://www.qqxiuzi.cn/bianma/base64.htm里解码得到下图

然后再将解密后的文本代码进行base64解密,就这样一直循环,直至最后得到flag。