2.1 ip:网络配置工具

2.1.1 命令解释

功能说明:

ip命令是iproute软件包中的一个强大的网络配置工具,用于显示或管理Linux系统的路由,网络设备,策略路由和隧道

选项说明:

| 参数选项 | 解释说明(带@的为重点) |

|---|---|

| -s | 输出更详细的信息,为了相似更详细的信息,可重复使用此选项 |

| -r | 显示主机时,不使用IP地址,而是使用主机的域名 |

| 网络对象 | 指定要管理的网络对象(link:网络设备 address:IP地址 addrlabel:协议地址标签管理 route:路由表 rule:策略路由表 runnel:IP隧道 ) |

| help | ip help:查看ip命令的帮助 ip【object】help:查看指定的网络对象的帮助 |

| 操作命令 | 对指定的网络对象完成的具体操作。通常,每一个具体操作的命令后面又有一组相关的命令选项。不同的操作对象所支持的操作命令也不同。下面按照操作的网络对象给出所支持的常见操作命令 |

| link对象支持的操作命令:set(修改设备属性),show(显示设备属性) | |

| address对象支持的操作命令:add(添加协议地址),del(删除协议地址),flush(清除协议地址),show(查看协议地址) | |

| addrlabel对象支持的操作命令:add,del,list,flush | |

| route对象支持的操作命令:add,change,replace,delete,show,flush,get | |

| rule对象支持的操作命令:add,delete,flush,show | |

| tunnel对象支持的操作命令:add,change,delete,prl,show |

2.1.2 使用范例

(1)显示网络设备属性

[root@Mr_chen ~]# ip link show eth0 #显示eth1网卡属性

2: eth0: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc pfifo_fast state UP qlen 1000

link/ether 00:0c:29:a8:ca:50 brd ff:ff:ff:ff:ff:ff

[root@Mr_chen ~]# ip -s link show eth0 #显示详细属性

2: eth0: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc pfifo_fast state UP qlen 1000

link/ether 00:0c:29:a8:ca:50 brd ff:ff:ff:ff:ff:ff

RX: bytes packets errors dropped overrun mcast #显示每个网络设备上数据包的统计信息

37242 432 0 0 0 0

TX: bytes packets errors dropped carrier collsns

22769 178 0 0 0 0

[root@Mr_chen ~]# ip -s -s link show eth0 #使用两个-s显示更详细属性

2: eth0: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc pfifo_fast state UP qlen 1000

link/ether 00:0c:29:a8:ca:50 brd ff:ff:ff:ff:ff:ff

RX: bytes packets errors dropped overrun mcast

44464 523 0 0 0 0

RX errors: length crc frame fifo missed

0 0 0 0 0

TX: bytes packets errors dropped carrier collsns

26699 209 0 0 0 0

TX errors: aborted fifo window heartbeat

0 0 0 0

(2)关闭和激活网络设备

[root@Mr_chen ~]# ip link show eth1

3: eth1: <BROADCAST,MULTICAST> mtu 1500 qdisc noop state DOWN qlen 1000

link/ether 00:0c:29:a8:ca:5a brd ff:ff:ff:ff:ff:ff

[root@Mr_chen ~]# ip link set eth1 up #激活eth1网卡

[root@Mr_chen ~]# ip link show dev eth1

3: eth1: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc pfifo_fast state UP qlen 1000

link/ether 00:0c:29:a8:ca:5a brd ff:ff:ff:ff:ff:ff

[root@Mr_chen ~]# ip link set eth1 down #关闭eth1网卡

[root@Mr_chen ~]# ip link show eth1

3: eth1: <BROADCAST,MULTICAST> mtu 1500 qdisc pfifo_fast state DOWN qlen 1000

link/ether 00:0c:29:a8:ca:5a brd ff:ff:ff:ff:ff:ff

(3)修改网卡MAC地址

[root@Mr_chen ~]# ip link show eth1

3: eth1: <BROADCAST,MULTICAST> mtu 1500 qdisc pfifo_fast state DOWN qlen 1000

link/ether 00:0c:29:a8:ca:5a brd ff:ff:ff:ff:ff:ff

[root@Mr_chen ~]# ip link set eth1 address 0:0c:29:a8:ca:5f #修改MAC地址

[root@Mr_chen ~]# ip link show eth1

3: eth1: <BROADCAST,MULTICAST> mtu 1500 qdisc pfifo_fast state DOWN qlen 1000

link/ether 00:0c:29:a8:ca:5f brd ff:ff:ff:ff:ff:ff

(4)查看网卡信息

[root@Mr_chen ~]# ip a #效果与ip address一样,显示的结果包括激活和未激活的网卡

1: lo: <LOOPBACK,UP,LOWER_UP> mtu 16436 qdisc noqueue state UNKNOWN

link/loopback 00:00:00:00:00:00 brd 00:00:00:00:00:00

inet 127.0.0.1/8 scope host lo

inet6 ::1/128 scope host

valid_lft forever preferred_lft forever

2: eth0: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc pfifo_fast state UP qlen 1000

link/ether 00:0c:29:a8:ca:50 brd ff:ff:ff:ff:ff:ff

inet 192.168.0.100/24 brd 192.168.0.255 scope global eth0

inet6 fe80::20c:29ff:fea8:ca50/64 scope link

valid_lft forever preferred_lft forever

3: eth1: <BROADCAST,MULTICAST> mtu 1500 qdisc pfifo_fast state DOWN qlen 1000

link/ether 00:0c:29:a8:ca:5f brd ff:ff:ff:ff:ff:ff

[root@Mr_chen ~]# ip link #和ip a对比,少了具体的IP地址信息

1: lo: <LOOPBACK,UP,LOWER_UP> mtu 16436 qdisc noqueue state UNKNOWN

link/loopback 00:00:00:00:00:00 brd 00:00:00:00:00:00

2: eth0: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc pfifo_fast state UP qlen 1000

link/ether 00:0c:29:a8:ca:50 brd ff:ff:ff:ff:ff:ff

3: eth1: <BROADCAST,MULTICAST> mtu 1500 qdisc pfifo_fast state DOWN qlen 1000

link/ether 00:0c:29:a8:ca:5f brd ff:ff:ff:ff:ff:ff

(5)添加或删除IP地址

root@Mr_chen ~]# ip a show eth1 #显示eth1的IP地址,没有配置

3: eth1: <BROADCAST,MULTICAST> mtu 1500 qdisc pfifo_fast state DOWN qlen 1000

link/ether 00:0c:29:a8:ca:5f brd ff:ff:ff:ff:ff:ff

[root@Mr_chen ~]# ip a add 192.168.0.222/24 dev eth1 #添加一个IP地址

[root@Mr_chen ~]# ip a show eth1 #虽然显示出了IP地址,但是网卡状态还是down

3: eth1: <BROADCAST,MULTICAST> mtu 1500 qdisc pfifo_fast state DOWN qlen 1000

link/ether 00:0c:29:a8:ca:5f brd ff:ff:ff:ff:ff:ff

inet 192.168.0.222/24 scope global eth1

[root@Mr_chen ~]# ip link set eth1 up #激活网卡

[root@Mr_chen ~]# ip a show eth1 #现在eth1网卡正常运行

3: eth1: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc pfifo_fast state UP qlen 1000

link/ether 00:0c:29:a8:ca:5f brd ff:ff:ff:ff:ff:ff

inet 192.168.0.222/24 scope global eth1

inet6 fe80::20c:29ff:fea8:ca5f/64 scope link

valid_lft forever preferred_lft forever

[root@Mr_chen ~]# ip a add 192.168.0.223/24 dev eth1 #可添加多个IP,这种IP称为辅助IP

[root@Mr_chen ~]# ip a show eth1

3: eth1: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc pfifo_fast state UP qlen 1000

link/ether 00:0c:29:a8:ca:5f brd ff:ff:ff:ff:ff:ff

inet 192.168.0.222/24 scope global eth1

inet 192.168.0.223/24 scope global secondary eth1

inet6 fe80::20c:29ff:fea8:ca5f/64 scope link

valid_lft forever preferred_lft forever

[root@Mr_chen ~]# ip a del 192.168.0.222/24 dev eth1 #删除主IP也就是第一个IP地址

[root@Mr_chen ~]# ip a show eth1 #所有IP都没有了

3: eth1: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc pfifo_fast state UP qlen 1000

link/ether 00:0c:29:a8:ca:5f brd ff:ff:ff:ff:ff:ff

inet6 fe80::20c:29ff:fea8:ca5f/64 scope link

valid_lft forever preferred_lft forever

[root@Mr_chen ~]# ip a add 192.168.0.222/24 dev eth1 #添加两个IP地址

[root@Mr_chen ~]# ip a add 192.168.0.223/24 dev eth1

[root@Mr_chen ~]# ip a del 192.168.0.223/24 dev eth1 #删除辅助IP

[root@Mr_chen ~]# ip a show eth1

3: eth1: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc pfifo_fast state UP qlen 1000

link/ether 00:0c:29:a8:ca:5f brd ff:ff:ff:ff:ff:ff

inet 192.168.0.222/24 scope global eth1 #主IP仍旧被保留了

inet6 fe80::20c:29ff:fea8:ca5f/64 scope link

valid_lft forever preferred_lft forever

小结:

- [x] :删除网卡的主IP地址,同时会删除该网卡的所有IP地址

- [x] :删除网卡的辅助IP地址,不会影响该网卡的其他IP地址。

思考:

我们该如何用ip命令创建网卡的别名IP呢?

[root@Mr_chen ~]# ip a add 192.168.0.225/24 dev eth1 label eth1:1 #使用label选项创建别名IP

[root@Mr_chen ~]# ip a show eth1

3: eth1: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc pfifo_fast state UP qlen 1000

link/ether 00:0c:29:a8:ca:5f brd ff:ff:ff:ff:ff:ff

inet 192.168.0.222/24 scope global eth1 #eth1网卡的主IP

inet 192.168.0.223/24 scope global secondary eth1 #eth1网卡的辅助IP

inet 192.168.0.225/24 scope global secondary eth1:1 #eth1网卡的别名IP

inet6 fe80::20c:29ff:fea8:ca5f/64 scope link

valid_lft forever preferred_lft forever

知识扩展:

我们利用ifconfig命令只能查看到网卡的别名IP而看不到它的辅助IP

[root@Mr_chen ~]# ip a show eth1

3: eth1: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc pfifo_fast state UP qlen 1000

link/ether 00:0c:29:a8:ca:5f brd ff:ff:ff:ff:ff:ff

inet 192.168.0.222/24 scope global eth1

inet 192.168.0.223/24 scope global secondary eth1 #辅助IP

inet 192.168.0.225/24 scope global secondary eth1:1 #别名IP

inet6 fe80::20c:29ff:fea8:ca5f/64 scope link

valid_lft forever preferred_lft forever

[root@Mr_chen ~]# ifconfig

eth0 Link encap:Ethernet HWaddr 00:0C:29:A8:CA:50

inet addr:192.168.0.100 Bcast:192.168.0.255 Mask:255.255.255.0

inet6 addr: fe80::20c:29ff:fea8:ca50/64 Scope:Link

UP BROADCAST RUNNING MULTICAST MTU:1500 Metric:1

RX packets:5857 errors:0 dropped:0 overruns:0 frame:0

TX packets:1019 errors:0 dropped:0 overruns:0 carrier:0

collisions:0 txqueuelen:1000

RX bytes:420049 (410.2 KiB) TX bytes:119175 (116.3 KiB)

eth1 Link encap:Ethernet HWaddr 00:0C:29:A8:CA:5F

inet addr:192.168.0.222 Bcast:0.0.0.0 Mask:255.255.255.0

inet6 addr: fe80::20c:29ff:fea8:ca5f/64 Scope:Link

UP BROADCAST RUNNING MULTICAST MTU:1500 Metric:1

RX packets:32 errors:0 dropped:0 overruns:0 frame:0

TX packets:12 errors:0 dropped:0 overruns:0 carrier:0

collisions:0 txqueuelen:1000

RX bytes:4212 (4.1 KiB) TX bytes:936 (936.0 b)

eth1:1 Link encap:Ethernet HWaddr 00:0C:29:A8:CA:5F #别名IP

inet addr:192.168.0.225 Bcast:0.0.0.0 Mask:255.255.255.0

UP BROADCAST RUNNING MULTICAST MTU:1500 Metric:1

lo Link encap:Local Loopback

inet addr:127.0.0.1 Mask:255.0.0.0

inet6 addr: ::1/128 Scope:Host

UP LOOPBACK RUNNING MTU:16436 Metric:1

RX packets:0 errors:0 dropped:0 overruns:0 frame:0

TX packets:0 errors:0 dropped:0 overruns:0 carrier:0

collisions:0 txqueuelen:0

RX bytes:0 (0.0 b) TX bytes:0 (0.0 b)

(6)查看路由表

[root@Mr_chen ~]# ip route

192.168.0.0/24 dev eth0 proto kernel scope link src 192.168.0.100

192.168.0.0/24 dev eth1 proto kernel scope link src 192.168.0.222

169.254.0.0/16 dev eth0 scope link metric 1002

default via 192.168.0.1 dev eth0

[root@Mr_chen ~]# ip route | column -t #使用column命令格式化,选项-t,默认根据空格分隔判断输入行的列数来创建一个表

192.168.0.0/24 dev eth0 proto kernel scope link src 192.168.0.100

192.168.0.0/24 dev eth1 proto kernel scope link src 192.168.0.222

169.254.0.0/16 dev eth0 scope link metric 1002

default via 192.168.0.1 dev eth0

[root@Mr_chen ~]# route -n #与我们前面学习过的route命令对比一下

Kernel IP routing table

Destination Gateway Genmask Flags Metric Ref Use Iface

192.168.0.0 0.0.0.0 255.255.255.0 U 0 0 0 eth0

192.168.0.0 0.0.0.0 255.255.255.0 U 0 0 0 eth1

169.254.0.0 0.0.0.0 255.255.0.0 U 1002 0 0 eth0

0.0.0.0 192.168.0.1 0.0.0.0 UG 0 0 0 eth0

(7)添加或删除路由表

[root@Mr_chen ~]# ip route add 192.168.1.0/24 via 192.168.0.254 dev eth1 #添加静态路由

[root@Mr_chen ~]# ip route | column -t

192.168.1.0/24 via 192.168.0.254 dev eth1

192.168.0.0/24 dev eth0 proto kernel scope link src 192.168.0.100

192.168.0.0/24 dev eth1 proto kernel scope link src 192.168.0.222

169.254.0.0/16 dev eth0 scope link metric 1002

default via 192.168.0.1 dev eth0

[root@Mr_chen ~]# route -n

Kernel IP routing table

Destination Gateway Genmask Flags Metric Ref Use Iface

192.168.1.0 192.168.0.254 255.255.255.0 UG 0 0 0 eth1

192.168.0.0 0.0.0.0 255.255.255.0 U 0 0 0 eth0

192.168.0.0 0.0.0.0 255.255.255.0 U 0 0 0 eth1

169.254.0.0 0.0.0.0 255.255.0.0 U 1002 0 0 eth0

0.0.0.0 192.168.0.1 0.0.0.0 UG 0 0 0 eth0

[root@Mr_chen ~]# ip route del 192.168.1.0/24 #删除静态路由

[root@Mr_chen ~]# ip route | column -t

192.168.0.0/24 dev eth0 proto kernel scope link src 192.168.0.100

192.168.0.0/24 dev eth1 proto kernel scope link src 192.168.0.222

169.254.0.0/16 dev eth0 scope link metric 1002

default via 192.168.0.1 dev eth0

2.2 netstat:查看网络状态

2.2.1 命令详解

功能说明:

netstat命令用于显示本机网络的连接状态,运行端口和路由表等信息。

选项说明:

| 参数选项 | 解释说明(带@的为重点) |

|---|---|

| -r | 显示路由表信息,该功能类似与前面学过的route和ip route |

| -g | 显示多播功能群组成员,该功能类似于前面学过的ip maddr |

| -i | 显示网络接口信息,该功能类似于前面学过的ip -s link |

| -s | 显示各类协议的统计信息 |

| -n | 显示数字形式的地址而不是去解析主机,端口或用户名。默认情况下,netstat命令会尝试解析并显示主机的主机名,这个过程通常比较长也是非必需的@ |

| -a | 显示处于监听状态和非监听状态的socket信息@ |

| -A | 显示指定网络类型的网络连接状态 |

| -c<秒数> | 后面跟的秒数表示每隔几秒就刷新显示一次@ |

| -l | 仅显示连接状态为“LISTEN”的服务的网络状态 |

| -t | 显示所有的TCP连接情况@ |

| -u | 显示所有的UDP连接情况@ |

| -p | 显示socket所属进程的PID和名称@ |

2.2.2 使用范例

基础范例

(1)常用选项组合一

[root@localhost ~]# netstat -an

Active Internet connections (servers and established)

Proto Recv-Q Send-Q Local Address Foreign Address State

tcp 0 0 0.0.0.0:22 0.0.0.0:* LISTEN

tcp 0 64 192.168.0.233:22 192.168.0.253:54737 ESTABLISHED

tcp 0 0 :::22 :::* LISTEN

Active UNIX domain sockets (servers and established)

Proto RefCnt Flags Type State I-Node Path

unix 2 [ ACC ] STREAM LISTENING 7510 @/com/ubuntu/upstart

unix 2 [ ] DGRAM 7857 @/org/kernel/udev/udevd

unix 4 [ ] DGRAM 8910 /dev/log

unix 2 [ ] DGRAM 9187

unix 2 [ ] DGRAM 8976

unix 3 [ ] DGRAM 7874

unix 3 [ ] DGRAM 7873

第一行活动网络连接说明:

| 列数 | 名称 | 含义 |

|---|---|---|

| 第一列 | Proto | socket使用的协议(TCP,UDP,RAW) |

| 第二列 | Recv-Q | 接收到但是还未处理的字节数 |

| 第三列 | Send-Q | 已经发送但是未被远程主机确认收到的字节数 |

| 第四列 | Local Address | 本地主机地址和端口 |

| 第五列 | Foreign Address | 远程主机地址和端口 |

| 第六列 | State | socket的状态,通常仅仅有TCP的状态,状态值可能有ESTABLISHED,SYN_SENT,SYN_RECV,FIN_WAIT1,FIN_WAIT2,TIME_WAIT等 |

第6列State状态信息详解

| 状态 | 含义 |

|---|---|

| ESTABLISHED | socket已经建立连接,表示处于连接的状态,一般认为有一个ESTABLISHED是一个服务的并发连接。该连接状态在生产场景中很重要,需要重点关注 |

| SYN_SENT | socket正在积极尝试建立一个连接,即处于发送后连接前的一个等待但未匹配进入连接的状态 |

| SYN_RECV | 已经从网络上收到一个连接请求 |

| FIN_WAIT1 | socket已关闭,连接正在或正要关闭 |

| FIN_WAIT2 | 连接已关闭,并且socket正在等待远端结束 |

| TIME_WAIT | socket正在等待关闭处理仍在网络上的数据包,这个连接状态在生产场景中很重要,需要重点关注 |

| CLOSED | socket不再被占用了 |

| CLOSE_WAIT | 远端已经结束,等待socket关闭 |

| LAST_ACK | 远端已经结束,并且socket也已经关闭,等待acknowledgement |

| LISTEN | socket正在监听连接请求 |

| CLOSING | socket关闭,但是我们仍旧没有发送数据 |

| UNKNOWN | socket状态未知 |

(2)常用选项组合二

[root@localhost ~]# netstat -lntup

Active Internet connections (servers and established)

Proto Recv-Q Send-Q Local Address Foreign Address State PID/Program name

tcp 0 0 0.0.0.0:22 0.0.0.0:* LISTEN 879/sshd

tcp 0 64 192.168.0.233:22 192.168.0.253:54737 ESTABLISHED 923/sshd

tcp 0 0 :::22 :::* LISTEN 879/sshd 以上命令语句的作用为显示所有TCP和UDP正在监听的连接信息

- [x] -l : 显示所有LISTEN状态的网络连接

- [x] -n : 显示IP地址,不进行DNS解析成主机名,域名

- [x] -t : 显示所有TCP连接

- [x] -u : 显示所有UDP连接

- [x] -p : 显示进程号和进程名

(3)显示当前系统的路由表

[root@localhost ~]# netstat -rn #使用-r显示路由表信息,-n不进行DNS解析,加快命令执行速度

Kernel IP routing table

Destination Gateway Genmask Flags MSS Window irtt Iface

192.168.0.0 0.0.0.0 255.255.255.0 U 0 0 0 eth0

169.254.0.0 0.0.0.0 255.255.0.0 U 0 0 0 eth0

0.0.0.0 192.168.0.1 0.0.0.0 UG 0 0 0 eth0

提示:该命令相当于route -n(4)选项-i显示网络的接口状况

[root@localhost ~]# netstat -i

Kernel Interface table

Iface MTU Met RX-OK RX-ERR RX-DRP RX-OVR TX-OK TX-ERR TX-DRP TX-OVR Flg

eth0 1500 0 4103 0 0 0 403 0 0 0 BMRU

lo 16436 0 0 0 0 0 0 0 0 0 LRU以下是命令结果解释

- [x] Iface : 表示网络设备的接口名称

- [x] MTU : 表示最大传输单元,单位为字节

- [x] RX-OK/TX-OK : 表示已经准确无误地接收/发送了多少数据包

- [x] RX-ERR/TX-ERR : 表示接收/发送数据包时产生了多少错误

- [x] RX-DRP/TX-DRP : 表示接收/发送数据包时丢弃了多少数据包

- [x] RX-OVR/TX-OVR : 表示由于误差而遗失了多少数据包。

- [x] Flg : 表示接口标记,其中各标记含义具体如下。

- L : 表示该接口是个回环设备。

- B : 表示设置了广播地址。

- M : 表示接收所有数据包。

- R : 表示接口正在运行。

- U : 表示接口处于活动状态。

- O : 表示在该接口上禁用arp。

- P : 表示一个点到点的连接

正常情况下,RX-ERR/TX-ERR,RX-DRP/TX-DRP和RX-OVR/TX-OVR的值都应该为0,如果这几个选项的值不为0,并且很大,那么网络质量肯定有问题,网络传输性能也一定会下降。

生产案例

(5)统计各个状态的网络连接个数

[root@Mr_chen ~]#

TIME_WAIT 6163

FIN_WAIT1 42

FIN_WAIT2

netstat -n | awk '/^tcp/{Mr_chen[$NF]++}END{for(i in Mr_chen)print i,Mr_chen[i]}'

1056

ESTABLISHED 4542

SYN_RECV 53

LAST_ACK 302.3 ss : 查看网络状态

2.3.1 命令详解

功能说明:

- ss命令是类似并将取代netstat的工具,它能用来查看网络状态信息,包括TCP,UDP连接,端口等。它的优点是能够显示更多更详细的有关网络连接状态的信息,而且比netstat更快速更高效。

- 如果系统没有ss命令,那就需要安装一下,ss命令属于iproute包,因此安装命令是yum -y install iproute

选项说明:

| 参数选项 | 解释说明(带@的为重点) | 参数选项 | 解释说明(带@的为重点) |

|---|---|---|---|

| -n | 显示IP地址,不进行DNS解析@ | -s | 显示socket使用统计 |

| -r | 尝试解析数字IP地址和端口 | -4 | 仅显示IPV4的socket |

| -a | 显示所有socket连接@ | -6 | 仅显示IPv6的socket |

| -l | 显示所有监听socket@ | -0 | 仅显示PACKET的socket |

| -o | 显示计时器信息 | -t | 仅显示TCP的socket@ |

| -e | 显示详细的socket信息 | -u | 仅显示UDP的socket@ |

| -m | 显示socket的内存使用情况 | -d | 仅显示DCCP的socket |

| -p | 显示使用socket的进程@ | -w | 仅显示RAW的socket |

| -i | 显示TCP内部信息 | -x | 仅显示Unix的socket |

2.3.2 使用范例

(1)常用选项组合一

[root@Mr_chen ~]# ss -an #显示所有的socket连接

State Recv-Q Send-Q Local Address:Port Peer Address:Port

LISTEN 0 128 :::22 :::*

LISTEN 0 128 *:22 *:*

ESTAB 0 64 192.168.0.233:22 192.168.0.253:50985

[root@Mr_chen ~]# ss -an | column -t #上面的输出写在文档中会有点乱,下面用column格式化一下。

State Recv-Q Send-Q Local Address:Port Peer Address:Port

LISTEN 0 128 :::22 :::*

LISTEN 0 128 *:22 *:*

ESTAB 0 64 192.168.0.233:22 192.168.0.253:50985(2)常用选项组合二

[root@Mr_chen ~]# ss -lntup | column -t #显示所有正在监听的TCP和UDP连接

Netid State Recv-Q Send-Q Local Address:Port Peer Address:Port

tcp LISTEN 0 128 :::22 :::* users:(("sshd",879,4))

tcp LISTEN 0 128 *:22 *:* users:(("sshd",879,3))

(3)显示socket统计

[root@Mr_chen ~]# ss -s #统计当前的established,closed,orphaned和waiting的TCP socket数量

Total: 282 (kernel 285)

TCP: 3 (estab 1, closed 0, orphaned 0, synrecv 0, timewait 0/0), ports 1

Transport Total IP IPv6

* 285 - -

RAW 0 0 0

UDP 0 0 0

TCP 3 2 1

INET 3 2 1

FRAG 0 0 0 当服务器产生大量的socket连接时,通常会使用该命令来做宏观数据统计;ss的大部分参数应用和netstat很像。

2.4 ping : 测试主机之间的网络连通性

2.4.1 命令详解

功能说明:

ping命令可用于测试主机之间网络的连通性。执行ping命令会使用ICMP传输协议,发出要求回应的信息,若远端主机的网络功能没有问题,就会回应该信息,因而可得知该主机运作正常。

选项说明:

| 参数选项 | 解释说明(带@的为重点) |

|---|---|

| -c <次数> | 指定发送ICMP报文的次数。否则,ping命令将一直发送报文@ |

| -i <时间间隔> | 相邻两次发送报文的时间间隔,默认时间间隔1s@ |

| -n | 不查询主机名,直接显示其IP地址 |

| -q | 只显示命令开始时的信息和运行结束的统计信息。忽略命令运行过程中的输出信息 |

| -s <数据包大小> | 设置发送数据包的大小,默认大小为56字节,再加上8字节的ICMP头,一共是64字节的ICMP包 |

| -t <生存期> | 设置发送的数据包其生存期(TTL)的值 |

| -w 截止时间 | 超过截止时间,立即退出ping程序 |

| -W 超时时间 | 等待响应的超时时间 |

2.4.2 使用范例

(1)测试到目标主机的网络连通性

[root@localhost ~]# ping www.baidu.com #ping命令直接接域名或IP,会一直显示ping结果

PING www.a.shifen.com (61.135.169.121) 56(84) bytes of data.

#显示ping的域名及其IP地址,发送的是56字节的数据

64 bytes from 61.135.169.121: icmp_seq=1 ttl=57 time=10.1 ms

#从目标主机收到的数据是64字节,icmp_seq是收到包的序列号,ttl是数据包的生存期,time是延迟。

64 bytes from 61.135.169.121: icmp_seq=2 ttl=57 time=46.4 ms

64 bytes from 61.135.169.121: icmp_seq=3 ttl=57 time=62.5 ms

^C #直到Ctrl+c强制终止

--- www.a.shifen.com ping statistics --- #这里是ping的统计结果

3 packets transmitted, 3 received, 0% packet loss, time 2632ms #发了3个包,收到3个,丢失率0%,时间为2632ms

rtt min/avg/max/mdev = 10.175/39.730/62.569/21.911 ms

#rtt是传输的时间延迟。min/avg/max/mdev==>最小/平均/最大/算数平均差扩展知识:

1)ping命令会显示一个时间作为衡量网络参数延迟的参数,以判断源主机与目标主机之间网络的质量。

2)ping命令的输出信息中含有TTL值。TTL(Time To Life)称为生存周期,它是ICMP报文在网络上的存活时间。不同的操作系统发出的ICMP报文的生存期各不相同,常见的生存期为32,64,128和255等。TTL值反映了ICMP报文所能够经过的路由器数目,每经过一个路由器,路由器都会将其数据包的生存期减去1,如果TTL值变为0,则路由器将不再转发此报文。

(2)使用ping参数的不同组合的例子

[root@Mr_chen ~]# ping -c 3 -i 3 -s 1024 -t 255 www.baidu.com

PING www.baidu.com (61.135.169.121) 1024(1052) bytes of data.

1032 bytes from 61.135.169.121: icmp_seq=1 ttl=57 time=5.29 ms

1032 bytes from 61.135.169.121: icmp_seq=2 ttl=57 time=4.79 ms

1032 bytes from 61.135.169.121: icmp_seq=3 ttl=57 time=5.50 ms

--- www.baidu.com ping statistics ---

3 packets transmitted, 3 received, 0% packet loss, time 6014ms

rtt min/avg/max/mdev = 4.795/5.198/5.507/0.304 ms以下是命令说明

- [x] -c 3:发送3次ICMP包

- [x] -i 3:每次发包时间间隔为3s

- [x] -s 1024:设置发送的数据包大小为1024字节

- [x] -t 255:设置发送数据包的ttl值为255

2.5 nmap:网络探测工具和安全/端口扫描器

2.5.1 命令详解

功能说明:

nmap命令是一款开放源代码的网络探测和安全审核工具,是Network Mapper的缩写。其设计目标是快速地扫描大型网络。nmap可以发现网络上有哪些主机,主机提供了什么服务(应用程序名称和版本号),并探测操作系统的类型及版本信息。

如果系统没有nmap命令,则可以使用下面的命令来安装:yum -y install nmap

选项说明:

| 参数选项 | 解释说明(带@的为重点) |

|---|---|

| -sS | TCP同步扫描(TCP SYN)@ |

| -sT | TCP连接扫描 |

| -sn | 不进行端口扫描,只检查主机正在运行。该选项与老版本的-sP相同@ |

| -sU | 扫描UDP端口 |

| -sV | 探测服务版本信息 |

| -Pn | 只进行扫描,不ping主机 |

| -PS | 使用SYN包对目标主机进行扫描。默认是80端口,也可以指定端口,格式为-PS22或-PS22-25,80,113,1050,35000,记住PS和端口号之间不要有空格 |

| -PU | 使用udp ping扫描端口 |

| -O | 激活对TCP/IP指纹特征(fingerprinting)的扫描,获得远程主机的标志,也就是操作系统类型 |

| -v | 显示扫描过程中的详细信息@ |

| -S | 设置扫描的源IP地址 |

| -g port | 设置扫描的源端口 |

| -oN | 把扫描的结果重定向到文件中 |

| -iL filename | 从文件中读取扫描的目标 |

| -p <端口> | 指定要扫描的端口,可以是一个单独的端口,也可以用逗号分隔开多个端口,或者使用“-”表示端口范围@ |

| -n | 不进行DNS解析,加快扫描速度@ |

| -exclude | 排除指定主机 |

| -excludefile | 排除指定文件中的主机 |

2.5.2 使用范例

(1)查看主机当前开放的端口

[root@Mr_chen ~]# nmap 192.168.0.1 #直接接目标主机,默认会扫描1~1000端口

Starting Nmap 5.51 ( http://nmap.org ) at 2018-02-28 08:23 EST

Nmap scan report for localhost (192.168.0.1)

Host is up (0.014s latency). #目标主机正在运行

Not shown: 999 closed ports #999个端口关闭

PORT STATE SERVICE

80/tcp open http #开放的80端口http服务

MAC Address: CC:B2:55:DF:3C:83 (Unknown)

Nmap done: 1 IP address (1 host up) scanned in 0.37 seconds(2)扫描主机的指定端口

[root@Mr_chen ~]# nmap -p 1024-65535 192.168.0.1 #-p选项指定扫描范围

Starting Nmap 5.51 ( http://nmap.org ) at 2018-02-28 08:26 EST

Nmap scan report for localhost (192.168.0.1)

Host is up (0.039s latency).

Not shown: 64511 closed ports

PORT STATE SERVICE

1780/tcp open unknown

MAC Address: CC:B2:55:DF:3C:83 (Unknown)

Nmap done: 1 IP address (1 host up) scanned in 17.46 seconds

(3)扫描局域网内所有的IP

[root@Mr_chen ~]# nmap 192.168.0.0/24 #使用网段的格式扫描局域网

Starting Nmap 5.51 ( http://nmap.org ) at 2018-02-28 08:29 EST

Nmap scan report for localhost (192.168.0.1)

Host is up (0.0072s latency).

Not shown: 999 closed ports

PORT STATE SERVICE

80/tcp open http

MAC Address: CC:B2:55:DF:3C:83 (Unknown)

Nmap scan report for localhost (192.168.0.129)

Host is up (0.092s latency).

Not shown: 999 closed ports

PORT STATE SERVICE

80/tcp open http

MAC Address: F0:FE:6B:69:5B:1E (Unknown)

Nmap scan report for localhost (192.168.0.133)

Host is up (0.33s latency).

All 1000 scanned ports on localhost (192.168.0.133) are closed

MAC Address: BC:3D:85:FE:3F:DA (Unknown)

Nmap scan report for localhost (192.168.0.233)

Host is up (0.0000010s latency).

Not shown: 999 closed ports

PORT STATE SERVICE

22/tcp open ssh

Nmap scan report for localhost (192.168.0.254)

Host is up (0.00016s latency).

Not shown: 992 closed ports

PORT STATE SERVICE

135/tcp open msrpc

139/tcp open netbios-ssn

443/tcp open https

445/tcp open microsoft-ds

902/tcp open iss-realsecure

912/tcp open apex-mesh

5678/tcp open rrac

10000/tcp open snet-sensor-mgmt

MAC Address: 30:B4:9E:74:1B:3B (Unknown)

Nmap done: 256 IP addresses (5 hosts up) scanned in 19.27 seconds

[root@Mr_chen ~]# nmap -sn 192.168.0.0/24 #使用-sn选项不扫描端口

Starting Nmap 5.51 ( http://nmap.org ) at 2018-02-28 08:32 EST

Nmap scan report for localhost (192.168.0.1)

Host is up (0.0027s latency).

MAC Address: CC:B2:55:DF:3C:83 (Unknown)

Nmap scan report for localhost (192.168.0.233)

Host is up.

Nmap scan report for localhost (192.168.0.254)

Host is up (0.000071s latency).

MAC Address: 30:B4:9E:74:1B:3B (Unknown)

Nmap done: 256 IP addresses (3 hosts up) scanned in 2.56 seconds

[root@Mr_chen ~]# nmap -sn 192.168.0.232-234 #使用这种地址范围进行扫描

Starting Nmap 5.51 ( http://nmap.org ) at 2018-02-28 08:34 EST

Nmap scan report for localhost (192.168.0.233)

Host is up.

Nmap done: 3 IP addresses (1 host up) scanned in 0.81 seconds

(4)探测目标主机的服务和操作系统的版本

[root@Mr_chen ~]# nmap -O -sV 192.168.0.1

Starting Nmap 5.51 ( http://nmap.org ) at 2018-02-28 08:43 EST

Nmap scan report for localhost (192.168.0.1)

Host is up (0.0037s latency).

Not shown: 999 closed ports

PORT STATE SERVICE VERSION

80/tcp open http Linksys wireless-G WAP http config (Name D-Link Wireless N Router DIR-600M)

MAC Address: CC:B2:55:DF:3C:83 (Unknown)

Device type: general purpose

Running: Linux 2.4.X

OS details: Linux 2.4.18 - 2.4.35 (likely embedded)

Network Distance: 1 hop

Service Info: Device: WAP

OS and Service detection performed. Please report any incorrect results at http://nmap.org/submit/ .

Nmap done: 1 IP address (1 host up) scanned in 2.93 seconds

上边的输出信息中不仅包含了端口号,而且还包括了服务的版本号。在网络安全性要求较高的主机上,最好能够屏蔽服务版本号,以防止黑客利用特定版本的服务漏洞进行攻击。

2.6 tcpdump:监听网络流量

2.6.1 命令详解

功能说明:

- tcpdump命令是一个截获网络数据包的包分析工具。tcpdump可以将网络中传送的数据包的“头”完全截获下来以提供分析。它支持针对网络层,协议,主机,端口等的过滤,并支持与,或,非逻辑语句协助过滤有效信息。

- tcpdump命令工作时要先把网卡的工作模式切换到混杂模式(promiscuous mode)。因为要修改网络接口的工作模式,所以tcpdump命令需要以root的身份运行。

选项说明:

| 参数选项 | 解释说明(带@的为重点) |

|---|---|

| -A | 以ASCII码的方式显示每一个数据包(不会显示数据包中链路层的头部信息)。在抓取包含网页数据的数据包时,可方便查看数据 |

| -c <数据包数目> | 接收到指定的数据包数目后退出命令@ |

| -e | 每行的打印输出中将包含数据包的数据链路层头部信息 |

| -i <网络接口> | 指定要监听数据包的网络接口@ |

| -n | 不进行DNS解析,加快显示速度@ |

| -nn | 不将协议和端口数字等转换成名字@ |

| -q | 以快速输出的方式运行,此选项仅显示数据包的协议概要信息,输出信息较短@ |

| -s <数据包大小> | 设置数据包抓取长度,如果不设置则默认为68字节,设置为0则自动选择合适的长度来抓取数据包 |

| -t | 在每行输出信息中不显示时间戳标记 |

| -tt | 在每行输出信息中显示无格式的时间戳标记 |

| -ttt | 显示当前行与前一行的延迟 |

| -tttt | 在每行打印的时间戳之前添加日期 |

| -ttttt | 显示当前行与第一行的延迟 |

| -v | 显示命令执行的详细信息 |

| -vv | 显示比-v选项更加详细的信息 |

| -vvv | 显示比-vv选项更加详细的输出 |

2.6.2 使用范例

(1)不加参数运行tcpdump命令监听网络

[root@localhost ~]# tcpdump #默认情况下,直接启动tcpdump将监视第一个网络接口上所有流过的数据包

tcpdump: verbose output suppressed, use -v or -vv for full protocol decode

listening on eth0, link-type EN10MB (Ethernet), capture size 65535 bytes

05:12:45.464963 IP localhost.ssh > localhost.50832: Flags [P.], seq 898292388:898292596, ack 861396487, win 317, length 208

05:12:45.465055 IP localhost.50832 > localhost.ssh: Flags [.], ack 208, win 523, length 0

05:12:45.465215 IP localhost.57595 > localhost.domain: 4104+ PTR? 254.0.168.192.in-addr.arpa. (44)

05:12:45.467851 IP localhost.domain > localhost.57595: 4104 1/0/0 PTR localhost. (67)

05:12:45.467906 IP localhost.57067 > localhost.domain: 107+ PTR? 233.0.168.192.in-addr.arpa. (44)

05:12:45.469444 IP localhost.domain > localhost.57067: 107 1/0/0 PTR localhost. (67)

05:12:45.469504 IP localhost.34192 > localhost.domain: 2703+ PTR? 1.0.168.192.in-addr.arpa. (42)

05:12:45.621206 IP localhost.ssh > localhost.50832: Flags [P.], seq 3120:3280, ack 1, win 317, length 160

05:12:45.621258 IP localhost.50832 > localhost.ssh: Flags [.], ack 3280, win 524, length 0

05:12:45.636742 IP localhost.ssh > localhost.50832: Flags [P.], seq 3280:3536, ack 1, win 317, length 256

05:12:45.643843 IP localhost.50832 > localhost.ssh: Flags [P.], seq 1:65, ack 3536, win 523, length 64

05:12:45.643889 IP localhost.ssh > localhost.50832: Flags [P.], seq 3536:3696, ack 65, win 317, length 160

^C #tcpdump命令在运行期间可以使用组合Ctrl+C终止程序

29 packets captured #最后三行就是按CTRL+C后输出的监听到的数据包汇总信息

32 packets received by filter

0 packets dropped by kernel

使用tcpdump命令时,如果不输入过滤规则,则输出的数据量将会很大。

(2)精简输出信息

[root@localhost ~]# tcpdump -q #默认情况下,tcpdump命令的输出信息较多,为了显示精简的信息,可以使用-q选项

tcpdump: verbose output suppressed, use -v or -vv for full protocol decode

listening on eth0, link-type EN10MB (Ethernet), capture size 65535 bytes

05:33:01.438200 IP localhost.ssh > localhost.50832: tcp 208

05:33:01.479036 IP localhost.50832 > localhost.ssh: tcp 0

05:33:01.494539 IP localhost.ssh > localhost.50832: tcp 176

05:33:01.510460 IP localhost.ssh > localhost.50832: tcp 112

05:33:01.510907 IP localhost.50832 > localhost.ssh: tcp 0

05:33:01.525789 IP localhost.ssh > localhost.50832: tcp 176

05:33:01.541450 IP localhost.ssh > localhost.50832: tcp 112

05:33:01.541548 IP localhost.50832 > localhost.ssh: tcp 0

05:33:01.557049 IP localhost.ssh > localhost.50832: tcp 176

05:33:01.574173 IP localhost.ssh > localhost.50832: tcp 112

05:33:01.574486 IP localhost.50832 > localhost.ssh: tcp 0

05:33:01.583765 IP localhost.50832 > localhost.ssh: tcp 64

05:33:01.583857 IP localhost.ssh > localhost.50832: tcp 176

^C

24 packets captured

26 packets received by filter

0 packets dropped by kernel

[root@localhost ~]# tcpdump -c 5 #使用-c选项指定监听的数据包数量,这样就不需要使用Ctrl+C了

tcpdump: verbose output suppressed, use -v or -vv for full protocol decode

listening on eth0, link-type EN10MB (Ethernet), capture size 65535 bytes

05:34:24.515192 IP localhost.ssh > localhost.50832: Flags [P.], seq 898300004:898300212, ack 861398503, win 317, length 208

05:34:24.515301 IP localhost.50832 > localhost.ssh: Flags [.], ack 208, win 519, length 0

05:34:24.515445 IP localhost.60389 > localhost.domain: 26412+ PTR? 254.0.168.192.in-addr.arpa. (44)

05:34:24.518180 IP localhost.domain > localhost.60389: 26412 1/0/0 PTR localhost. (67)

05:34:24.518247 IP localhost.38804 > localhost.domain: 7473+ PTR? 233.0.168.192.in-addr.arpa. (44)

5 packets captured

10 packets received by filter

0 packets dropped by kernel

(3)监听指定网卡收到的数据包

[root@Mr_chen ~]# tcpdump -i eth0 #使用-i选项可以指定要监听的网卡

tcpdump: verbose output suppressed, use -v or -vv for full protocol decode

listening on eth0, link-type EN10MB (Ethernet), capture size 65535 bytes

05:46:06.865643 IP localhost.ssh > localhost.50832: Flags [P.], seq 898335828:898336036, ack 861403175, win 317, length 208

05:46:06.865721 IP localhost.50832 > localhost.ssh: Flags [.], ack 208, win 524, length 0

05:46:06.865876 IP localhost.37090 > localhost.domain: 16313+ PTR? 254.0.168.192.in-addr.arpa. (44)

^C

49 packets captured

52 packets received by filter

0 packets dropped by kernel

以下是命令的结果说明

- [x] 05:46:06.865643:当前时间,精确到微妙

- [x] IP localhost.ssh > localhost.50832:从主机localhost的SSH端口发送数据到localhost的50832端口,“>”代表数据流向

- [x] Flags [P.]:TCP包中的标志信息,S是SYN标志的缩写,F(FIN),P(PUSH),R(RST),“.”(没有标记)。

- [x] seq:数据包中的数据的顺序号。

- [x] ack:下次期望的顺序号

- [x] win:接收缓存的窗口大小

- [x] length:数据包长度

(4)监听指定主机的数据包

[root@Mr_chen ~]# tcpdump -n -c 5 host 192.168.0.254 #使用-n选项不进行DNS解析,加快显示速度。监听指定主机的关键字为host,后面直接接主机名或IP地址即可。本行命令的作用是监听所有192.168.0.254的主机收到的和发出的数据包

tcpdump: verbose output suppressed, use -v or -vv for full protocol decode

listening on eth0, link-type EN10MB (Ethernet), capture size 65535 bytes

06:18:59.812585 IP 192.168.0.233.ssh > 192.168.0.254.50832: Flags [P.], seq 898389300:898389508, ack 861410071, win 317, length 208

06:18:59.812763 IP 192.168.0.254.50832 > 192.168.0.233.ssh: Flags [.], ack 208, win 524, length 0

06:18:59.813478 IP 192.168.0.233.ssh > 192.168.0.254.50832: Flags [P.], seq 208:496, ack 1, win 317, length 288

06:18:59.814441 IP 192.168.0.233.ssh > 192.168.0.254.50832: Flags [P.], seq 496:672, ack 1, win 317, length 176

06:18:59.814534 IP 192.168.0.254.50832 > 192.168.0.233.ssh: Flags [.], ack 672, win 522, length 0

5 packets captured

5 packets received by filter

0 packets dropped by kernel

[root@Mr_chen ~]# tcpdump -n -c 5 src host 192.168.0.254 #只监听从192.168.0.254发出的数据包,即源地址为192.168.0.254,关键字为src(source,源地址)

tcpdump: verbose output suppressed, use -v or -vv for full protocol decode

listening on eth0, link-type EN10MB (Ethernet), capture size 65535 bytes

06:19:45.439633 IP 192.168.0.254.50832 > 192.168.0.233.ssh: Flags [.], ack 898393156, win 522, length 0

06:19:45.511489 IP 192.168.0.254.50832 > 192.168.0.233.ssh: Flags [.], ack 161, win 521, length 0

06:19:45.589521 IP 192.168.0.254.50832 > 192.168.0.233.ssh: Flags [.], ack 321, win 520, length 0

06:19:45.667712 IP 192.168.0.254.50832 > 192.168.0.233.ssh: Flags [.], ack 481, win 520, length 0

06:19:45.733979 IP 192.168.0.254.50832 > 192.168.0.233.ssh: Flags [.], ack 641, win 519, length 0

5 packets captured

6 packets received by filter

0 packets dropped by kernel

[root@Mr_chen ~]# tcpdump -n -c 5 dst host 192.168.0.254 #只监听192.168.0.254收到的数据包,即目标地址为192.168.0.254,关键字为dst(destination,目的地)

tcpdump: verbose output suppressed, use -v or -vv for full protocol decode

listening on eth0, link-type EN10MB (Ethernet), capture size 65535 bytes

18:21:33.783811 IP 192.168.0.233.ssh > 192.168.0.254.55962: Flags [P.], seq 1885784800:1885785008, ack 322191067, win 317, length 208

18:21:33.785709 IP 192.168.0.233.ssh > 192.168.0.254.55962: Flags [P.], seq 208:400, ack 1, win 317, length 192

18:21:33.786677 IP 192.168.0.233.ssh > 192.168.0.254.55962: Flags [P.], seq 400:576, ack 1, win 317, length 176

18:21:33.787676 IP 192.168.0.233.ssh > 192.168.0.254.55962: Flags [P.], seq 576:752, ack 1, win 317, length 176

18:21:33.788684 IP 192.168.0.233.ssh > 192.168.0.254.55962: Flags [P.], seq 752:928, ack 1, win 317, length 176

5 packets captured

5 packets received by filter

0 packets dropped by kernel

(5)监听指定端口的数据包

[root@Mr_chen ~]# tcpdump -nn -c 5 port 22 #-nn不进行DNS解析,不将端口转换成服务名字, port指定监听端口

tcpdump: verbose output suppressed, use -v or -vv for full protocol decode

listening on eth0, link-type EN10MB (Ethernet), capture size 65535 bytes

18:27:25.472624 IP 192.168.0.233.22 > 192.168.0.254.55962: Flags [P.], seq 1886385856:1886386064, ack 322195131, win 317, length 208

18:27:25.472764 IP 192.168.0.254.55962 > 192.168.0.233.22: Flags [.], ack 208, win 522, length 0

18:27:25.473731 IP 192.168.0.233.22 > 192.168.0.254.55962: Flags [P.], seq 208:496, ack 1, win 317, length 288

18:27:25.474746 IP 192.168.0.233.22 > 192.168.0.254.55962: Flags [P.], seq 496:672, ack 1, win 317, length 176

18:27:25.474836 IP 192.168.0.254.55962 > 192.168.0.233.22: Flags [.], ack 672, win 520, length 0

5 packets captured

5 packets received by filter

0 packets dropped by kernel

(6)监听指定协议的数据包

[root@Mr_chen ~]# tcpdump -n -c 5 arp #监听arp协议数据包,因此表达式直接写arp即可

tcpdump: verbose output suppressed, use -v or -vv for full protocol decode

listening on eth0, link-type EN10MB (Ethernet), capture size 65535 bytes

18:29:08.056959 ARP, Request who-has 192.168.0.111 tell 192.168.0.1, length 46

18:29:08.978765 ARP, Request who-has 192.168.0.111 tell 192.168.0.1, length 46

18:29:09.900334 ARP, Request who-has 192.168.0.111 tell 192.168.0.1, length 46

18:29:10.822093 ARP, Request who-has 192.168.0.111 tell 192.168.0.1, length 46

18:29:12.050836 ARP, Request who-has 192.168.0.111 tell 192.168.0.1, length 46

5 packets captured

5 packets received by filter

0 packets dropped by kernel

[root@Mr_chen ~]# tcpdump -n -c 5 icmp #监听icmp数据包(想要查看下面的监控数据,可以使用其他机器ping本机即可)

tcpdump: verbose output suppressed, use -v or -vv for full protocol decode

listening on eth0, link-type EN10MB (Ethernet), capture size 65535 bytes

18:30:55.576828 IP 192.168.0.254 > 192.168.0.233: ICMP echo request, id 1, seq 19956, length 40

18:30:55.576844 IP 192.168.0.233 > 192.168.0.254: ICMP echo reply, id 1, seq 19956, length 40

18:30:56.578427 IP 192.168.0.254 > 192.168.0.233: ICMP echo request, id 1, seq 19958, length 40

18:30:56.578445 IP 192.168.0.233 > 192.168.0.254: ICMP echo reply, id 1, seq 19958, length 40

18:30:57.582167 IP 192.168.0.254 > 192.168.0.233: ICMP echo request, id 1, seq 19960, length 40

5 packets captured

6 packets received by filter

0 packets dropped by kernel

常见的协议关键字有ip,arp,icmp,tcp,udp等类型

(7)利用tcpdump抓包详解tcp/ip连接和断开过程的案例

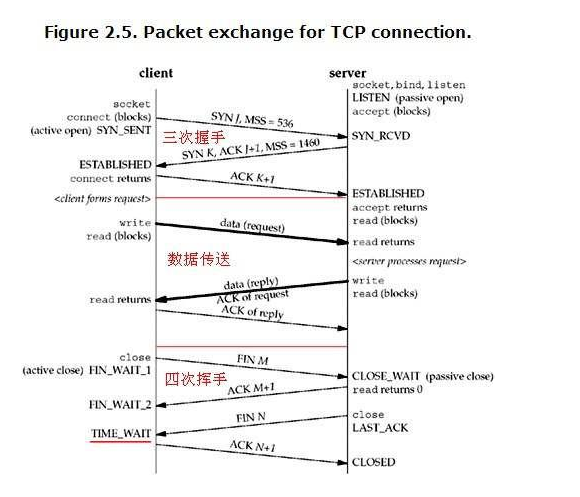

1)正常的TCP连接的三个阶段

- [x] :TCP三次握手

- [x] :数据传送

- [x] :TCP四次断开

2)TCP连接图示

TCP连接的状态机制如下图所示

3)TCP的状态标识

- [x] SYN:(同步序列编号,Synchronize Sequence Numbers)该标志仅在三次握手建立TCP连接时有效。表示一个新的TCP连接请求

- [x] ACK:(确认编号,Acknowledgement Number)是对TCP请求的确认标志,同时提示对端系统已经成功接收了所有的数据。

- [x] FIN:(结束标志,FINish)用来结束一个TCP回话。但对应端口仍然处于开放状态,准备接收后续数据。

4)使用tcpdump对tcp数据进行抓包

[root@Mr_chen www]# tcpdump tcp port 80 or dst 192.168.0.114 -i eth0 -n

tcpdump: verbose output suppressed, use -v or -vv for full protocol decode

listening on eth0, link-type EN10MB (Ethernet), capture size 65535 bytes

#抓包分析:三次握手过程

22:38:18.564320 ARP, Reply 192.168.0.233 is-at 00:0c:29:a8:ca:50, length 28

#发送了一个ARP响应包给目标MAC地址,告知对方本机的MAC地址

22:38:18.564418 IP 192.168.0.114.52367 > 192.168.0.233.http: Flags [S], seq 3675775834, win 14600, options [mss 1460,sackOK,TS val 4294710555 ecr 0,nop,wscale 6], length 0

#IP为192.168.0.114(client)通过临时端口52367向本机192.168.0.233(server)的80监听端口发起连接,client的初始包序号为3675775834,滑动窗口大小为14600字节(即TCP接收缓冲区的大小,用于TCP拥塞控制),mss大小为1460(即可接收的最大包长度),[S]=[SYN](发起连接标志)

22:38:18.564434 IP 192.168.0.233.http > 192.168.0.114.52367: Flags [S.], seq 2909831439, ack 3675775835, win 14480, options [mss 1460,sackOK,TS val 15157720 ecr 4294710555,nop,wscale 6], length 0

#Server的响应连接,同时带上上一个包的ack信息(为client端的初始包序号+1,即3675775835,也就是server端下次等待接收这个包序号的包,用于TCP字节流的顺序控制。Server端的初始包序号为2909831439,mss也是1460)

22:38:18.564541 IP 192.168.0.114.52367 > 192.168.0.233.http: Flags [.], ack 1, win 229, options [nop,nop,TS val 4294710556 ecr 15157720], length 0

#Client端再次确认,tcp三次握手完成。“.”表示没有任何标识

以下是数据传输过程:

22:38:18.564654 IP 192.168.0.114.52367 > 192.168.0.233.http: Flags [P.], seq 1:169, ack 1, win 229, options [nop,nop,TS val 4294710557 ecr 15157720], length 168

#Client端发请求包,包长度是168字节。[P]=[push](传送数据标志)

22:38:18.564658 IP 192.168.0.233.http > 192.168.0.114.52367: Flags [.], ack 169, win 243, options [nop,nop,TS val 15157720 ecr 4294710557], length 0 #Server端回应Client端表示收到请求,并确认已经收到了之前的168字节

22:38:18.564707 IP 192.168.0.233.http > 192.168.0.114.52367: Flags [P.], seq 1:237, ack 169, win 243, options [nop,nop,TS val 15157720 ecr 4294710557], length 236 #Server回包,包长度236字节

22:38:18.564755 IP 192.168.0.233.http > 192.168.0.114.52367: Flags [P.], seq 237:258, ack 169, win 243, options [nop,nop,TS val 15157720 ecr 4294710557], length 21

22:38:18.564773 IP 192.168.0.114.52367 > 192.168.0.233.http: Flags [.], ack 237, win 245, options [nop,nop,TS val 4294710557 ecr 15157720], length 0

22:38:18.564818 IP 192.168.0.114.52367 > 192.168.0.233.http: Flags [.], ack 258, win 245, options [nop,nop,TS val 4294710557 ecr 15157720], length 0

以下是4次挥手过程:

22:38:18.564946 IP 192.168.0.114.52367 > 192.168.0.233.http: Flags [F.], seq 169, ack 258, win 245, options [nop,nop,TS val 4294710557 ecr 15157720], length 0

#Client端发送关闭连接请求,F=FIN(断开连接标志)

22:38:18.564956 IP 192.168.0.233.http > 192.168.0.114.52367: Flags [F.], seq 258, ack 170, win 243, options [nop,nop,TS val 15157720 ecr 4294710557], length 0

#Server端回应并确认了Client端的断开连接请求,并且也发送了FIN标志关闭。(只有当服务器传输未完成时,此处才会出现两次挥手,如果Clinet发起断开请求时,服务器已经传输数据完成,则此处服务端会直接回应关闭标志FIN)

22:38:18.565022 IP 192.168.0.114.52367 > 192.168.0.233.http: Flags [.], ack 259, win 245, options [nop,nop,TS val 4294710557 ecr 15157720], length 0

#Clinet端响应ack,关闭连接的四次挥手完成

提示:

tcpdump是一个非常强大并且好用的命令,请同学们多花精力来掌握,当然,要想掌握好,还需要一定的网络知识才行

本文出处:https://www.cnblogs.com/chensiqiqi/p/9163094.html