前言

今天在Freebuf上看到了一篇混在运维部的安全员说“端口与口令安全”,其中在安全工作的处置上,有很多不错的地方,这里记录一下。

0x10 了解公司的IT资产

一般IT资产可分为以下2类,基础设施类,应用系统类。

0x20 IP资产开放端口的梳理

收集完IT资产后,需要做一个IP资产开放端口的梳理,在渗透实战中,对端口的渗透是常用手段。

端口收集需要注意的问题:

1. 常见应用的默认端口

2. 端口的banner信息

3. 端口上运行的服务

4. 可能存在漏洞

0x21 常见可能存在漏洞的端口

[这里的端口并不全,一般可以通过端口去想它的服务,去百度查可能有哪些安全漏洞,大部分是从CVE、CNVD、安全厂商公证号、各大安全论坛也包括freebuf获取漏洞信息。也可针对企业具体IP的端口、服务、软件版本的资产服务列表,这样有新的漏洞曝出来,就能很快知道哪些服务器可能有安全风险。]

0x22 端口漏洞测试

在外网一般都是做了毕竟严端口控制,外网端口控制简单很多,不像内网架构那么复杂。

0x23 端口与口令安全

纵观端口与口令安全威胁,很多情况是因为默认配置有着诸多不足,而运维同学为了简单,都直接使用了默认配置。对于端口与口令的安全使用,建议可以参考如下措施:

1、采用白名单形式配置主机防火墙/网络防火墙访问控制策略,设置仅允许某IP访问服务某端口。

2、关闭非必要端口,尤其是非必要端口不要开放外网访问。

(很多木马工具也有特定的端口,一些端口由于配置原因容易被恶意人员利用。)

3、设置强壮口令,并定期修改口令。

(密码爆破技术最简单,往往采用字典和社工结合能进行最大效果的爆破。)

4、尽量采用密码防爆破,配合使用如限制次数、验证码等。

5、重要系统尽量使用双因子验证。

6、不要以明文方式传输账号密码。

7、远程运维尽量采用VPN连接方式。

8、尽量以非管理员用户运行服务程序。

9、及时升级版本、打补丁。

强壮口令是指有以下特征的密码:

1) 同时具备大写和小写字符;

2) 同时具备字母、数字和特殊符号,特殊符号例如:!@#$%^&*()_+|~-=\``{}[]:”;’<>?,./);

3) 8个字符或者以上;

4) 不是字典上的单词或者汉语拼音;

5) 不基于个人信息、名字和家庭信息。

0x30 安全整改

有些时候运维人员、开发人员不太懂安全,而安全人员也不太懂运维和开发:

发现了这个问题一般的建议:改口令、关端口;限制IP访问;打补丁/升级版本;删除一些配置文件。实际情况中运维或

#开发反馈

1)口令更改会涉及一些应用调用,需要同时改好几个地方的配置;

2)有其他系统需要调用这些端口,整改起来很麻烦;

3)linux防火墙还好限IP,windows防火墙有不少坑,网络防火墙限IP可能要改好几个防火墙,而且防火墙策略已经很乱;

4)一些补丁打不上,版本不能升不了级,甚至不能升级和打补丁;

5)这个问题好像没什么影响,我慢点改,最后可能不了了之;

6)有没有更简单的方法,我选更简单的。 可以考虑:

1)把整改的方法进行分析,讨论可行性,把一些操作步骤给做成手册,或者写杀毒软件的安装和配置使用手册;

2)把问题风险列出来,进行成功渗透,必要时发个安全通告、安全预警,引起对问题的重视,同时也要避免出问题担责。

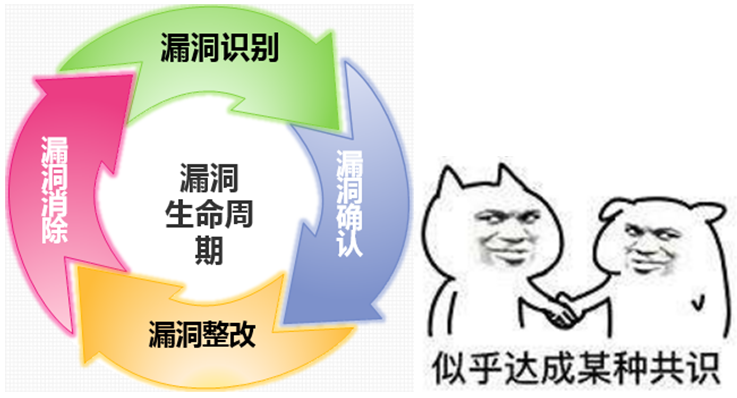

0x40 漏洞闭环

漏洞生命周期:漏洞识别>>漏洞确认>>漏洞整改>>漏洞消除,