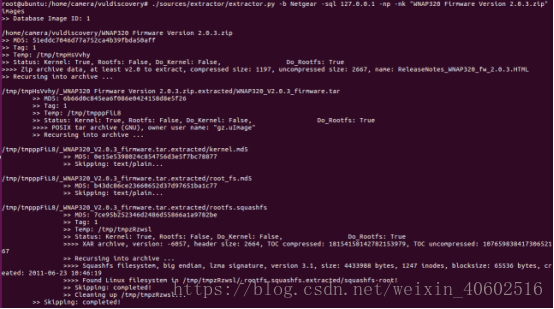

使用extractor提取filesystem

. 识别路由器固件的架构

可知为mips架构

装载路由器固件系统内容存储对象到imagetables

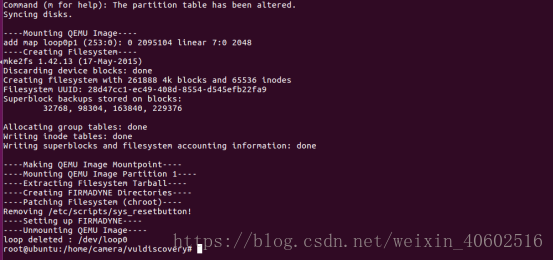

创建摄像头固件的qemu磁盘镜像

指定摄像头固件的网络配置并将信息记录到日志文件

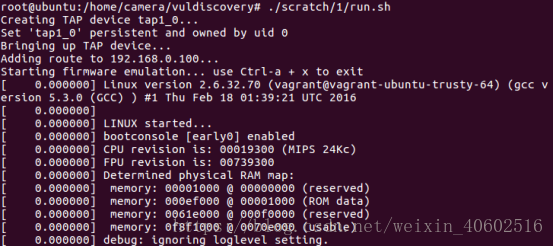

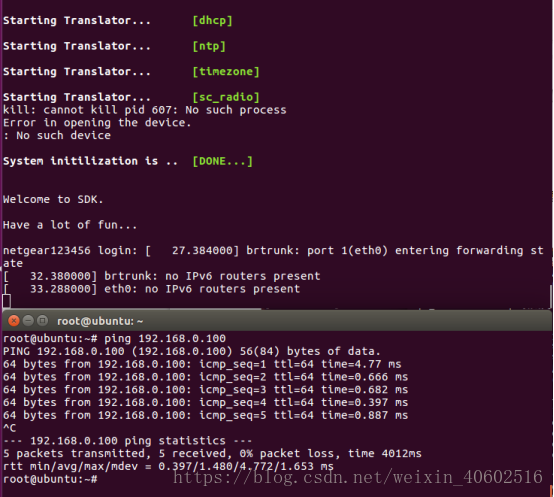

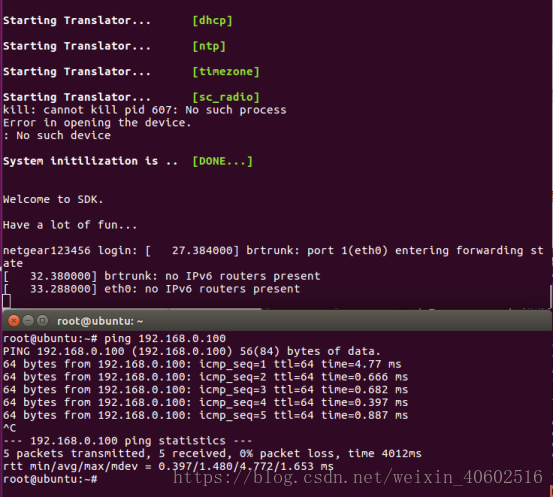

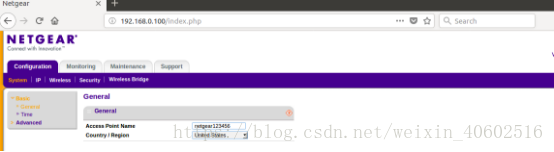

使用指定的网络配置模拟运行摄像头固件

系统已经运行,属主机可以访问,系统信息被记录到./scratch/1/qemu.final.serial.log.

通过snmp脚本探测摄像头固件信息

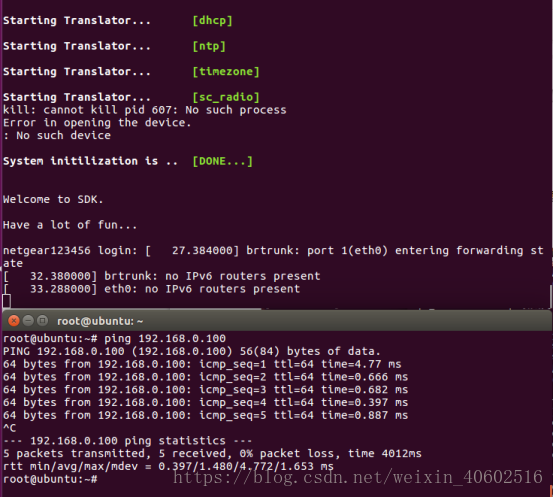

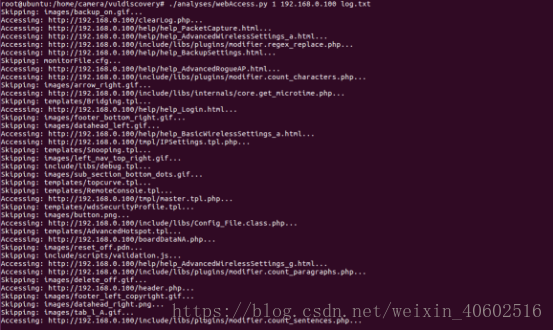

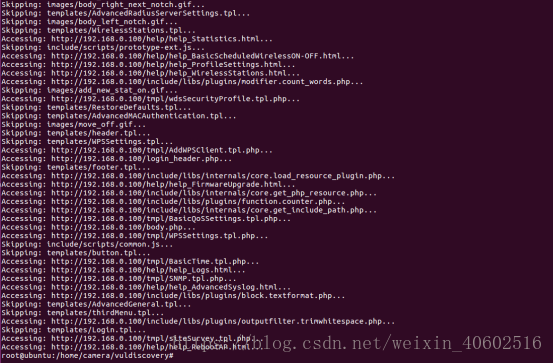

. 测试摄像头固件web接口

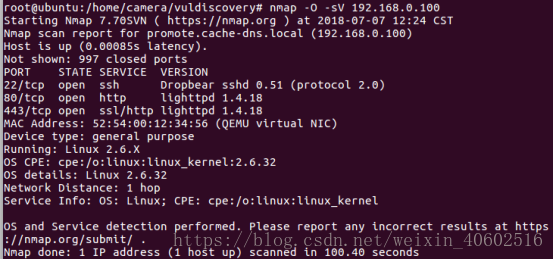

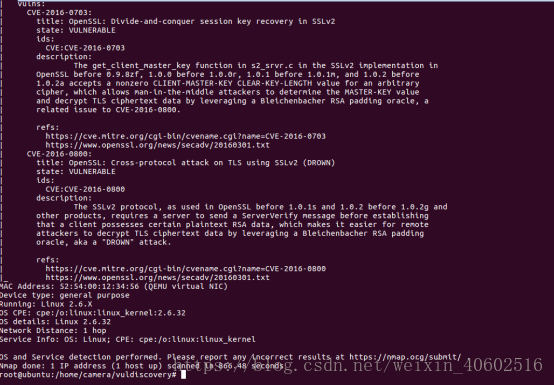

使用nmap扫描firmadyne虚拟环境运行的摄像头固件

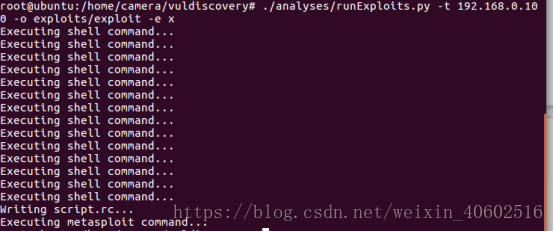

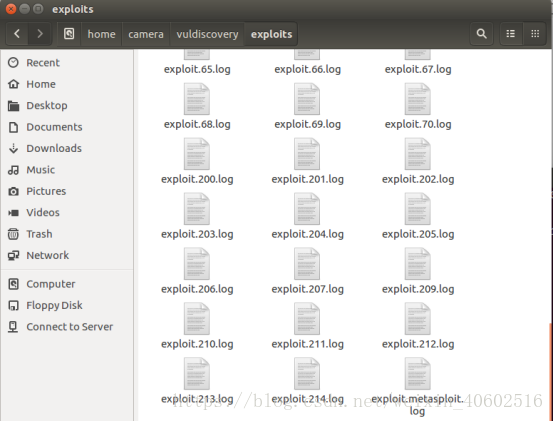

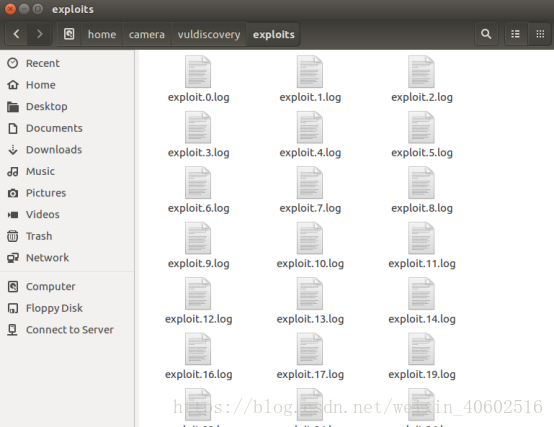

使用nmap vuln脚本探测摄像头固件漏洞

firmadyne对摄

搭环境以及测试环境都浪费了不少时间。但是这个环境还是很好用的给作者双击666.