https://www.cnblogs.com/cuiyubo/p/6721397.html

1 下载 apktool https://bitbucket.org/iBotPeaches/apktool/downloads

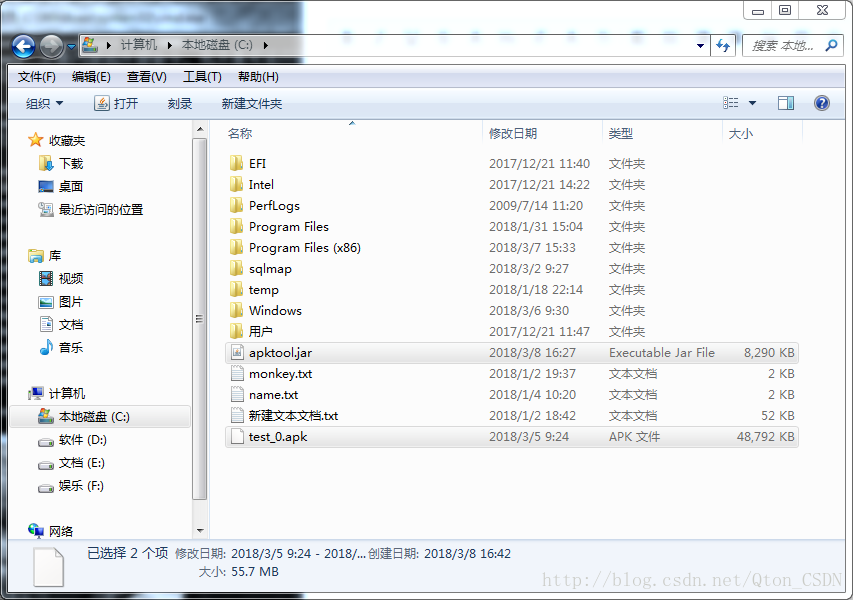

2 把 下好的 apktool.jar 放在任意目录(我直接放在 C根目录下)

3 记住需要反编译的apk的存放地址(我放在C盘)

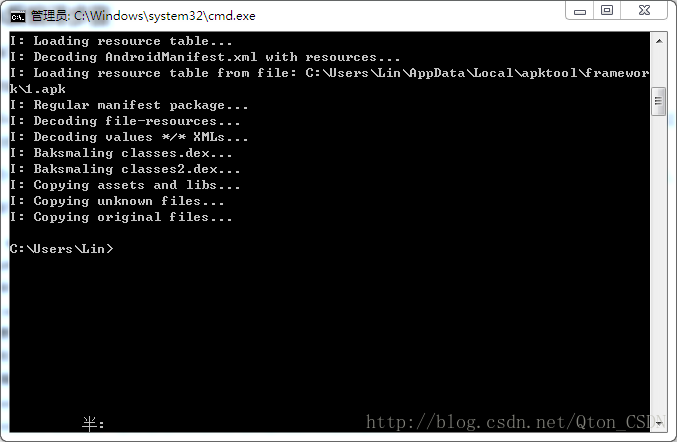

4 cmd 输入命令:

java -jar c:/apktool.jar d c:/test_0.apk// 注意`apktool.jar`是刚才下载后的jar的名称,`d`参数表示decode

// 在这个命令后面还可以添加像`-o -s`之类的参数,例如

// java -jar apktool.jar d yourApkFile.apk -o destiantionDir -s

// 几个主要的参数设置方法及其含义:

-f 如果目标文件夹已存在,强制删除现有文件夹

-o 指定反编译的目标文件夹的名称(默认会将文件输出到以Apk文件名命名的文件夹中)

-s 保留classes.dex文件(默认会将dex文件解码成smali文件)

-r 保留resources.arsc文件(默认会将resources.arsc解码成具体的资源文件)注意:反编译完默认放在 C:\Users\Lin 下

Android漏洞checklist

https://secvul.com/topics/571.html

http://blog.csdn.net/shayuchaor/article/details/60783216

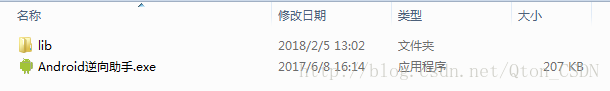

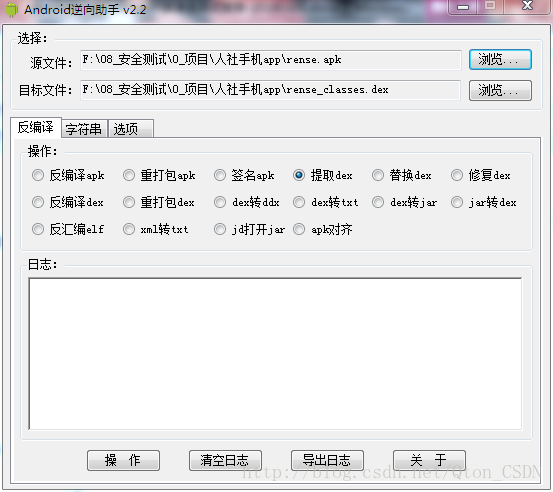

1.后来问了大佬,快捷方法是这样的:

1.1先提取dex

1.2 再dex转jar

点击操作,就可以了