Docker(2)网络配置

Libetwork

实现了5种网络模式:

1.bridge Docker默认的容器网络驱动,Container通过一对veth pair链接到docker0 网桥上,由docker为容器动态分配IP及配置路由,防火墙等 2.host 容器与主机共享同一Network Namespace。 3.null 容器内网络配置为空,需要用户手动为容器配置网络接口及路由 4.remote Docker网络插件的实现,Remote driver使得Libnetwork可以通过HTTP Resful API 对接第三方的网络方案,类似于SocketPlane的SDN方案只要实现了约定的HTTP URL处理函数以及底层的网络接口配置方法,就可以替代Docker原生的网络实现 5.overlay Docker原生的跨主机多子网网络方案

高级网络配置

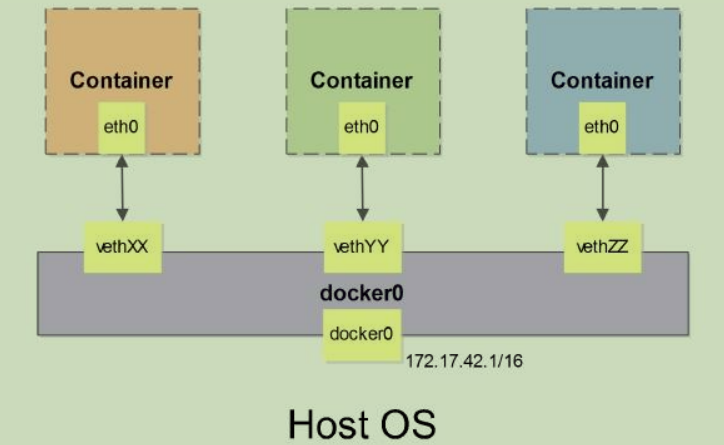

当 Docker 启动时,会自劢在主机上创建一个 docker0 虚拟网桥,实际上是 Linux 的一个 bridge,可以理解为一个软件交换机。它会在挂载到它的网口乀间迕行转发。同时,Docker 随机分配一个本地未占用的私有网段(在 RFC1918 中定丿)中的一个地址给 docker0 接口。比如典型的 172.17.42.1 ,掩码为 255.255.0.0 。此后启动的容器内的网口也会自劢分配一个同一网段( 172.17.0.0/16 )的地址。当创建一个 Docker 容器的时候,同时会创建了一对 veth pair 接口(当数据包发送到一个接口时,另外一个接口也可以收到相同的数据包)。返对接口一端在容器内,即 eth0 ;另一端在本地并被挂载到docker0 网桥,名称以 veth 开头(例如 vethAQI2QT )。通过返种方式,主机可以跟容器通信,容器之间也可以相亏通信。Docker 就创建了在主机和所有容器之间一个虚拟共享网络

其中有些命令选项叧有在 Docker 服务吪劢的时候才能配置,而且不能马上生效。

-b BRIDGE or --bridge=BRIDGE --指定容器挂载的网桥

--bip=CIDR --定制 docker0 的掩码

-H SOCKET... or --host=SOCKET... --Docker 服务端接收命令的通道

--icc=true|false --是否支持容器乀间迕行通信

--ip-forward=true|false --请看下文容器之间的通信

--iptables=true|false --禁止 Docker 添加 iptables 规则

--mtu=BYTES --容器网络中的 MTU

下面2个命令选项既可以在吪劢服务时挃定,也可以 Docker 容器启动( docker run )时候指定。在

Docker 服务启动的时候指定则会成为默认值,后面执行 docker run 时可以覆盖设置的默讣值。

--dns=IP_ADDRESS... --使用指定的DNS服务器

--dns-search=DOMAIN... --指定DNS搜索域

这些选项只有在 docker run 执行时使用,因为它是针对容器的特性内容。

-h HOSTNAME or --hostname=HOSTNAME --配置容器主机名

--link=CONTAINER_NAME:ALIAS --添加到另一个容器的连接

--net=bridge|none|container:NAME_or_ID|host --配置容器的桥接模式

-p SPEC or --publish=SPEC --映射容器端口到宿主主机

-P or --publish-all=true|false --映射容器所有端口到宿主主机

容器访问外部网络

容器要想访问外部网络,需要本地系统的转发支持

vim /etc/sysctl.conf

net.ipv4.ip_forward = 1

如果再启动Docker服务的时候设定 --ip-forward=true,Docker就会自动设置系统的ip_forward值为1

容器直接互相访问

需要两方面的支持。

容器的网络拓扑是否已经亏联。默认情况下,所有容器都会被连接到 docker0 网桥上。

本地系统的防火墙软件 -- iptables 是否允许通过。

访问所有端口

当启动 Docker 服务时候,默认会添加一条转发策略到 iptables 的 FORWARD 链上。策略为通过

( ACCEPT )还是禁止( DROP )取决于配置 --icc=true (缺省值)还是 --icc=false 。当然,如果手动设

定 --iptables=false 则不会添加 iptables 规则。

可见,默认情况下,不同容器之间是允许网络互通的。如果为了安全考虑,可以在 /etc/default/docker 文

件中配置 DOCKER_OPTS=--icc=false 来禁止它。

外部访问容器实现

容器允许外部访问,可以在docker run 的时候指定-p 或参数-P来启用

不管用那种方法,其实也是在本地iptables的nat表中添加相应的规则

[root@linux-node2 ~]# iptables -t nat -nL

....

....

Chain DOCKER (2 references)

target prot opt source destination

DNAT tcp -- 0.0.0.0/0 0.0.0.0/0 tcp dpt:9200 to:172.17.0.2:9200

这里的规则映射了 0.0.0.0,意味着将接受主机来自所有接口的流量。用户可以通过 -p

IP:host_port:container_port 或 -p IP::port 来指定允许访问容器的主机上的 IP、接口等,以制定更严

格的规则。

如果希望永久绑定到某个固定的IP地址,可以在Dokcer配置文件 /etc/default/docker中指定DOCKER_OPTS = '--ip=IP_ADDRESS',之后重启服务生效

配置docker0网桥

docker服务默认会创建一个docker0网桥(其上有一个docker0内部接口),它在内核层连通了其他的物理或虚拟网卡,这就将所有容器和本地主机都放到一个物理网络

docker默认指定了docker0接口的IP地址和子网掩码,让主机和容器之间可以通过网桥互相通信,它还给出了MTU(接口允许接收最大传输单元)通常是1500Bytes或宿主机网络路由上支持额默认值,这些值都可以通过服务启动的时候进行配置

--bip=CIDR -- IP 地址加掩码格式,例如 192.168.1.5/24

--mtu=BYTES -- 覆盖默认的 Docker mtu 配置

自定义网桥

除了默讣的 docker0 网桥,用户也可以挃定网桥来连接各个容器。 在吪劢 Docker 服务的时候,使用 -b BRIDGE 戒 --bridge=BRIDGE 来挃定使用的网桥。 如果服务已经运行,那需要先停止服务,幵删除旧的网桥。 $ sudo service docker stop $ sudo ip link set dev docker0 down $ sudo brctl delbr docker0 然后创建一个网桥 bridge0 。 $ sudo brctl addbr bridge0 $ sudo ip addr add 192.168.5.1/24 dev bridge0 $ sudo ip link set dev bridge0 up 查看确讣网桥创建幵吪劢。 $ ip addr show bridge0 4: bridge0: <BROADCAST,MULTICAST> mtu 1500 qdisc noop state UP group default link/ether 66:38:d0:0d:76:18 brd ff:ff:ff:ff:ff:ff inet 192.168.5.1/24 scope global bridge0 valid_lft forever preferred_lft forever 配置 Docker 服务,默讣桥接到创建的网桥上。 $ echo 'DOCKER_OPTS="-b=bridge0"' >> /etc/default/docker $ sudo service docker start 吪劢 Docker 服务。 新建一个容器,可以看到它已经桥接到了 bridge0 上。 可以继续用 brctl show 命令查看桥接的信息。另外,在容器中可以使用 ip addr 和 ip route 命令来查看 IP 地址配置和路由信息。