文章目录

wazuh简介

Wazuh平台提供XDR和SIEM功能来保护云、容器和服务器工作负载。是国外产品,

其中包括日志数据分析、入侵和恶意软件检测、文件完整性监控、配置评估、漏洞检测等

wazuh在线文档及下载资源

https://documentation.wazuh.com/current/deployment-options/virtual-machine/virtual-machine.html

虚拟机默认用户是:

user: wazuh-user

password: wazuh

访问页面登录,默认是用户:admin,密码:admin

页面登录:

URL: https://<wazuh_server_ip>

user: admin

password: admin

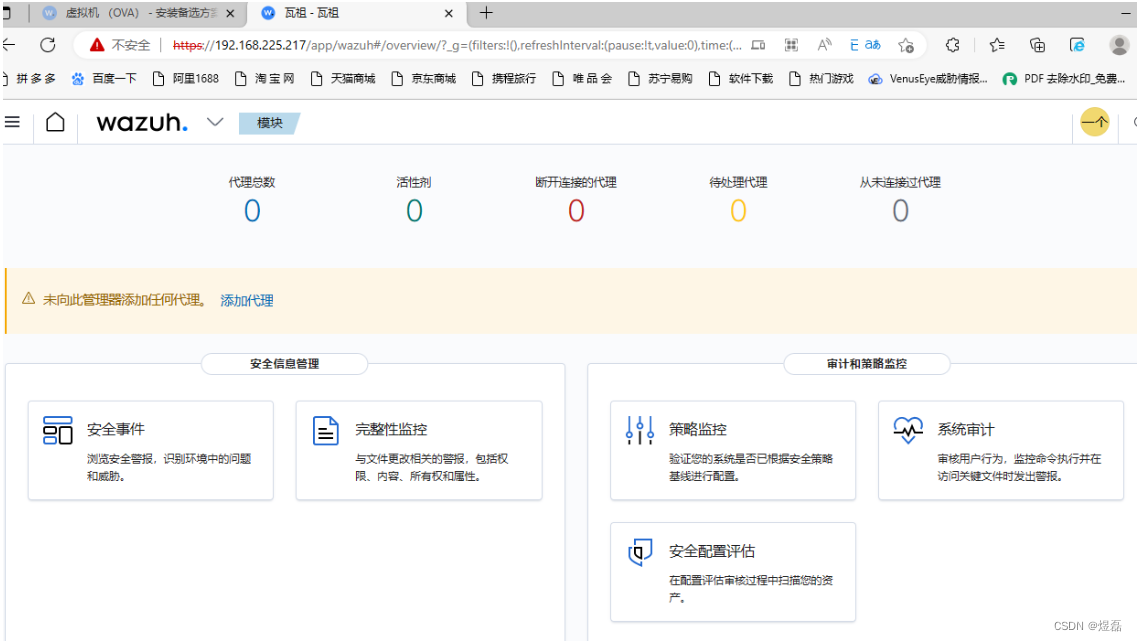

进入系统后页面

点击代理总数

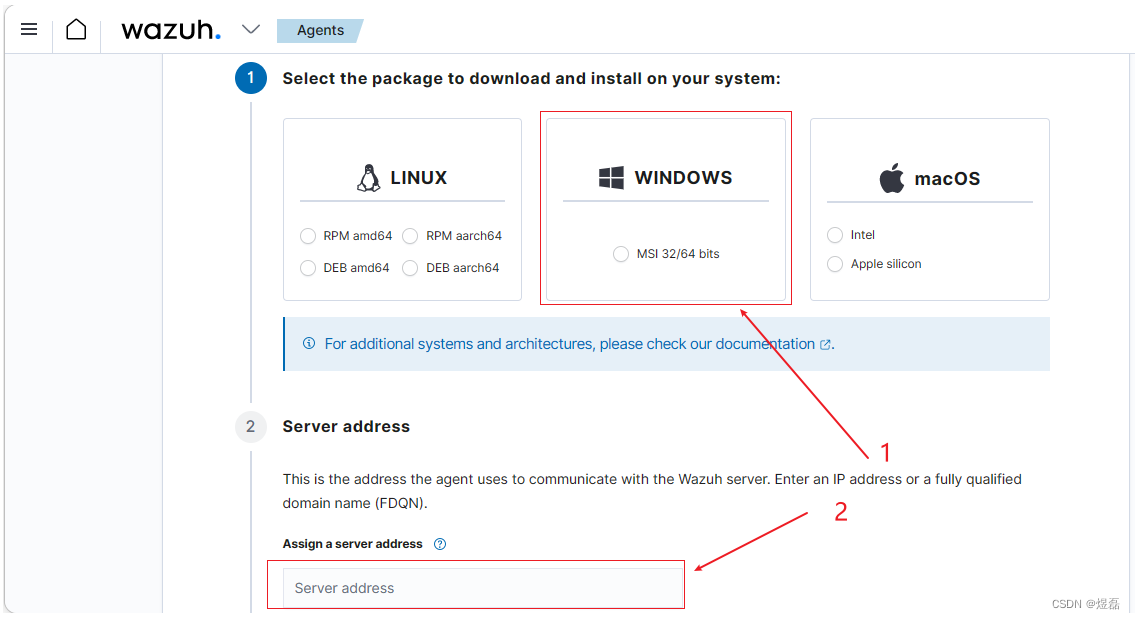

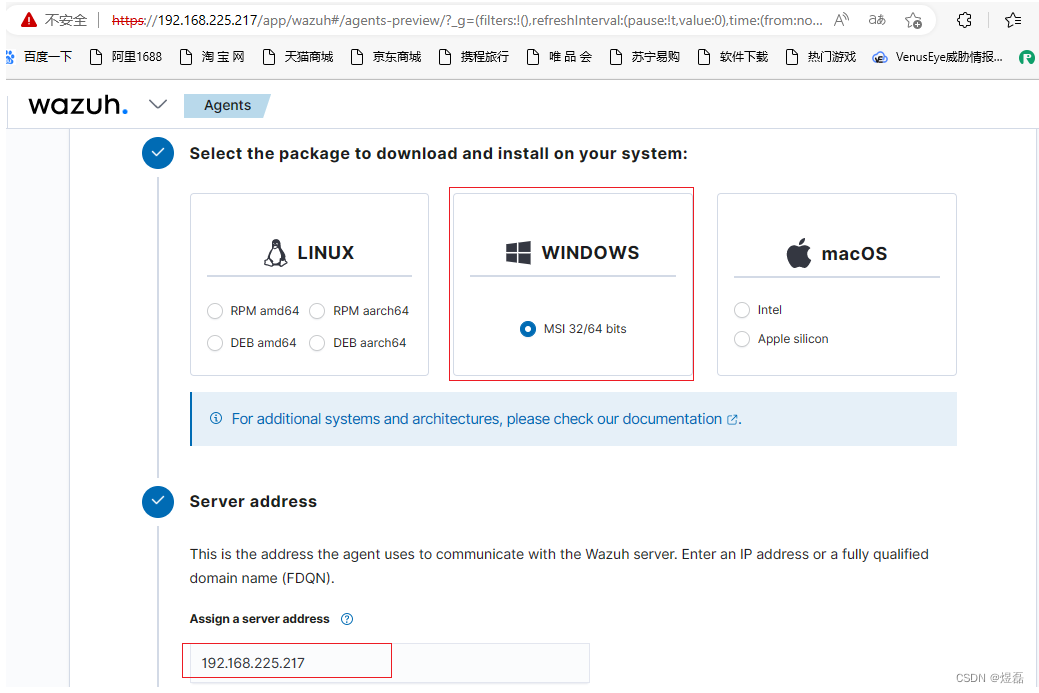

选择需要添加的主机

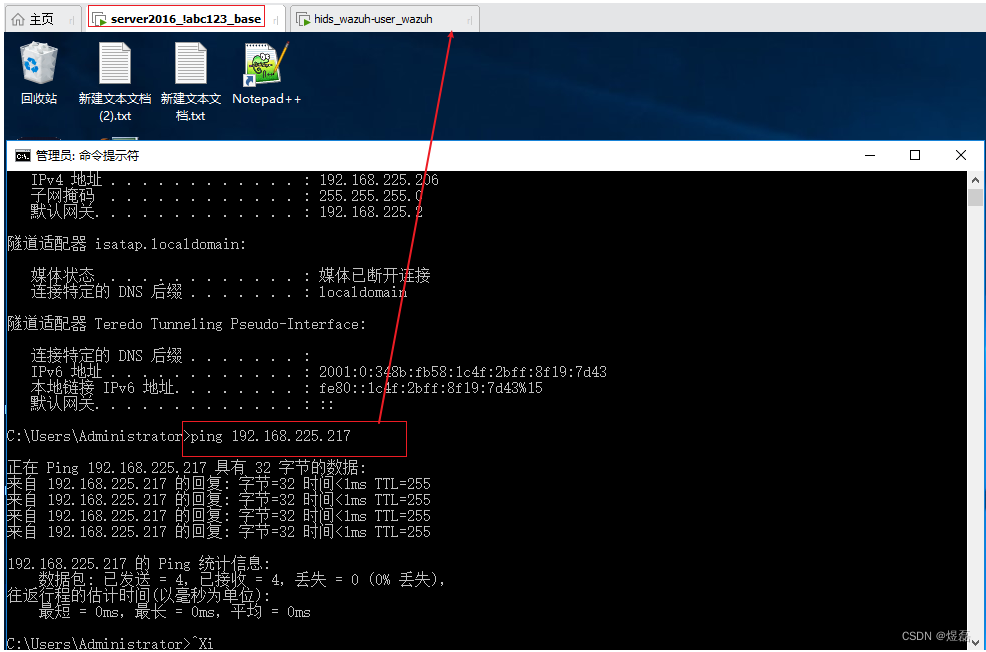

需要检测的主机测试是否ping通wazuh服务机

代理机windows机:192.168.225.206

测试: ping 192.168.225.217

测试访问通后,添加新代理

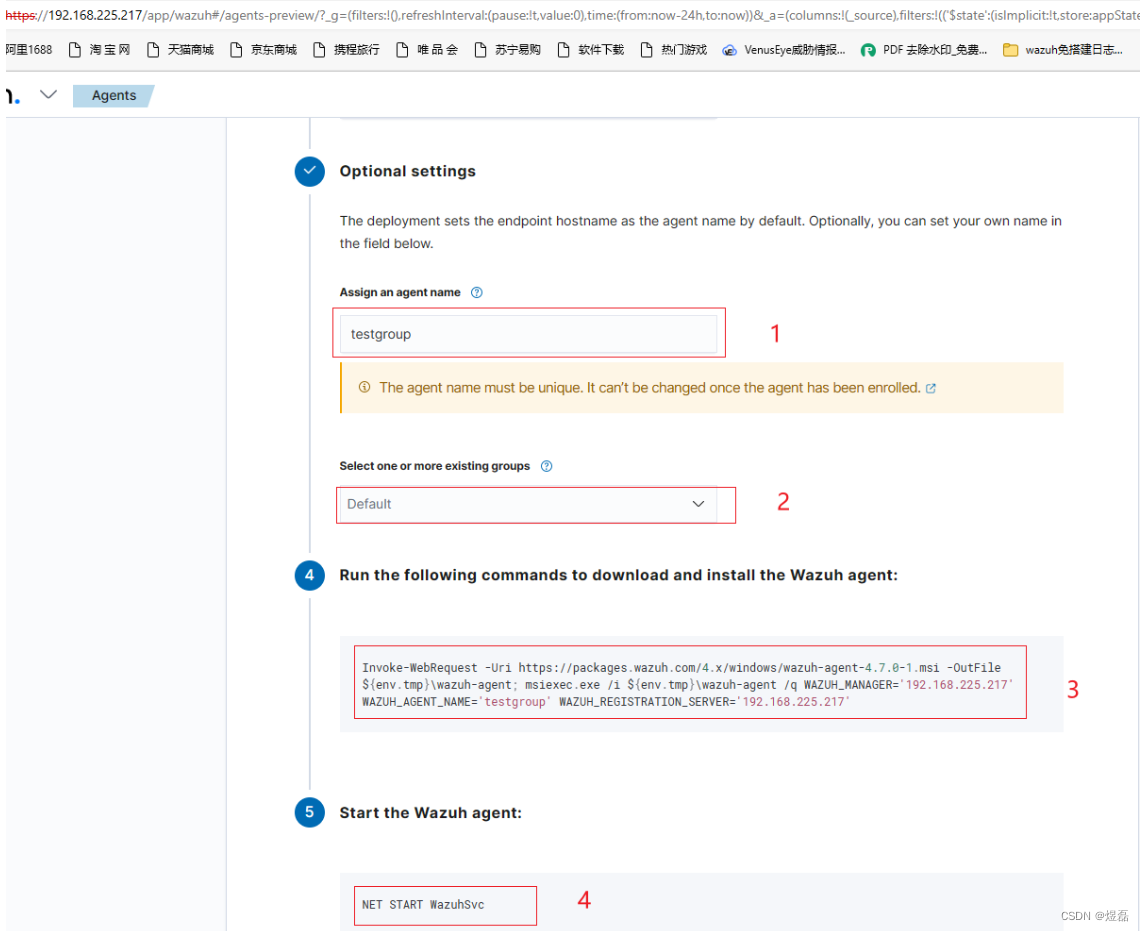

添加分组-自动生成下面3的指令

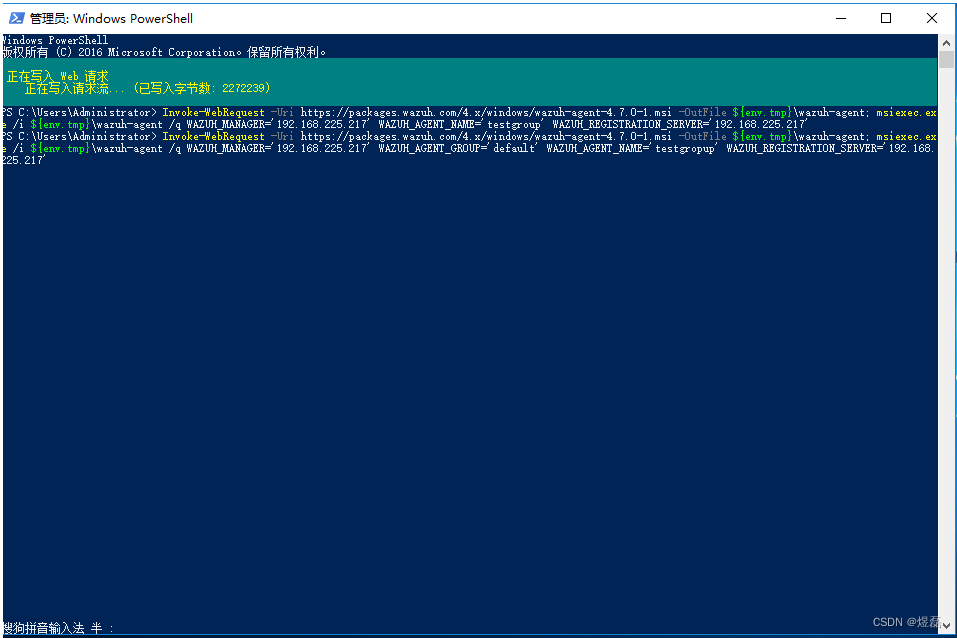

Invoke-WebRequest -Uri https://packages.wazuh.com/4.x/windows/wazuh-agent-4.7.0-1.msi -OutFile ${env.tmp}\wazuh-agent; msiexec.exe /i ${env.tmp}\wazuh-agent /q WAZUH_MANAGER='192.168.225.217' WAZUH_AGENT_GROUP='default' WAZUH_AGENT_NAME='testgroup' WAZUH_REGISTRATION_SERVER='192.168.225.217'

NET START WazuhSvc

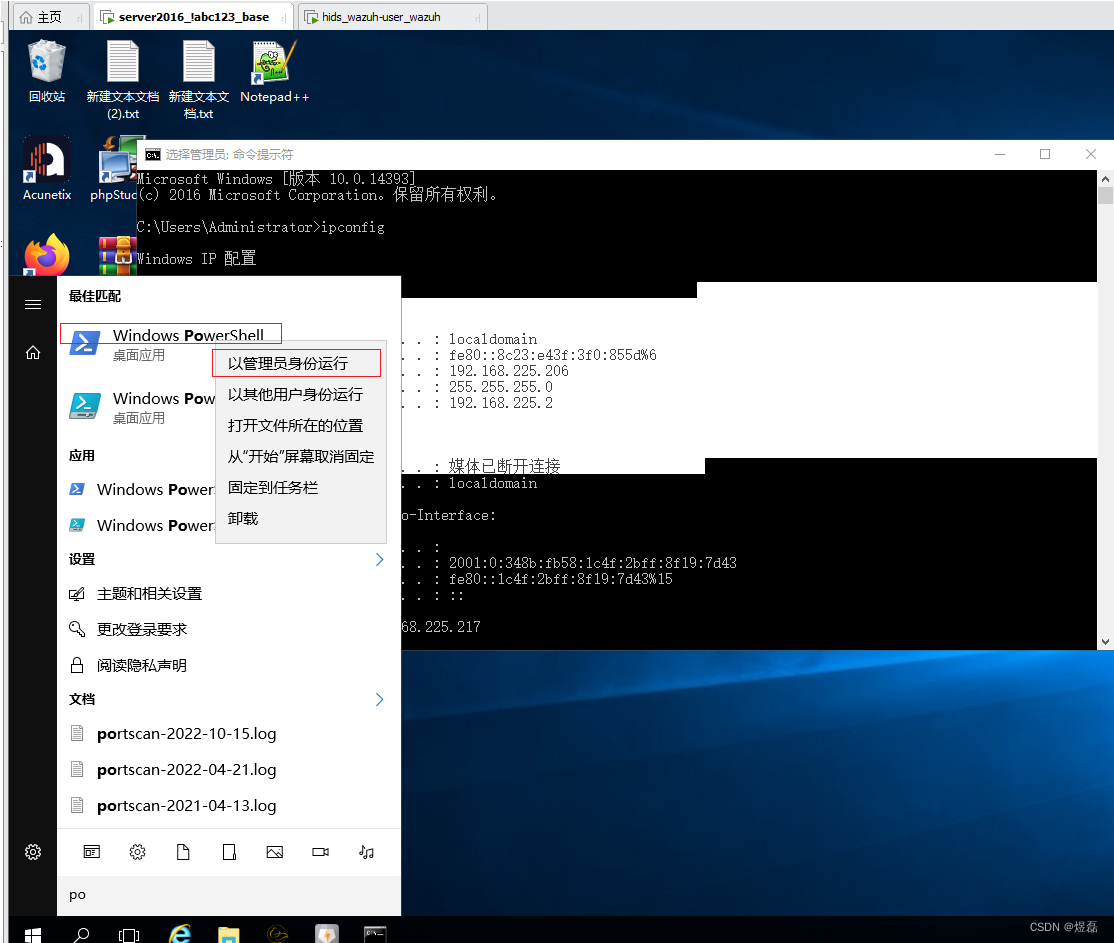

需要检测的主机执行上面生成的指令

Invoke-WebRequest -Uri https://packages.wazuh.com/4.x/windows/wazuh-agent-4.7.0-1.msi -OutFile ${env.tmp}\wazuh-agent; msiexec.exe /i ${env.tmp}\wazuh-agent /q WAZUH_MANAGER='192.168.225.217' WAZUH_AGENT_GROUP='default' WAZUH_AGENT_NAME='testgroup' WAZUH_REGISTRATION_SERVER='192.168.225.217'

NET START WazuhSvc

粘贴到powershell命令窗口中

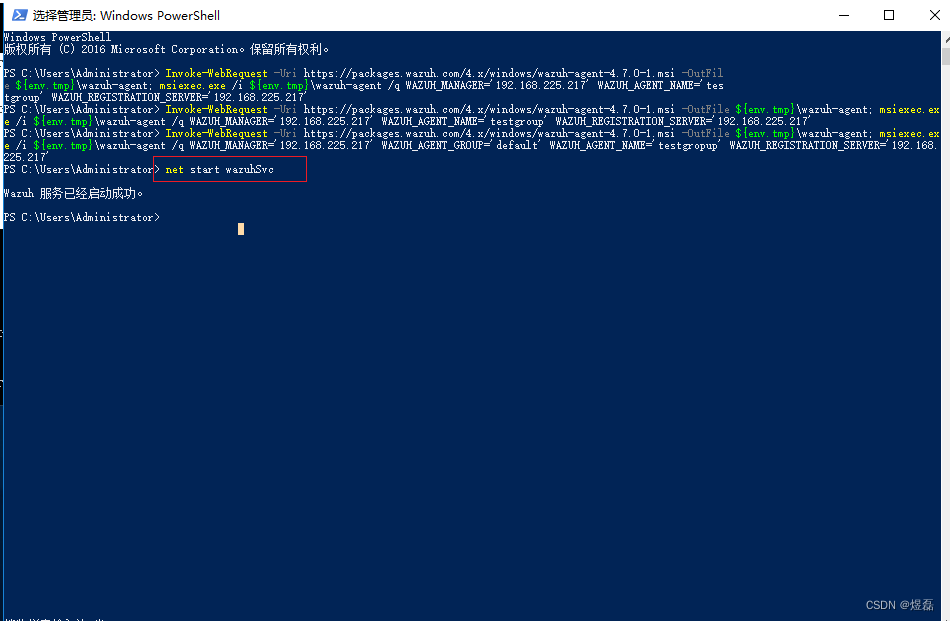

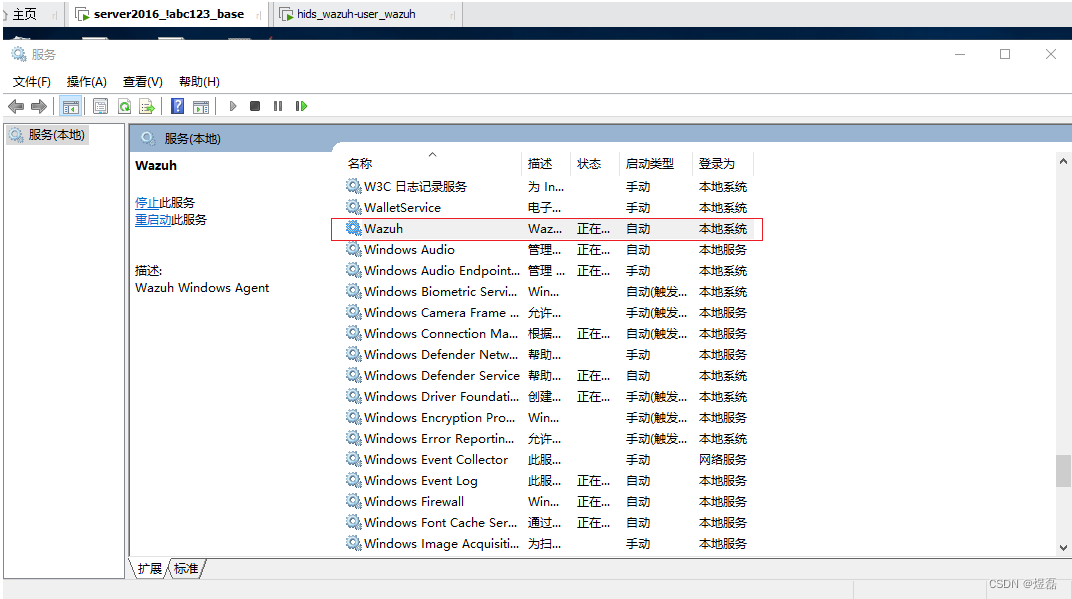

执行完,最后需要检测的主机启动服务执行指令

NET START WazuhSvc

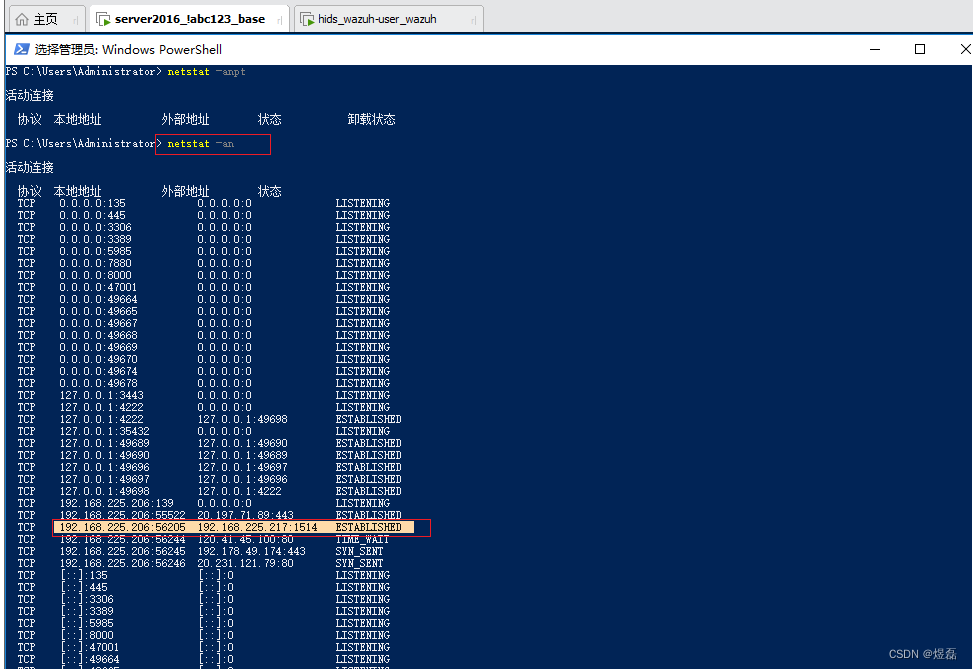

检查连接状态

netstat -an

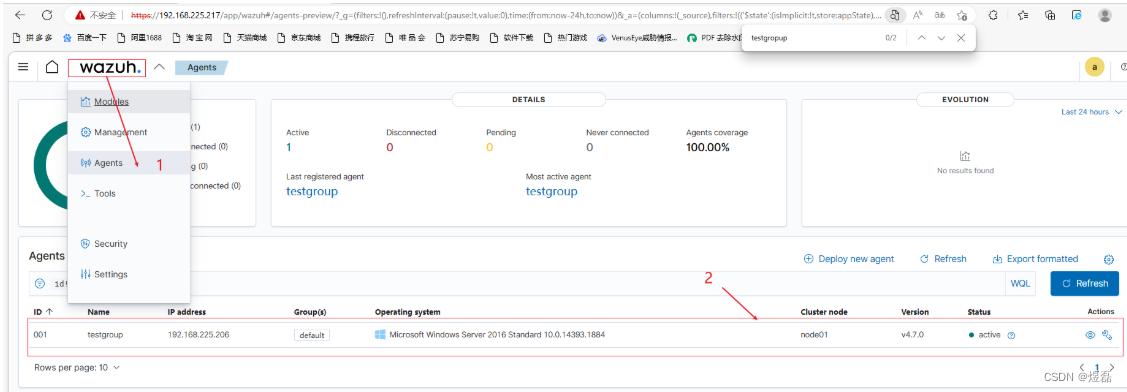

在wazuh页面,点击箭头1,可以看到2中代理数出现一个,检查status状态是已连接

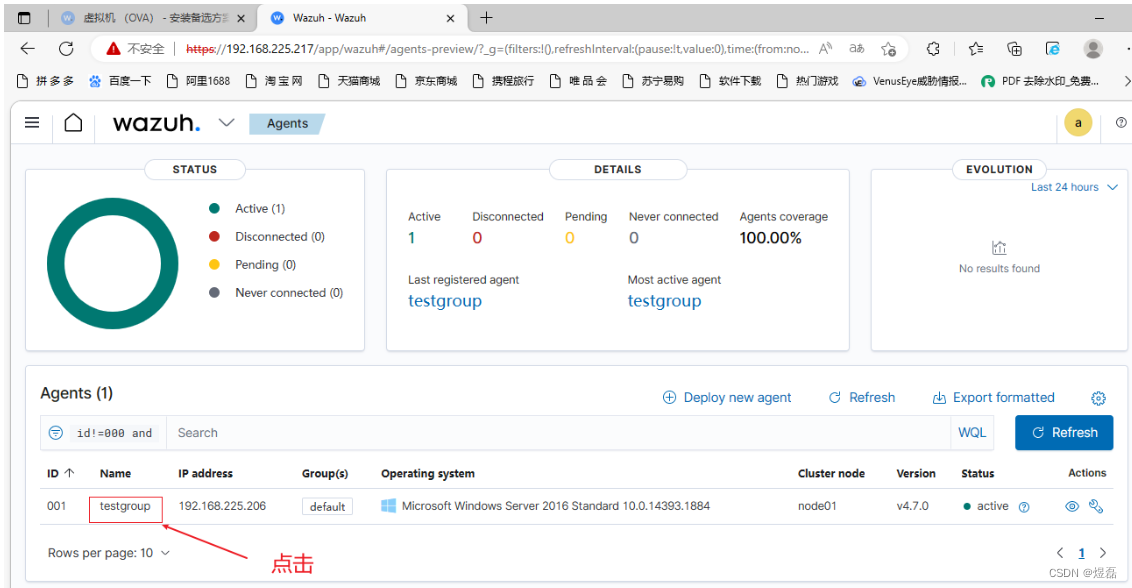

使用点击监控的主机

进入被监测的主机

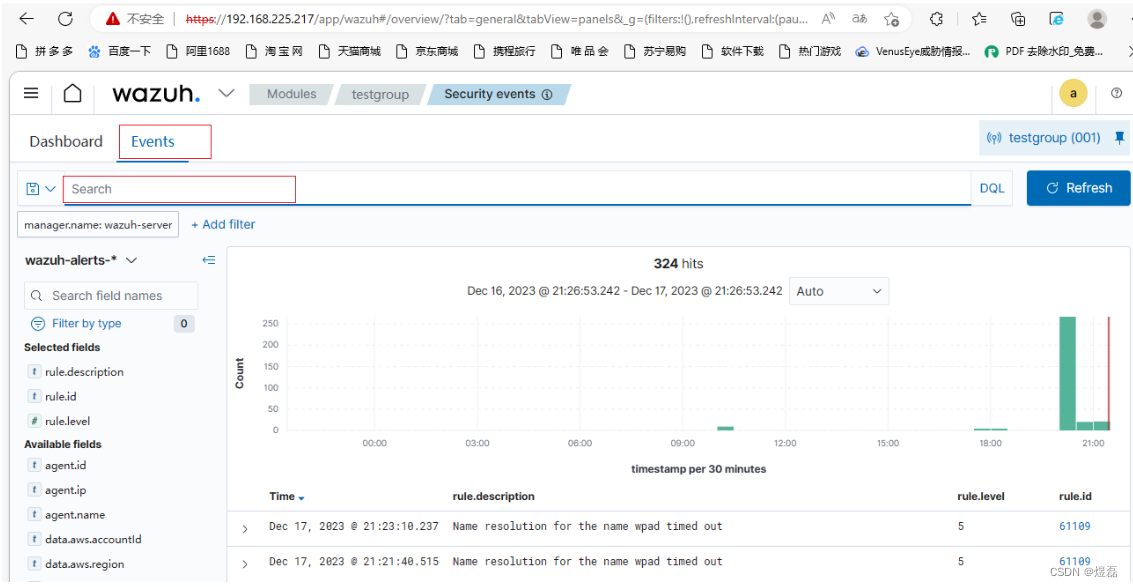

进入后点击事件,可以进行elk日志的筛选

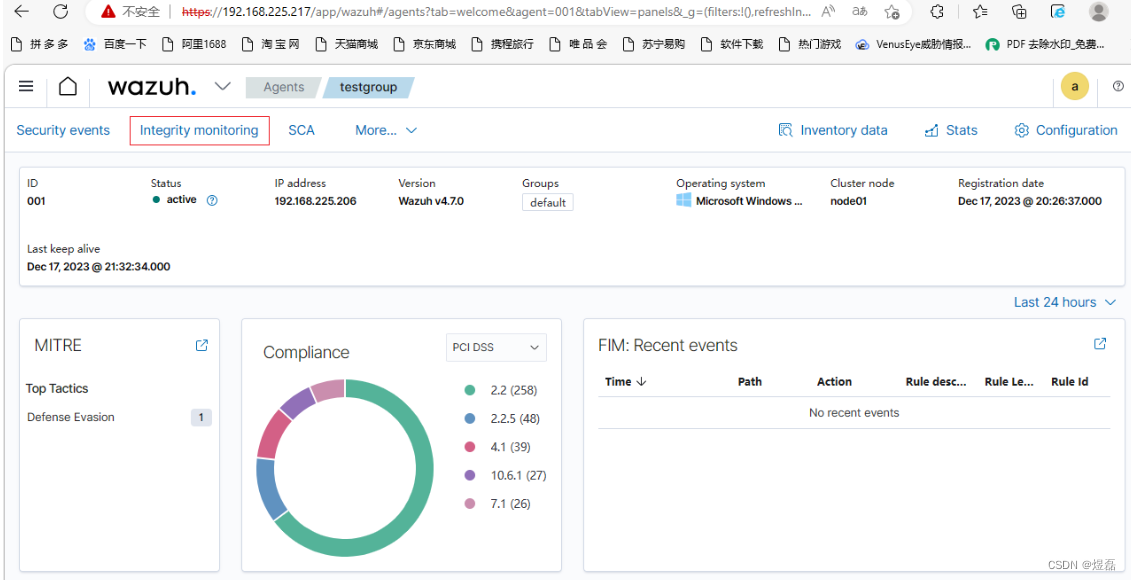

点击完整监测

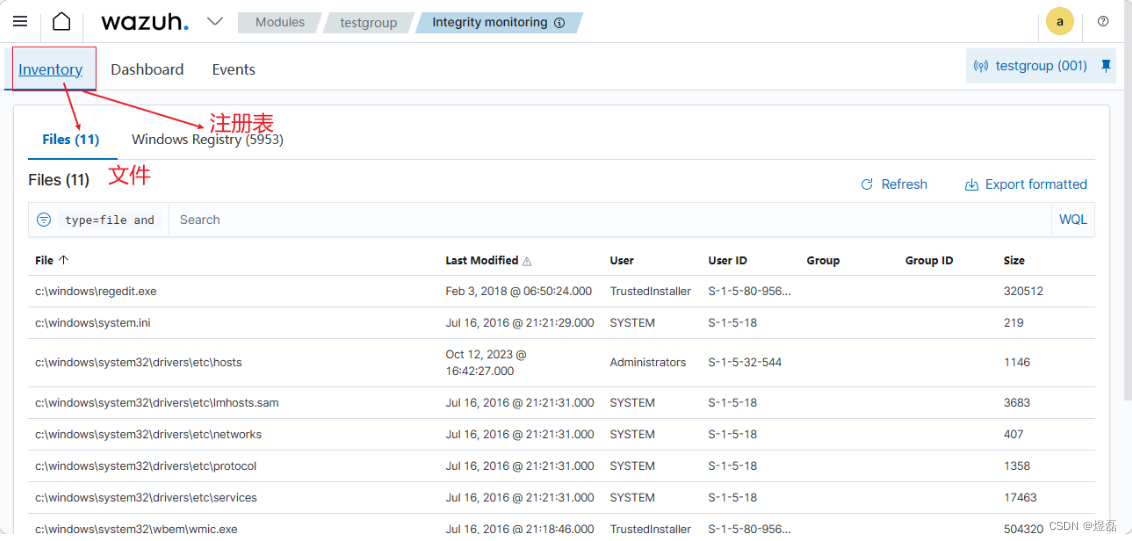

点击库存 --》文件和注册表

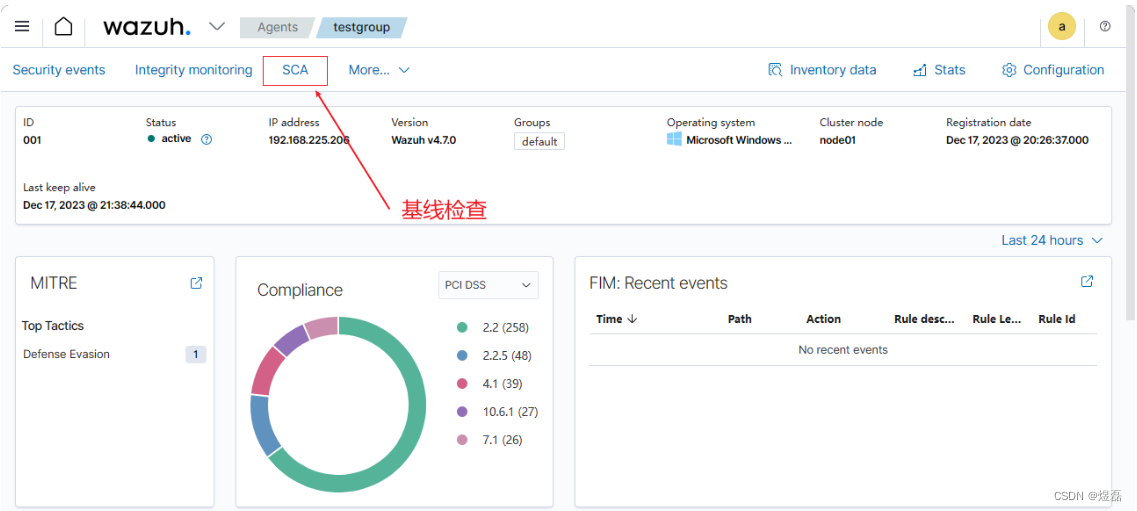

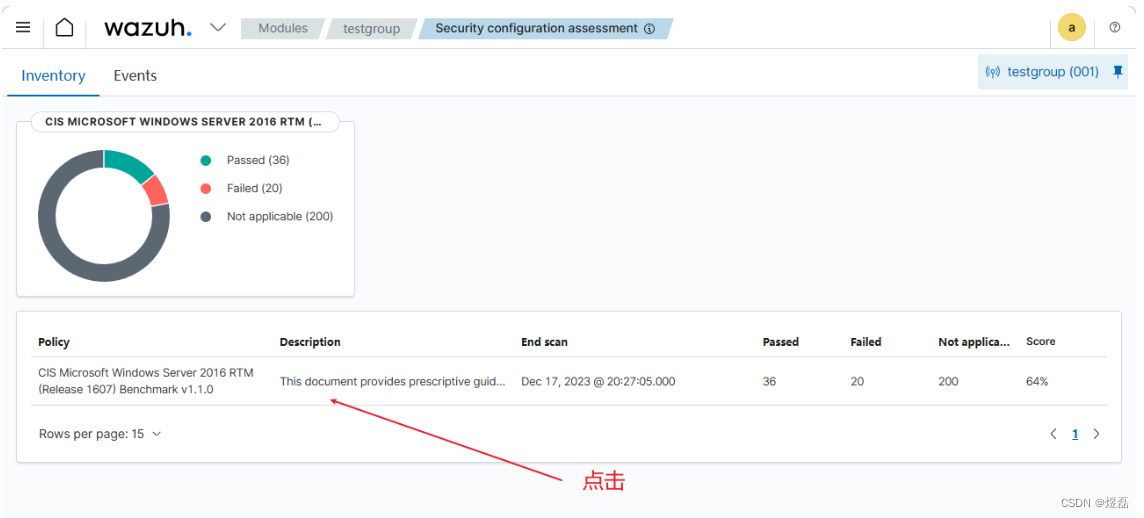

基线检查

进入页面后

基线检查事项

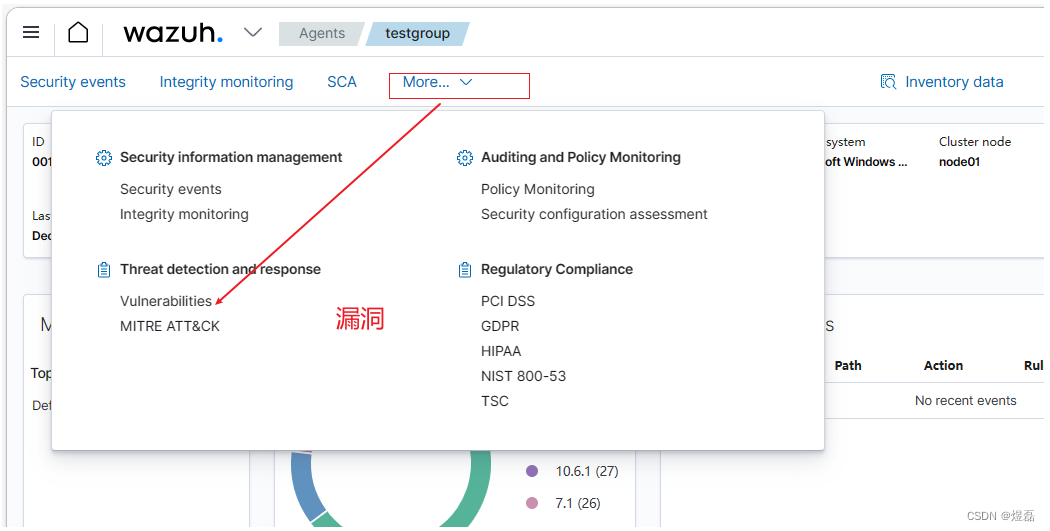

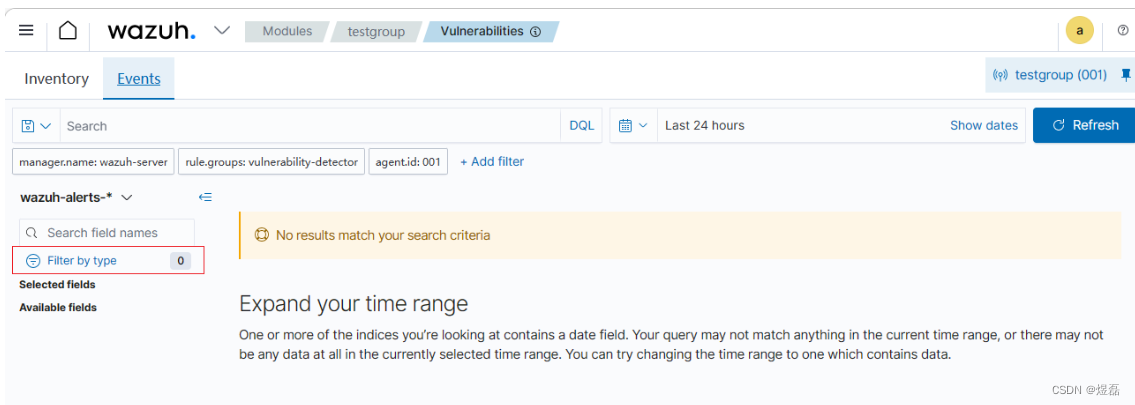

漏洞查看

漏洞事件为0,虚拟机版的不支持,需要搭建官方版

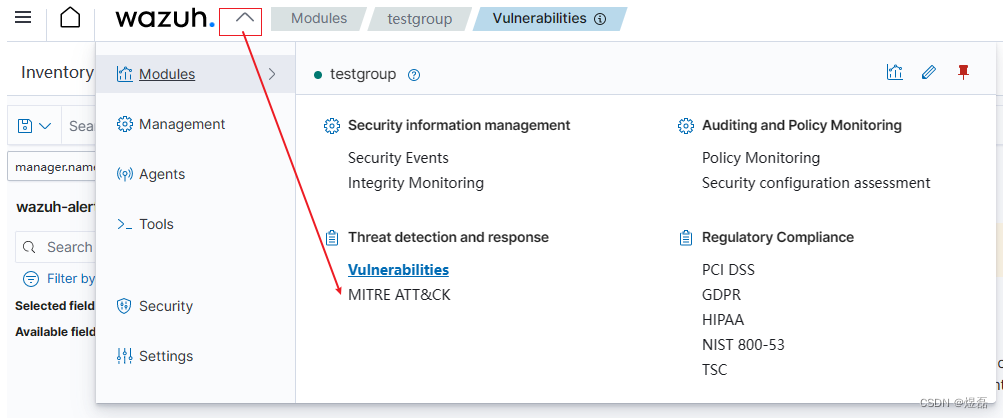

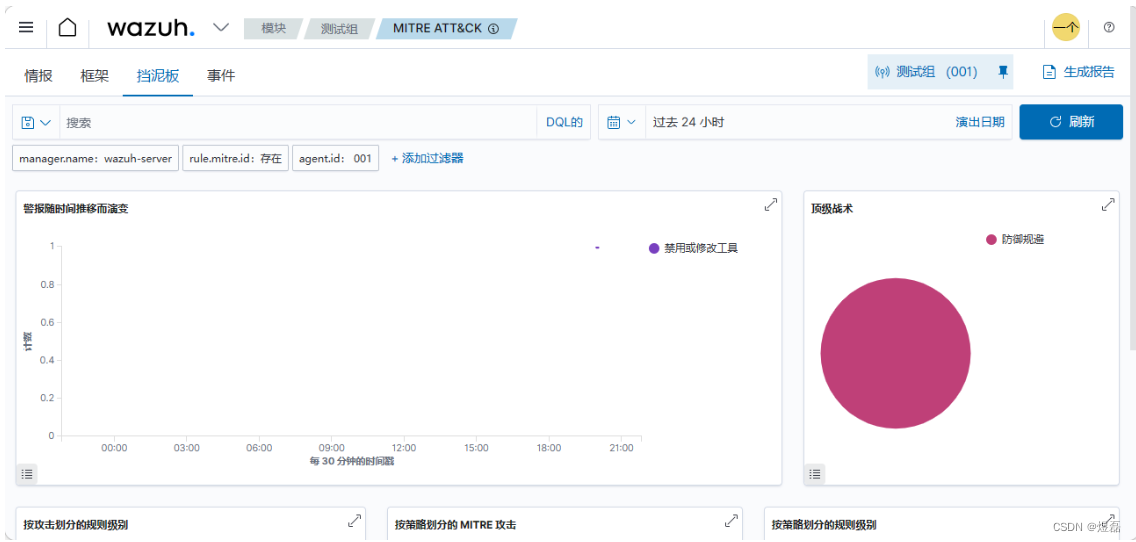

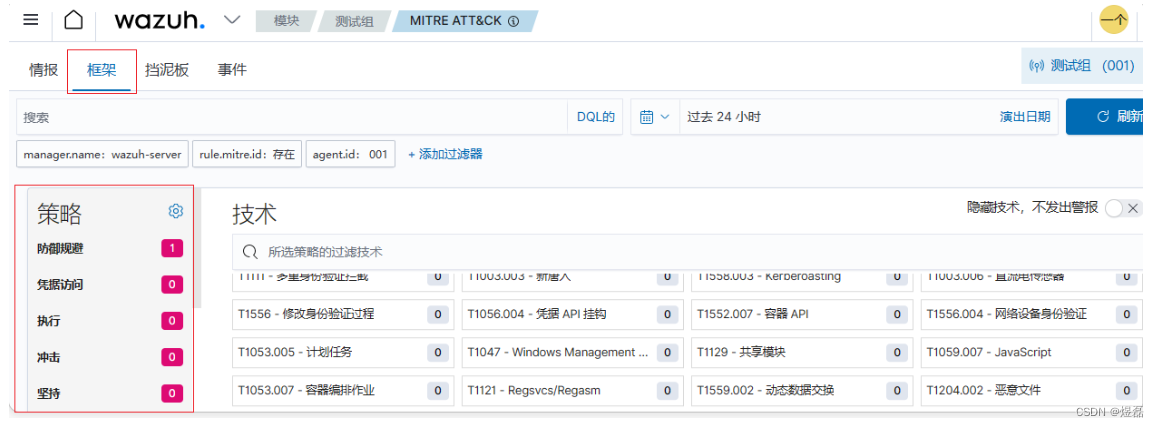

att&ck面板

进入att&ct面板页面

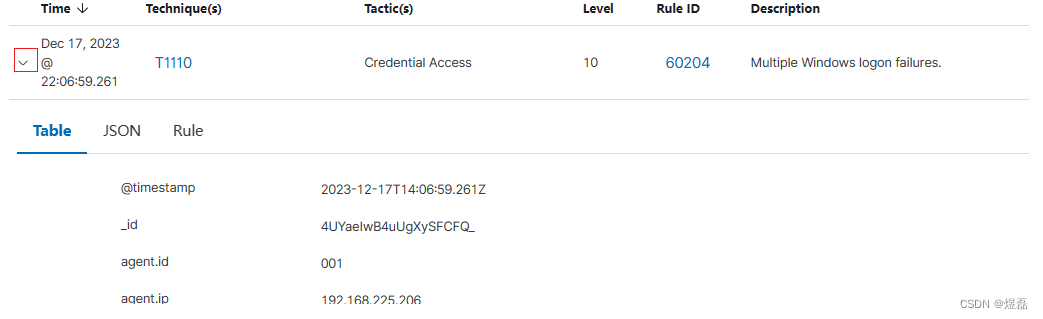

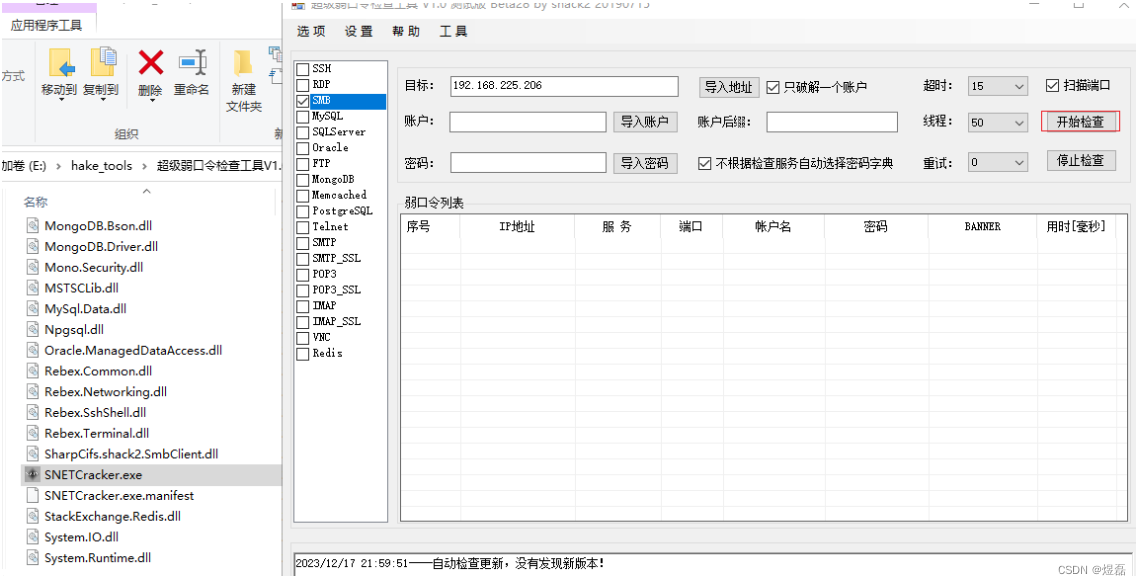

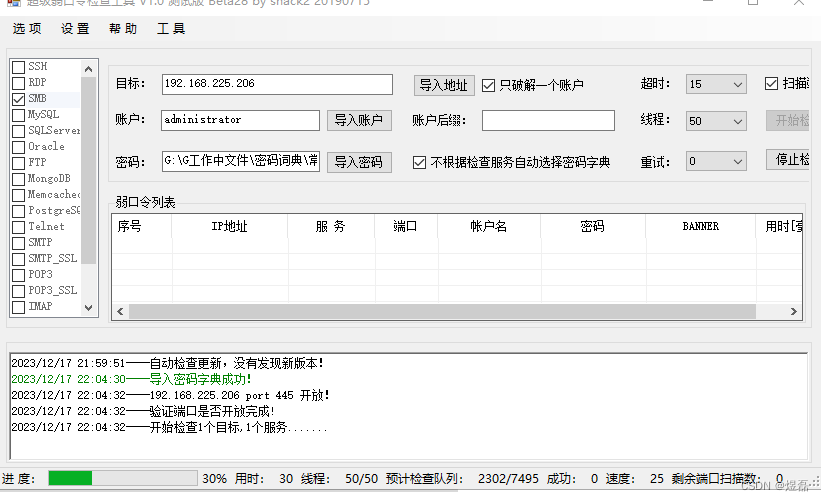

尝试使用弱口令爆破是否告警

登录到wazuh,查看攻击事件

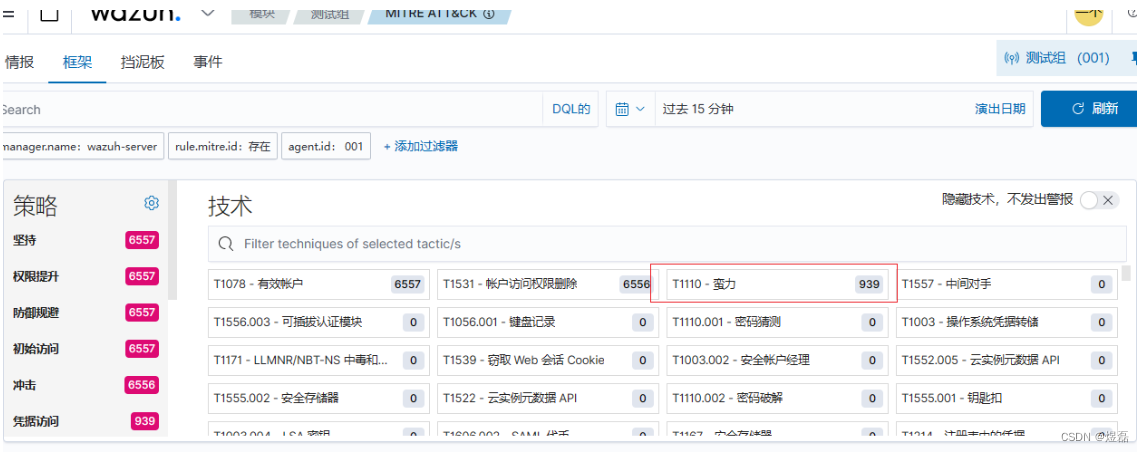

查看有暴力破解

点击蛮力查看

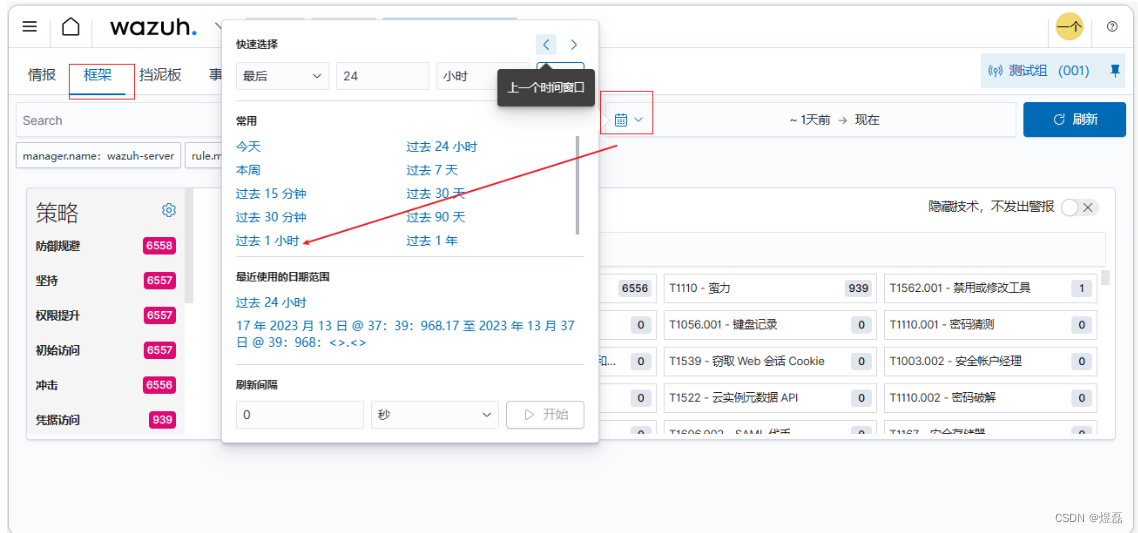

使用时间筛选

点击蛮力

弹窗详情

点击下箭头,展示详情