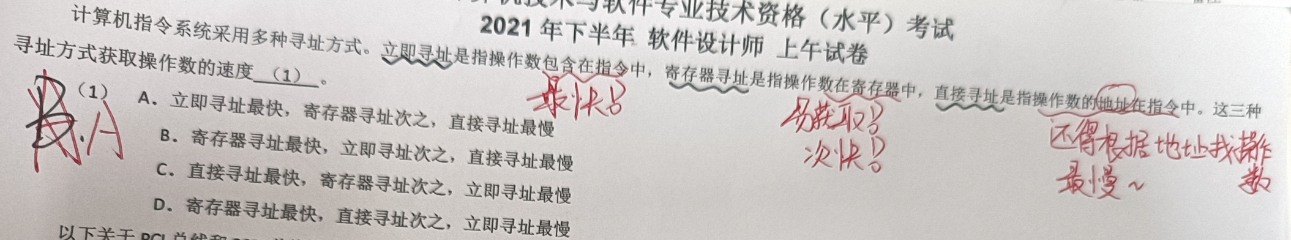

计算机指令系统采用多种寻址方式。立即寻址是指操作数包含在指令中,寄存器寻址是指操作数在寄存器中,直接寻址是指操作数的地址在指令中。这三种寻址方式获取操作数的速度 (1) 。

(1) A. 立即寻址最快,寄存器寻址次之,直接寻址最慢

B. 寄存器寻址最快,立即寻址次之,直接寻址最慢

C. 直接寻址最快,寄存器寻址次之,立即寻址最慢

D. 寄存器寻址最快,直接寻址次之,立即寻址最慢

立即寻址是指操作数包含在指令中,寄存器寻址是指操作数在寄存器中,直接寻址是指操作数的地址在指令中。因为立即寻址的操作数直接包含在指令中,所以获取速度最快;寄存器寻址的操作数在寄存器中,也很容易获取,速度次之;直接寻址需要通过指令中的地址来获取操作数,所以速度最慢。

以下关于PCI总线和SCSI总线的叙述中,正确的是 (2) 。

(2) A. PCI总线是串行外总线,SCSI总线是并行内总线

B. PCI总线是串行内总线,SCSI总线是串行外总线

C. PCI总线是并行内总线,SCSI总线是串行内总线

D. PCI总线是并行内总线,SCSI总线是并行外总线

PCI总线(Peripheral Component Interconnect,外围设备互联)是一种并行内总线,用于连接计算机内部的各种设备;SCSI总线(Small Computer System Interface,小型计算机系统接口)是一种并行外总线,用于连接计算机外部的外设

以下关于中断方式与DMA方式的叙述中,正确的是 (3) 。

(3) A. 中断方式与DMA方式都可实现外设与CPU之间的并行工作

B. 程序中断方式和DMA方式在数据传输过程中都不需要CPU的干预

C. 采用DMA方式传输数据的速度比程序中断方式的速度慢

D. 程序中断方式和DMA方式都不需要CPU保护现场

中断方式和DMA方式都可以实现外设与CPU之间的并行工作。程序中断方式和DMA方式在数据传输过程中都不需要CPU的干预。采用DMA方式传输数据的速度比程序中断方式的速度快。

中断向量提供 (4) 。

(4) A. 被选中设备的地址 B. 待传送数据的起始地址

C. 中断服务程序入口地址 D. 主程序的断点地址

中断向量提供中断服务程序入口地址。

(5) 是一种需要通过周期性刷新来保持数据的存储器件。

(5) A. SRAM B. DRAM

C. FLASH D. EEPROM

需要通过周期性刷新来保持数据的存储器件是动态随机存取存储器(DRAM)。

以下可以有效防止计算机病毒的策略是 (7) 。

(7) A. 部署防火墙 B. 部署入侵监测系统

C. 安装并及时升级防病毒软件 D. 定期备份数据文件

A. 部署防火墙:防火墙可以监控网络流量,并根据预定义的规则来允许或阻止特定类型的数据包。它可以帮助检测和阻止未经授权的访问和攻击,但并不能提供特定的病毒识别和清除功能。防火墙主要用于网络安全,而不是针对计算机病毒的防护。

B. 部署入侵监测系统:入侵监测系统(IDS)可以监视网络和系统活动,以检测潜在的入侵行为。它可以帮助发现已知的攻击模式和异常行为,但对于新出现的病毒可能无法及时识别。IDS主要用于检测入侵和异常行为,而不是直接用于防止计算机病毒。

D. 定期备份数据文件:定期备份数据文件是一种重要的安全策略,可以帮助恢复受到病毒感染或其他损坏的数据。然而,备份数据并不能防止病毒的传播和影响,只是提供了一种恢复数据的手段。

C. 安装并及时升级防病毒软件:选项C是最有效的策略,因为安装并及时升级防病毒软件可以提供全面的计算机病毒防护。防病毒软件可以实时监测和扫描系统,检测和清除潜在的计算机病毒。它可以识别和隔离恶意软件,防止其对计算机系统和数据的损害。同时,及时升级防病毒软件可以保持其病毒库和引擎的最新版本,以应对新出现的病毒和威胁。因此,安装并及时升级防病毒软件是一种全面、有条理的策略,可以有效地防止计算机病毒的感染和传播。

AES是一种 (8) 算法。

(8) A. 公钥加密 B. 流密码 C. 分组加密 D. 消息摘要

AES(Advanced Encryption Standard)是一种分组加密算法。它将明文数据分成固定长度的数据块,然后对每个数据块进行独立的加密操作。AES使用相同的密钥对每个数据块进行加密和解密,且加密和解密过程是可逆的。由于其高度的安全性和效率,AES已成为广泛使用的对称加密算法。

下列不能用于远程登陆或控制的是 (9) 。

(9) A. IGMP B. SSH C. Telnet D. RFB

IGMP(Internet Group Management Protocol)是一种用于管理组播组成员的协议,它并不涉及远程登录或控制。因此,选项A是不能用于远程登陆或控制的选项。

包过滤防火墙对 (10) 的数据报文进行检查。

(10) A. 应用层 B. 物理层 C. 网络层 D. 链路层

包过滤防火墙主要对网络层的数据报文进行检查和过滤。它基于预先设定的规则,对传入或传出的数据包进行筛选,决定是否允许通过防火墙。这些规则通常基于源IP地址、目标IP地址、协议类型、端口号等网络层的信息来进行判断。通过检查网络层的数据报文,包过滤防火墙可以实现对特定IP地址、特定协议或特定端口的流量进行控制和管理,从而提高网络的安全性。

防火墙通常分为内网、外网和DMZ三个区域,按照受保护程度,从低到高正确的排列次序为 (11) 。

(11) A. 内网、外网和DMZ B. 外网、DMZ和内网

C. DMZ、内网和外网 D. 内外、DMZ和外网

按照受保护程度,正确的排列次序是外网、DMZ和内网。这是因为外网是与公共网络相连的区域,受到最低的保护级别;DMZ(Demilitarized Zone)是位于外网和内网之间的中间区域,用于放置一些对外提供服务的服务器,需要比外网更高的保护级别;而内网是最受保护的区域,包含内部资源和用户设备。

通过将防火墙设置在这样的顺序中,可以实现对不同区域的访问控制和安全策略的管理。

(12) 是构成我国保护计算机软件著作权的两个基本法律文件。

(12) A. 《计算机软件保护条例》和《软件法》

B. 《中华人民共和国著作权法》和《软件法》

C. 《中华人民共和国著作权法》和《计算机软件保护条例》

D. 《中华人民共和国版权法》和《中华人民共和国著作权法》

构成我国保护计算机软件著作权的两个基本法律文件是《中华人民共和国著作权法》和《计算机软件保护条例》

X公司接受Y公司的委托开发了一款应用软件,双方没有订立任何书面合同。在此情形下, (13) 享有该软件的著作权。

(13) A. X、Y公司共同 B. X公司

C. Y公司 D. X、Y公司均不

根据我国著作权法规定,软件的著作权属于软件的作者或者其雇主,如果没有订立任何书面合同,则软件的著作权属于开发该软件的X公司

14~22题较简单。

广大公司(经销商)擅自复制并销售恭大公司开发的OA软件已经构成侵权。鸿达公司在不知情时从广大公司(经销商)处购入该软件并已安装使用。在鸿达公司知道了所使用的软件为侵权复制的情形下,其使用行为 (14) 。

(14) A. 侵权,支付合理费用后可以继续使用该软件

B. 侵权,须承担赔偿责任

C. 不侵权,可继续使用该软件

D. 不侵权,不需承担任何法律责任

绘制分层数据流图(DFD)时需要注意的问题中,不包括(15) 。

(15) A. 给图中的每个数据流、加工、数据存储和外部实体命名

B. 图中要表示出控制流

C. 一个加工不适合有过多的数据流

D. 分解尽可能均匀

控制流不是分层数据流图攘括的东西.

以下关于软件设计原则的叙述中,不正确的是(16) 。

(16) A. 将系统划分为相对独立的模块

B. 模块之间的耦合尽可能小

C. 模块规模越小越好

D. 模块的扇入系数和扇出系数合理

很显然。

在风险管理中,通常需要进行风险监测,其目的不包括(17) 。

(17) A. 消除风险

B. 评估所预测的风险是否发生

C. 保证正确实施了风险缓解步骤

D. 收集用于后续进行风险分析的信息

风险监测都说是监测了!不关消除的事!

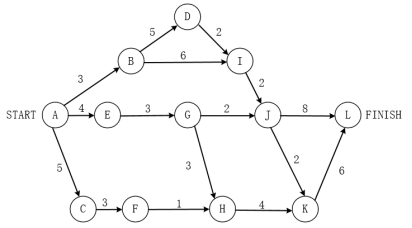

下图是一个软件项目的活动图,其中顶点表示项目里程碑,连接顶点的边表示活动,边上的权重表示完成该活动所需要的时间(天),则活动 (18) 不在关键路径上。活动BI和EG的松弛时间分别是 (19) 。

(18) A.BD B.BI C.GH D. KL

(19) A.0和1 B.1和0 C.0和2 D.2和0

关键路径即最长耗时路径,该图中有两条:ABDIJL和AEGHKL。

BI不在关键路径内,所以(18)选B。

BI可以通过BDI松弛(5+2)-6=1。而EG在关键路径上,无法松弛,所以是0。选B

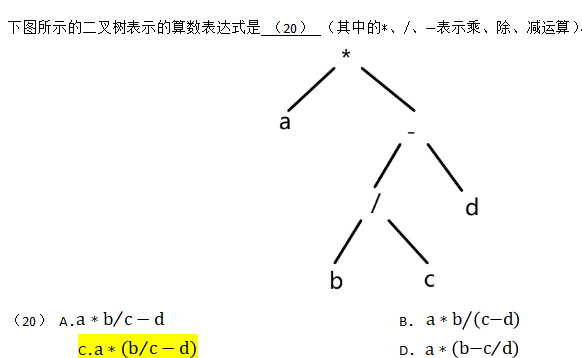

即:a*(

)

=》

即

- d 即 (b/c)-d

所以就是 a*((b/c)-d),选C

对高级程序语言进行编译的过程中,使用 (21) 来记录源程序中各个字符的必要信息,以辅助语义的正确性检查和代码生成。

(21) A. 决策表 B. 符号表 C. 广义表 D. 索引表

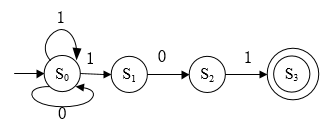

下图所示为一个非确定的有限自动机(NFA),S0为初态,S3为终态。该NFA识别的字符串为 (22) 。

(22) A. 不能包含连续的字符“0” B. 不能包含连续的字符“1”

C. 必须以“101”开头 D. 必须以“101”结尾

可以看出AB错误,可以包含连续的0或1;也可以看出明显不需要必须以“101”开头。但结尾是:

说明必须以“101”结尾

在单处理机计算机系统中有1台打印机、1台扫描仪,系统采用先来先服务调度算法。假设系统中有进程P1、P2、P3、P4,其中P1为运行状态,P2为就绪状态,P3等待打印机,P4等待扫描仪。此时,若P1释放了扫描仪,则进程P1、P2、P3、P4的状态分别为(23) 。

(23) A. 等待、运行、等待、就绪 B. 运行、就绪、等待、就绪

C. 就绪、就绪、等待、运行 D. 就绪、运行、等待、就绪

答案为什么选B呢,我觉得是就绪 就绪 等待 就绪。

存疑。

然后查看了官方题解:

考查三态模型相关问题。

在题干提示有相关进程P1,P2,P3,P4,两个资源打印机和扫描仪,三个状态:运行,就绪,等待。

首先题干已经明确说明P1处于运行态,释放了扫描仪,此时P1还有打印机没有运行完成,应该仍处于运行状态。

对于P2而言,单处理机计算机系统只允许拥有1个运行状态,P1此时还未运行完成,未分配对应的CPU,仍处于就绪态。

对于P3而言,等待打印机,处于等待状态,此时没有关于打印机的资源释放,仍处于等待状态。

对于P4而言,等待扫描仪,处于等待状态,有相关的扫描仪资源释放,应该得到相应的资源发生,从等待状态变成了就绪状态。

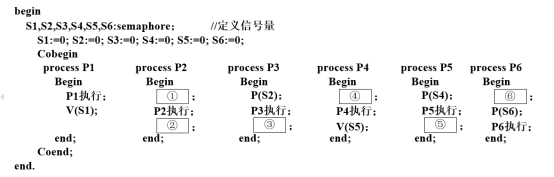

进程P1、P2、P3、P4、P5和P6的前趋图如下所示。用PV操作控制这6个进程之间同步与互斥的程序如下,程序中的空①和空②处应分别为 (24) ,空③和空④应分别为(25) ,空⑤和空⑥应分别为 (26) 。

(24) A. V(S1)和P(S2)P(S3) B. V(S1)和V(S2)V(S3)

C. P(S1)和P(S2)V(S3) D. P(S1)和V(S2)V(S3)

(25) A. V(S3)和P(S3) B. V(S4)和P(S3)

C. P(S3)和P(S4) D. V(S4)和P(S4)

(26) A. V(S6)和P(S5) B. V(S5)和P(S6)

C. P(S5)和V(S6) D. P(S5)和V(S5)

这题只要会做了那就随便写都能对!

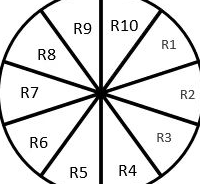

在磁盘上存储数据的排列方式会影响服务的总时间。假设每个磁道被划分成10个物理块,每个物理块存放1个逻辑记录。逻辑记录R1,R2,…,R10存放在同一个磁道上,记录的排列顺序如下表所示。

![]()

假定磁盘的旋转速度为10ms/周,磁头当前在R1的开始处。若系统顺序处理这些记录,使用但缓冲区,每个记录处理时间为2ms,则处理这10个记录的最长时间为 (27) ;若对存储数据的排列顺序进行优化,处理10个记录的最少时间为 (28) 。

(27) A. 30ms B. 60ms C. 94ms D. 102ms

(28) A. 30ms B. 60ms C. 102ms D. 94ms

官答:

考查磁盘管理相关计算问题。

整个磁盘如下图所示,整个磁盘的旋转速度为10ms/周,共10个磁盘,可知每个磁盘的读取时间为1ms,对于每个磁盘而言,有读取的时间1ms,处理时间2ms。

接下来具体的看分析:对于磁盘R1而言,磁头首先位于R1的开始处(即R10的末尾位置那条线),读取R1花费1ms时间,磁头到了R1的末尾处,又需要花费2ms处理它,所以可以得知经过3ms时候,磁头已经旋转到了R4的开始处(即R3的末尾处),接下来需要读取R2并处理R2,这个时候需要将磁头旋转到R2的开始处位置,那么需要顺时针移动(R4-R1,共计8个磁盘)才到R2的开始处,接下来,读取R2并处理R2同样需要花费3ms时间,磁盘也到了R5的开始,也需要旋转同样的8个磁盘,依次类推。

除第一个磁盘R1不需要移动磁头位置,其余9个磁盘都需要移动8个磁盘,即总时间为R1的时间(1+2)ms,后面9个磁盘的时间9*(8+1+2),共计102ms

改善后的磁盘,避免了磁头的移动,即每个磁盘读取和处理共计3ms,总共10个磁盘,需要花费3*10=30ms(如下图所示)