Security

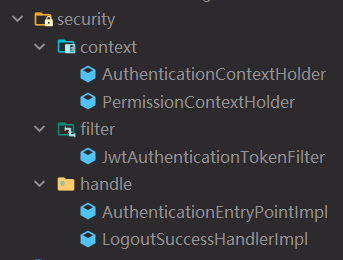

springsecurity配置文件夹 security

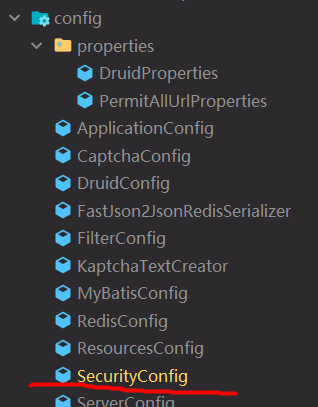

springsecurity总配置类 SecurityConfig.java

SecurityConfig

总配置分析

首先看一下总配置,我们可以从总配置项里面大体的总结出springsecurity鉴权在ruoyi框架里面是如何执行的

- 自动装配关键处理类以及过滤器等工具类

@EnableGlobalMethodSecurity表示启用了Spring Security的方法级安全性(Method Security),允许在方法级别进行安全控制- 继承

WebSecurityConfigurerAdapter,这是Spring Security提供的用于自定义安全配置的基类 configure(HttpSecurity httpSecurity)配置HTTP请求的方法,它定义了哪些请求需要进行身份认证和授权configure(AuthenticationManagerBuilder auth)配置用户身份认证的方法

其中配置HTTP请求的方法configure主要需要实现一下功能

- 禁用CSRF

- 禁用session,因为我们采用的是token校验方式

- 认证失败的处理方法

- 静态资源、登录界面等设置不拦截

- 其余敏感界面设置拦截

- 依次设置三大过滤器:logout、JWT、CORS

总配置代码

@EnableGlobalMethodSecurity(prePostEnabled = true, securedEnabled = true)

public class SecurityConfig extends WebSecurityConfigurerAdapter

{

/**

* 自定义用户认证逻辑

*/

@Autowired

private UserDetailsService userDetailsService;

/**

* 认证失败处理类

*/

@Autowired

private AuthenticationEntryPointImpl unauthorizedHandler;

/**

* 退出处理类

*/

@Autowired

private LogoutSuccessHandlerImpl logoutSuccessHandler;

/**

* token认证过滤器

*/

@Autowired

private JwtAuthenticationTokenFilter authenticationTokenFilter;

/**

* 跨域过滤器

*/

@Autowired

private CorsFilter corsFilter;

/**

* 允许匿名访问的地址

*/

@Autowired

private PermitAllUrlProperties permitAllUrl;

/**

* 解决 无法直接注入 AuthenticationManager

*

* @return

* @throws Exception

*/

@Bean

@Override

public AuthenticationManager authenticationManagerBean() throws Exception

{

return super.authenticationManagerBean();

}

/**

* anyRequest | 匹配所有请求路径

* access | SpringEl表达式结果为true时可以访问

* anonymous | 匿名可以访问

* denyAll | 用户不能访问

* fullyAuthenticated | 用户完全认证可以访问(非remember-me下自动登录)

* hasAnyAuthority | 如果有参数,参数表示权限,则其中任何一个权限可以访问

* hasAnyRole | 如果有参数,参数表示角色,则其中任何一个角色可以访问

* hasAuthority | 如果有参数,参数表示权限,则其权限可以访问

* hasIpAddress | 如果有参数,参数表示IP地址,如果用户IP和参数匹配,则可以访问

* hasRole | 如果有参数,参数表示角色,则其角色可以访问

* permitAll | 用户可以任意访问

* rememberMe | 允许通过remember-me登录的用户访问

* authenticated | 用户登录后可访问

*/

@Override

protected void configure(HttpSecurity httpSecurity) throws Exception

{

// 注解标记允许匿名访问的url

ExpressionUrlAuthorizationConfigurer<HttpSecurity>.ExpressionInterceptUrlRegistry registry = httpSecurity.authorizeRequests();

permitAllUrl.getUrls().forEach(url -> registry.antMatchers(url).permitAll());

httpSecurity

// CSRF禁用,因为不使用session

.csrf().disable()

// 禁用HTTP响应标头

.headers().cacheControl().disable().and()

// 认证失败处理类

.exceptionHandling().authenticationEntryPoint(unauthorizedHandler).and()

// 基于token,所以不需要session

.sessionManagement().sessionCreationPolicy(SessionCreationPolicy.STATELESS).and()

// 过滤请求

.authorizeRequests()

// 对于登录login 注册register 验证码captchaImage 允许匿名访问

.antMatchers("/login", "/register", "/captchaImage").permitAll()

// 静态资源,可匿名访问

.antMatchers(HttpMethod.GET, "/", "/*.html", "/**/*.html", "/**/*.css", "/**/*.js", "/profile/**").permitAll()

.antMatchers("/swagger-ui.html", "/swagger-resources/**", "/webjars/**", "/*/api-docs", "/druid/**").permitAll()

// 除上面外的所有请求全部需要鉴权认证

.anyRequest().authenticated()

.and()

.headers().frameOptions().disable();

// 添加Logout filter

httpSecurity.logout().logoutUrl("/logout").logoutSuccessHandler(logoutSuccessHandler);

// 添加JWT filter

httpSecurity.addFilterBefore(authenticationTokenFilter, UsernamePasswordAuthenticationFilter.class);

// 添加CORS filter

httpSecurity.addFilterBefore(corsFilter, JwtAuthenticationTokenFilter.class);

httpSecurity.addFilterBefore(corsFilter, LogoutFilter.class);

}

/**

* 强散列哈希加密实现

*/

@Bean

public BCryptPasswordEncoder bCryptPasswordEncoder()

{

return new BCryptPasswordEncoder();

}

/**

* 身份认证接口

*/

@Override

protected void configure(AuthenticationManagerBuilder auth) throws Exception

{

auth.userDetailsService(userDetailsService).passwordEncoder(bCryptPasswordEncoder());

}

}

security主要实现类

AuthenticationContextHolder

这段代码定义了一个名为 AuthenticationContextHolder 的类,它提供了一种在应用程序中管理用户身份认证上下文的方式。

身份认证上下文通常用于在应用程序中存储和管理当前用户的身份认证信息,以便在处理请求时进行身份验证和授权。以下是这个类的主要功能和意义:

contextHolder静态变量:

- 这是一个

ThreadLocal类型的静态变量,它用于在每个线程中存储Authentication对象。Authentication通常代表了用户的身份认证信息,例如用户名、密码、角色等。

getContext方法:

- 这个方法用于获取当前线程的身份认证上下文。

- 它通过

contextHolder.get()方法从当前线程的ThreadLocal存储中检索Authentication对象,并返回它。

setContext方法:

- 这个方法用于设置当前线程的身份认证上下文。

- 它通过

contextHolder.set(context)将传入的Authentication对象存储到当前线程的ThreadLocal存储中。

clearContext方法:

- 这个方法用于清除当前线程的身份认证上下文。

- 通过

contextHolder.remove()方法从当前线程的ThreadLocal存储中删除存储的Authentication对象。

public class AuthenticationContextHolder

{

private static final ThreadLocal<Authentication> contextHolder = new ThreadLocal<>();

public static Authentication getContext()

{

return contextHolder.get();

}

public static void setContext(Authentication context)

{

contextHolder.set(context);

}

public static void clearContext()

{

contextHolder.remove();

}

}

PermissionContextHolder

这段代码定义了一个名为 PermissionContextHolder 的类,它提供了一种在应用程序中存储和获取权限上下文的方式。权限上下文通常用于标识当前用户或会话的访问权限,以便在应用程序的不同部分中轻松地检查和控制访问权限。以下是这个类的主要功能和意义:

setContext方法:

- 这个方法用于将权限信息(通常是一个字符串或权限标识)设置到当前请求的上下文中。

- 它通过

RequestContextHolder.currentRequestAttributes()获取当前请求的属性,然后使用setAttribute方法将权限信息存储在PERMISSION_CONTEXT_ATTRIBUTES键下。 - 存储权限信息时,指定了

RequestAttributes.SCOPE_REQUEST,表示权限信息将与当前请求的生命周期相关联。

getContext方法:

- 这个方法用于获取当前请求的权限上下文信息。

- 它通过

RequestContextHolder.currentRequestAttributes()获取当前请求的属性,然后使用getAttribute方法从上下文中检索存储的权限信息。 - 最后,它返回存储的权限信息,通常是一个字符串。

public class PermissionContextHolder

{

private static final String PERMISSION_CONTEXT_ATTRIBUTES = "PERMISSION_CONTEXT";

public static void setContext(String permission)

{

RequestContextHolder.currentRequestAttributes().setAttribute(PERMISSION_CONTEXT_ATTRIBUTES, permission,

RequestAttributes.SCOPE_REQUEST);

}

public static String getContext()

{

return Convert.toStr(RequestContextHolder.currentRequestAttributes().getAttribute(PERMISSION_CONTEXT_ATTRIBUTES,

RequestAttributes.SCOPE_REQUEST));

}

}

JwtAuthenticationTokenFilter

这段代码定义了一个名为 JwtAuthenticationTokenFilter 的类,它是一个Spring框架中的过滤器(Filter),通常用于在处理HTTP请求时进行身份验证和授权。这个过滤器主要用于处理JSON Web Token(JWT)身份认证,并在请求中验证和设置用户的认证信息。以下是这个类的主要功能和意义:

- 这个过滤器扩展了

OncePerRequestFilter,这是Spring框架提供的过滤器抽象类,它确保每个HTTP请求只会被过滤一次。 @Autowired注解用于注入一个名为tokenService的依赖,该服务用于处理JWT令牌。doFilterInternal方法:

- 这是过滤器的主要处理方法,它在每个HTTP请求到达时被调用。

- 首先,它调用

tokenService.getLoginUser(request)来尝试获取用户的登录信息。这可能包括用户的身份信息、权限等。 - 然后,它检查当前安全上下文中是否已经有了认证信息(

SecurityUtils.getAuthentication())。如果没有认证信息,并且loginUser不为空,说明用户需要进行身份认证。 - 接下来,它调用

tokenService.verifyToken(loginUser)来验证JWT令牌的有效性。 - 如果JWT令牌有效,它创建一个

UsernamePasswordAuthenticationToken对象,该对象包含了用户信息和权限信息,并将该认证对象设置到安全上下文中。 - 最后,它通过

chain.doFilter(request, response)继续处理HTTP请求的其余部分,允许请求继续被处理。

@Component

public class JwtAuthenticationTokenFilter extends OncePerRequestFilter

{

@Autowired

private TokenService tokenService;

@Override

protected void doFilterInternal(HttpServletRequest request, HttpServletResponse response, FilterChain chain)

throws ServletException, IOException

{

LoginUser loginUser = tokenService.getLoginUser(request);

if (StringUtils.isNotNull(loginUser) && StringUtils.isNull(SecurityUtils.getAuthentication()))

{

tokenService.verifyToken(loginUser);

UsernamePasswordAuthenticationToken authenticationToken = new UsernamePasswordAuthenticationToken(loginUser, null, loginUser.getAuthorities());

authenticationToken.setDetails(new WebAuthenticationDetailsSource().buildDetails(request));

SecurityContextHolder.getContext().setAuthentication(authenticationToken);

}

chain.doFilter(request, response);

}

}

AuthenticationEntryPointImpl

用于处理未经身份验证用户的访问请求,它决定了在用户尝试访问需要身份认证的资源时应采取的操作

主要实现流程

- 调用commence方法,处理未经授权访问用户的请求

- 设置HTTP响应状态码为UNAUTHORIZED

- 返回未授权消息

LogoutSuccessHandlerImpl

用于处理用户成功退出(注销)应用程序时的逻辑,它定义了用户注销成功后应采取的操作

- 调用onLogoutSuccess方法,处理用户成功登出后响应

- 调用getLoginUser方法确认用户目前是存在的,且已经登录

- 删除当前用户缓存数据,记录用户注销信息到日志

- 反馈注销成功响应JSON

TokenService

TokenService 用于处理令牌(Token)的生成、验证和管理。这个服务通常用于实现用户身份认证和授权,以及管理用户会话信息。

getLoginUser方法:这个方法用于获取用户的身份信息。它首先尝试从请求中获取令牌,然后解析令牌以获取用户信息。如果解析成功,它将返回用户信息,否则返回null。setLoginUser方法:这个方法用于设置用户的身份信息,通常在用户登录成功后调用。它会生成令牌、设置用户代理信息并刷新令牌有效期。delLoginUser方法:这个方法用于删除用户的身份信息,通常在用户退出登录后调用。它会根据令牌来删除用户的缓存记录。createToken方法:这个方法用于创建令牌。它生成一个随机的令牌,将用户信息和自定义的声明(claims)添加到令牌中,并使用秘钥对令牌进行签名。最后,它返回生成的令牌。verifyToken方法:这个方法用于验证令牌的有效期。如果令牌的有效期距离过期不足20分钟,它会自动刷新令牌的缓存记录,以延长令牌的有效期。refreshToken方法:这个方法用于刷新令牌的有效期。它会更新用户的登录时间和令牌有效期,并将用户信息存储到缓存中。setUserAgent方法:这个方法用于设置用户代理信息,包括用户的IP地址、登录位置、浏览器和操作系统信息。这些信息通常用于审计和安全记录。createToken和parseToken方法:这些私有方法用于生成和解析JWT令牌。createToken方法用于生成令牌,而parseToken方法用于从令牌中提取数据声明。- 其他辅助方法用于从令牌中获取用户名、获取请求中的令牌,以及构建缓存中的用户键。