靶机说明

NinevehV0.3.7z是一个难度为初级到中级的BooT2Root/CTF挑战。

VM虚机配置有静态IP地址(192.168.0.150)

目标

Boot to root:获得root权限,查看flag。

运行环境

- 靶机:网络连接方式设置为主机模式(host-only),静态IP是192.168.0.150。

- 攻击机:同网段下有kali攻击机(物理机),IP地址:192.168.0.128,安装有Nmap、Burpsuit、Wireshark、Sqlmap、nc、Python2.7、JDK、DirBuster、AWVS、Nessus等渗透工具,也可以使用windows攻击机。

信息收集

- 端口服务识别

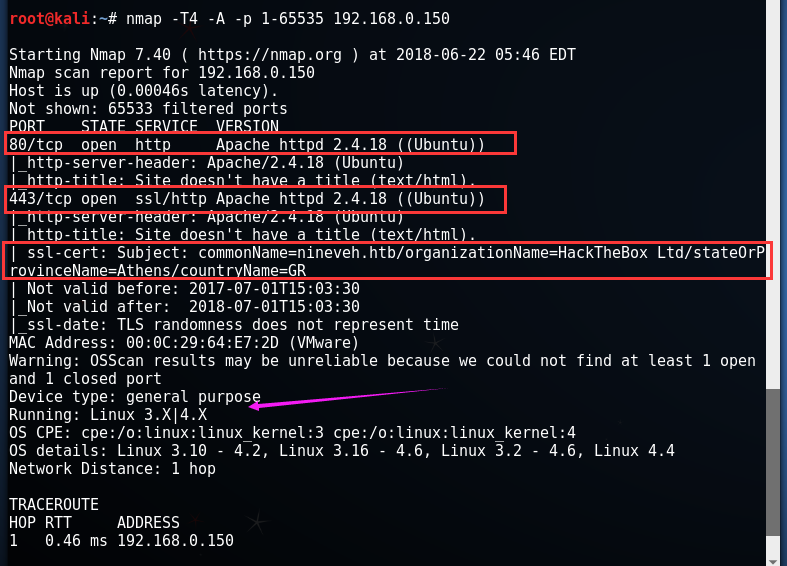

启动NinevehV0.3.7z虚拟机,由于IP已知,使用nmap扫描端口,并做服务识别和深度扫描(加-A参数),命令:

nmap -T4 -A -p 1-65535 192.168.0.150

发现只开放了80和443这2个端口,但是后面有一个ssl-cert 也就是ssl证书

比较敏感也就是443端口,

![]()

我们访问: