一、AES与CBC

AES代表高级加密标准(Advanced Encryption Standard),是一种对称密钥加密算法,用于加密和解密电子数据。本博客的例子中使用128位密钥加密和解密数据。

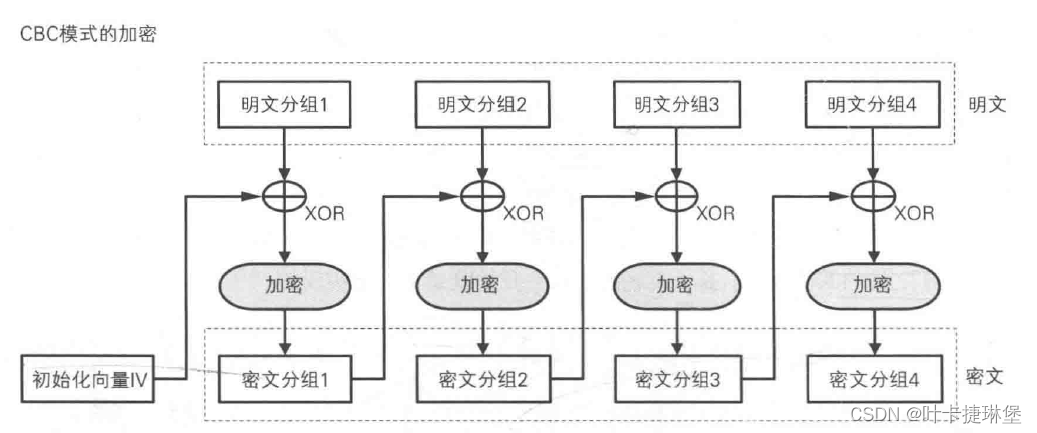

CBC模式是一种对称加密算法中常用的分组密码加密模式,CBC具体的结构图如下:

当我们编写算法需要实现这个过程时,应该如何去做呢?参考下面这两个链接,我们可以获取一些经验。

https://github.com/kokke/tiny-AES-c/blob/master/aes.c

https://github.com/kokke/tiny-AES-c/blob/master/test.c

二、aes.c

在aes.c中,用多种不同的分组密码模式实现了对应的AES算法。我们这里着重介绍关于CBC实现的部分。

首先是AES_CBC_encrypt_buffer方法。

void AES_CBC_encrypt_buffer(struct AES_ctx *ctx, uint8_t* buf, size_t length)

{

size_t i;

uint8_t *Iv = ctx->Iv;

for (i = 0; i < length; i += AES_BLOCKLEN)

{

XorWithIv(buf, Iv);

Cipher((state_t*)buf, ctx->RoundKey);

Iv = buf;

buf += AES_BLOCKLEN;

}

/* store Iv in ctx for next call */

memcpy(ctx->Iv, Iv, AES_BLOCKLEN);

}

这段代码是一个使用AES算法的CBC模式进行加密的函数实现。

函数名为AES_CBC_encrypt_buffer,接受三个参数:ctx是一个指向AES上下文的指针,buf是要加密的数据缓冲区,length是要加密的数据长度。

函数的主要逻辑如下:

- 初始化一个指针

Iv指向上下文ctx中的初始化向量(Initialization Vector)。 - 使用一个循环来迭代处理数据缓冲区

buf中的数据,每次处理一个AES块长度(AES_BLOCKLEN)的数据。 - 在每次迭代中,首先将数据缓冲区

buf与初始化向量Iv进行异或运算(XOR),这是CBC模式的特性之一,可以增加加密的安全性。 - 将异或后的数据缓冲区

buf作为输入,使用AES算法的加密函数(Cipher)对其进行加密,使用上下文ctx中的轮密钥(RoundKey)。 - 将当前加密后的数据缓冲区

buf作为下一次迭代的初始化向量。 - 更新数据缓冲区指针

buf,使其指向下一个AES块。 - 循环直到处理完所有的数据。

- 最后,将最后一个加密后的数据块作为下一次调用函数时的初始化向量,将其存储在上下文

ctx中的初始化向量(Iv)中。

对应的XorWithIv方法如下

static void XorWithIv(uint8_t* buf, const uint8_t* Iv)

{

uint8_t i;

for (i = 0; i < AES_BLOCKLEN; ++i) // The block in AES is always 128bit no matter the key size

{

buf[i] ^= Iv[i];

}

}

可以看到,每次调用该方法时,buf的对应位置会被替换为buf[i] ^ Iv[i],而每次循环时,buf会向前移动AES_BLOCKLEN个长度,因此通过此种方法,可以将原本的buf逐步替换为加密后的密文

三、test.c

在测试程序中,我们可以看到定义了初始化向量Iv,不同位数AES对应的密钥key,以及要加密的明文in和预期的输出结果out

static int test_encrypt_cbc(void)

{

#if defined(AES256)

uint8_t key[] = {

0x60, 0x3d, 0xeb, 0x10, 0x15, 0xca, 0x71, 0xbe, 0x2b, 0x73, 0xae, 0xf0, 0x85, 0x7d, 0x77, 0x81,

0x1f, 0x35, 0x2c, 0x07, 0x3b, 0x61, 0x08, 0xd7, 0x2d, 0x98, 0x10, 0xa3, 0x09, 0x14, 0xdf, 0xf4 };

uint8_t out[] = {

0xf5, 0x8c, 0x4c, 0x04, 0xd6, 0xe5, 0xf1, 0xba, 0x77, 0x9e, 0xab, 0xfb, 0x5f, 0x7b, 0xfb, 0xd6,

0x9c, 0xfc, 0x4e, 0x96, 0x7e, 0xdb, 0x80, 0x8d, 0x67, 0x9f, 0x77, 0x7b, 0xc6, 0x70, 0x2c, 0x7d,

0x39, 0xf2, 0x33, 0x69, 0xa9, 0xd9, 0xba, 0xcf, 0xa5, 0x30, 0xe2, 0x63, 0x04, 0x23, 0x14, 0x61,

0xb2, 0xeb, 0x05, 0xe2, 0xc3, 0x9b, 0xe9, 0xfc, 0xda, 0x6c, 0x19, 0x07, 0x8c, 0x6a, 0x9d, 0x1b };

#elif defined(AES192)

uint8_t key[] = {

0x8e, 0x73, 0xb0, 0xf7, 0xda, 0x0e, 0x64, 0x52, 0xc8, 0x10, 0xf3, 0x2b, 0x80, 0x90, 0x79, 0xe5, 0x62, 0xf8, 0xea, 0xd2, 0x52, 0x2c, 0x6b, 0x7b };

uint8_t out[] = {

0x4f, 0x02, 0x1d, 0xb2, 0x43, 0xbc, 0x63, 0x3d, 0x71, 0x78, 0x18, 0x3a, 0x9f, 0xa0, 0x71, 0xe8,

0xb4, 0xd9, 0xad, 0xa9, 0xad, 0x7d, 0xed, 0xf4, 0xe5, 0xe7, 0x38, 0x76, 0x3f, 0x69, 0x14, 0x5a,

0x57, 0x1b, 0x24, 0x20, 0x12, 0xfb, 0x7a, 0xe0, 0x7f, 0xa9, 0xba, 0xac, 0x3d, 0xf1, 0x02, 0xe0,

0x08, 0xb0, 0xe2, 0x79, 0x88, 0x59, 0x88, 0x81, 0xd9, 0x20, 0xa9, 0xe6, 0x4f, 0x56, 0x15, 0xcd };

#elif defined(AES128)

uint8_t key[] = {

0x2b, 0x7e, 0x15, 0x16, 0x28, 0xae, 0xd2, 0xa6, 0xab, 0xf7, 0x15, 0x88, 0x09, 0xcf, 0x4f, 0x3c };

uint8_t out[] = {

0x76, 0x49, 0xab, 0xac, 0x81, 0x19, 0xb2, 0x46, 0xce, 0xe9, 0x8e, 0x9b, 0x12, 0xe9, 0x19, 0x7d,

0x50, 0x86, 0xcb, 0x9b, 0x50, 0x72, 0x19, 0xee, 0x95, 0xdb, 0x11, 0x3a, 0x91, 0x76, 0x78, 0xb2,

0x73, 0xbe, 0xd6, 0xb8, 0xe3, 0xc1, 0x74, 0x3b, 0x71, 0x16, 0xe6, 0x9e, 0x22, 0x22, 0x95, 0x16,

0x3f, 0xf1, 0xca, 0xa1, 0x68, 0x1f, 0xac, 0x09, 0x12, 0x0e, 0xca, 0x30, 0x75, 0x86, 0xe1, 0xa7 };

#endif

uint8_t iv[] = {

0x00, 0x01, 0x02, 0x03, 0x04, 0x05, 0x06, 0x07, 0x08, 0x09, 0x0a, 0x0b, 0x0c, 0x0d, 0x0e, 0x0f };

uint8_t in[] = {

0x6b, 0xc1, 0xbe, 0xe2, 0x2e, 0x40, 0x9f, 0x96, 0xe9, 0x3d, 0x7e, 0x11, 0x73, 0x93, 0x17, 0x2a,

0xae, 0x2d, 0x8a, 0x57, 0x1e, 0x03, 0xac, 0x9c, 0x9e, 0xb7, 0x6f, 0xac, 0x45, 0xaf, 0x8e, 0x51,

0x30, 0xc8, 0x1c, 0x46, 0xa3, 0x5c, 0xe4, 0x11, 0xe5, 0xfb, 0xc1, 0x19, 0x1a, 0x0a, 0x52, 0xef,

0xf6, 0x9f, 0x24, 0x45, 0xdf, 0x4f, 0x9b, 0x17, 0xad, 0x2b, 0x41, 0x7b, 0xe6, 0x6c, 0x37, 0x10 };

struct AES_ctx ctx;

AES_init_ctx_iv(&ctx, key, iv);

AES_CBC_encrypt_buffer(&ctx, in, 64);

printf("CBC encrypt: ");

if (0 == memcmp((char*) out, (char*) in, 64)) {

printf("SUCCESS!\n");

return(0);

} else {

printf("FAILURE!\n");

return(1);

}

}

该方法的最后使用memcmp方法对比in和out,判断AES_CBC是否执行正确,已达到验证的作用。