共有四台(其实是三台靶机,三台均拿到最高权限)

1.目录扫描发现了有源码泄露,其中有一个flag

进入主页吗,发现有搜索功能,抓包一下发现是get传参

尝试sql注入,这里经过测试,空格被拦截了,但是可以替换为其他的字符,比如%0D

而且select串也被过滤,但是没做循环过滤,可以双写+大小写绕过

构造语句拿到flag:

网站有phpmyadmin,密码可以用bp进行爆破,或者报错注入拿到数据库密码的哈希值

密码是toor

进入到页面后再根据路径提示慢日志注入拿到webshell

接着蚁剑连接

找到flag,在管理员的桌面上

在C盘还有一个,提示是管理员密码

注意到phpmyadmin有data表,有提示是管理员密码(也可以用猕猴桃抓取密码)

2.在phpmyadmin上发现了第二台靶机

查看靶机,根据源码提示第一道题是任意文件读取,而且对../进行了过滤

采取....//进行绕过,拿到flag

在目录扫描中还发现了网站有文件上传功能

这里采用了抓取返回包

删除前端白名单代码

然后上传.htaccess与图片马然后getshell

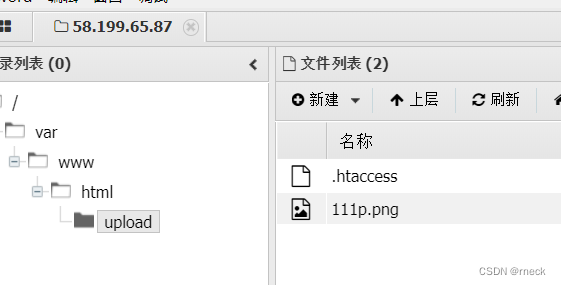

蚁剑连接,是一台linux机器

切入终端发现无法执行命令

用蚁剑的插件进行绕过,选择FFI

flag在root目录下,采取suid提权

首先在任意目录下建立一个文件

然后以root身份读取flag

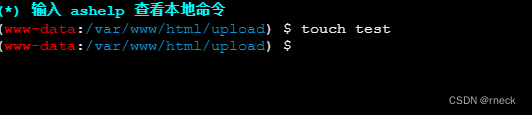

发现有robots.txt

![]()

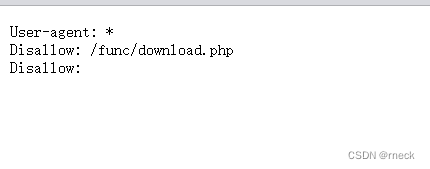

来到相应路径

![]()

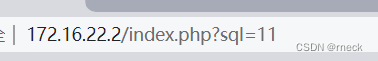

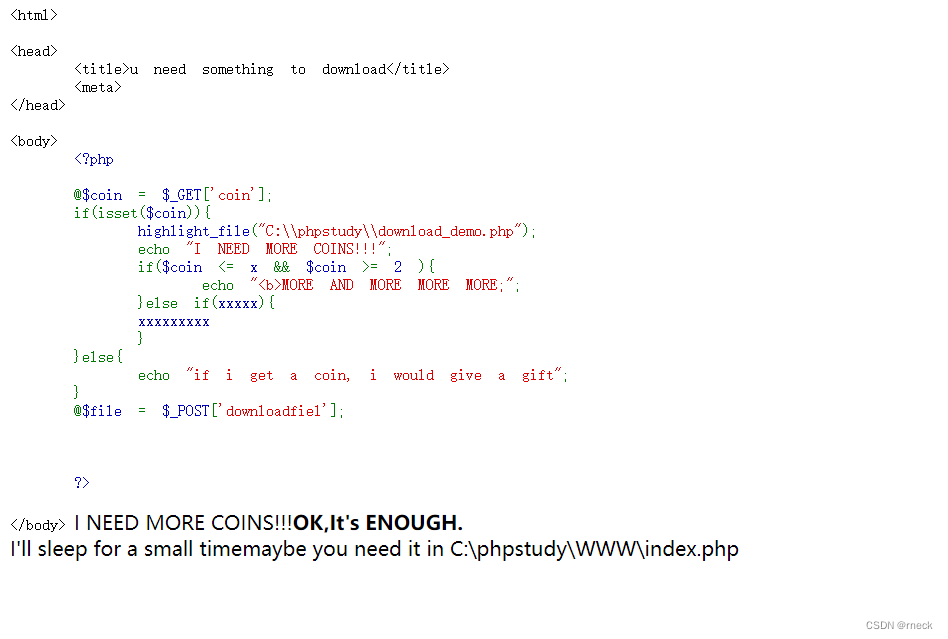

根据提示,参数为coin

![]()

coin多给一点

短暂sleep后来到新的页面

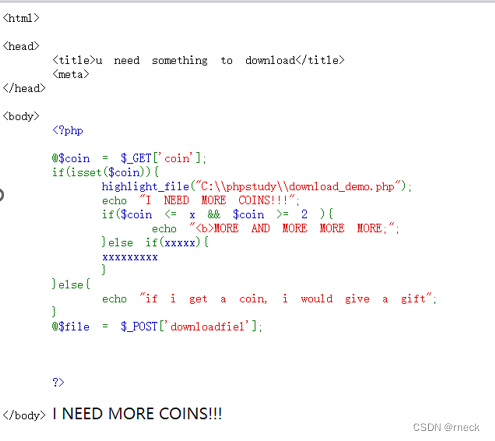

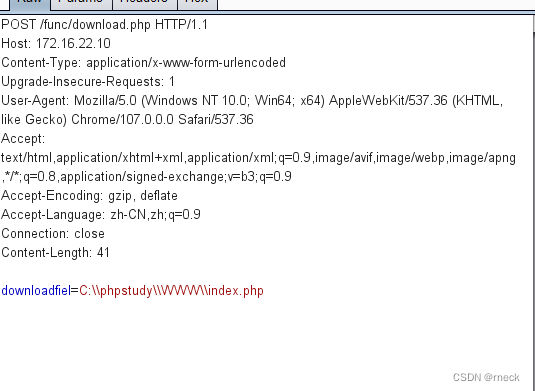

根据源码以及提示需要下载一个文件,构造post包

下载下来index.php,查看

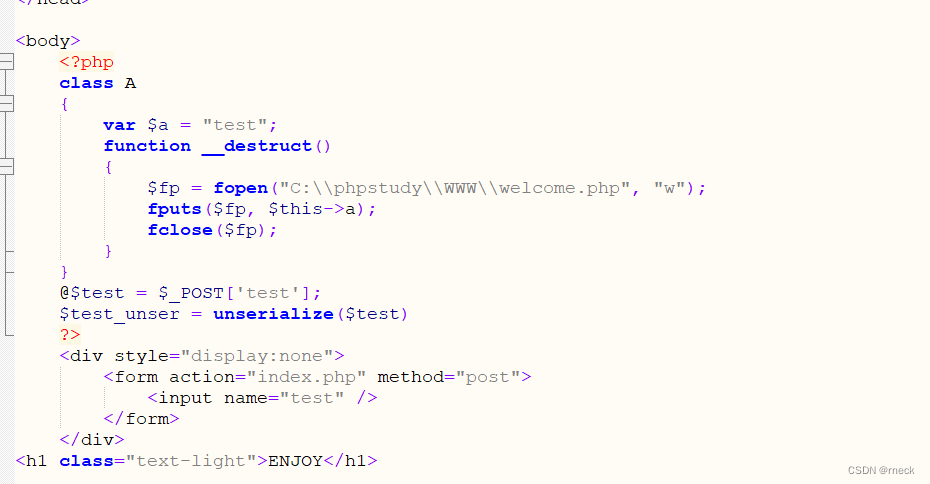

查看源码是一个反序列化

接着构造payload,拿到webshell,木马在welcome.php里面

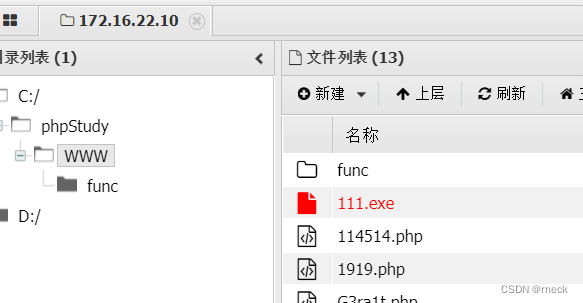

连接蚁剑

在管理员桌面上有flag

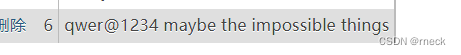

机器开放了3306,怀疑数据库里面也有flag

直接查看

这里要将coin转为md5值,放入xmu{}的格式即可

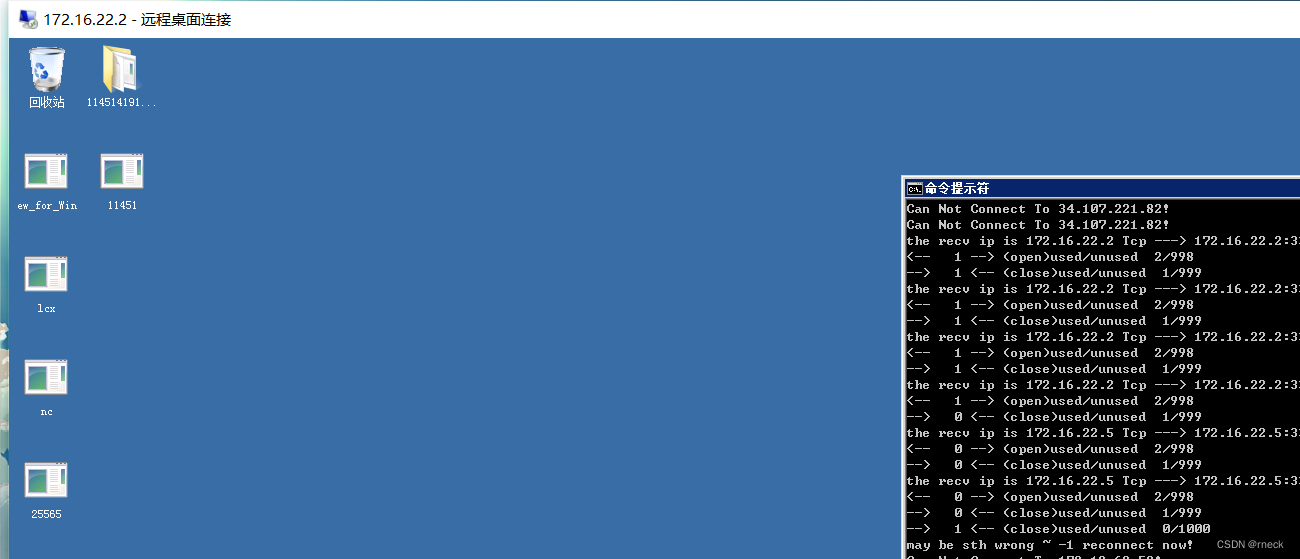

4.用reGeorg打入172.16.22.2,进行远程桌面连接

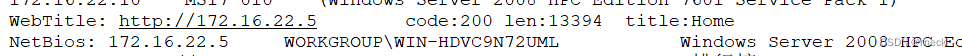

放入fscan进行扫描,扫描172.16.22.1/24

发现机器172.16.22.5

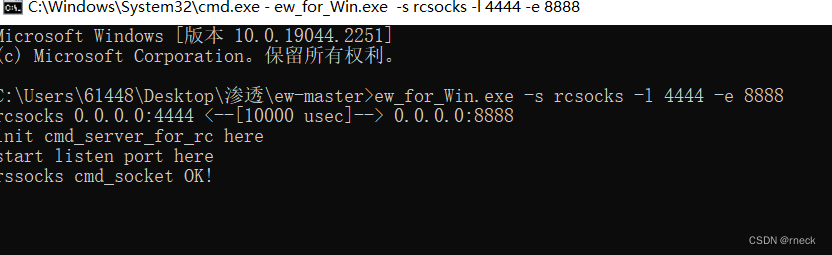

用Earthworm进行隧道搭建,并且采取此模型

可控内网主机选为172.16.22.2

成功连接

这里采用虚拟机作为攻击机

虚拟机设置SOCKS5代理,进入网站

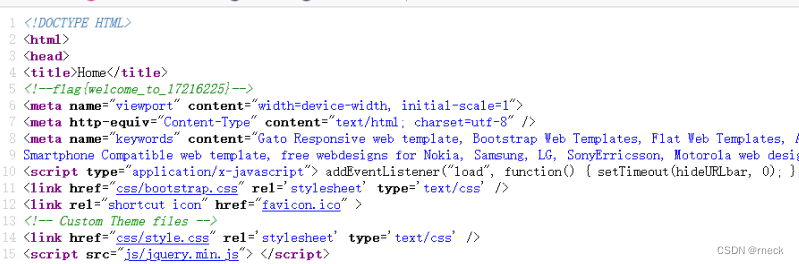

查看源码获取flag

接着对网站进行指纹识别

框架识别为thinkphp

接着用漏洞检测工具识别漏洞

这里用了ThinkPHP 5.0.22/5.1.29 远程代码执行

搜索payload

然后写入木马蚁剑连接

网站目录下有flag

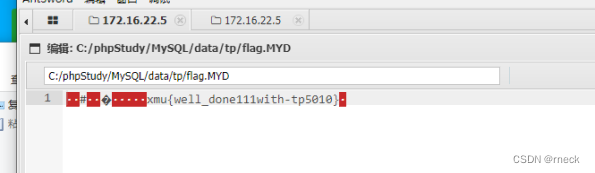

Mysql中也有一个flag