一、基本信息

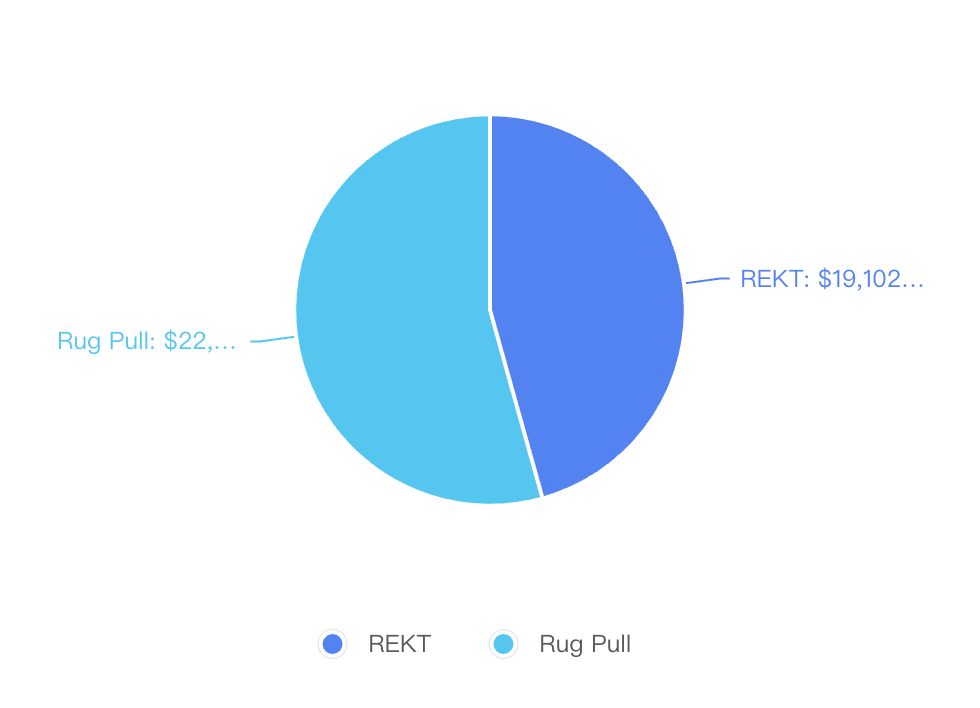

2023 年 8 月 REKT 和RugPull事件累计造成约 4182 万美元损失,比上月 8000 万损失额下降明显,事件数量基本持平。在上月 Curve 被盗数千万美元之后,另一个老牌头部项目 Balancer 也出现问题,其多个 V2 池存在严重漏洞。但由于项目方收到漏洞反馈后紧急处理,公开时仅有占TVL 4%的资金面临风险,大大降低了损失,给其他项目的应急程序提供了借鉴经验。本月损失最大的为ExactlyProtocol,其输入参数缺乏验证也是常见的问题,事后分析报告也强调了进行全面审计的重要性。本月RugPull事件数量较上月增加了几倍,损失金额也超过了 REKT 部分。在本月RugPull事件中,除了 BSC,在新公链 BASE 及 Linea 生态上也出现多起案例,对用户造成了巨大损失。最后社交媒体钓鱼事件依旧层出不穷,项目方 Discord 和 Twitter 权限被控制,发布钓鱼链接的事件仍旧时有发生。

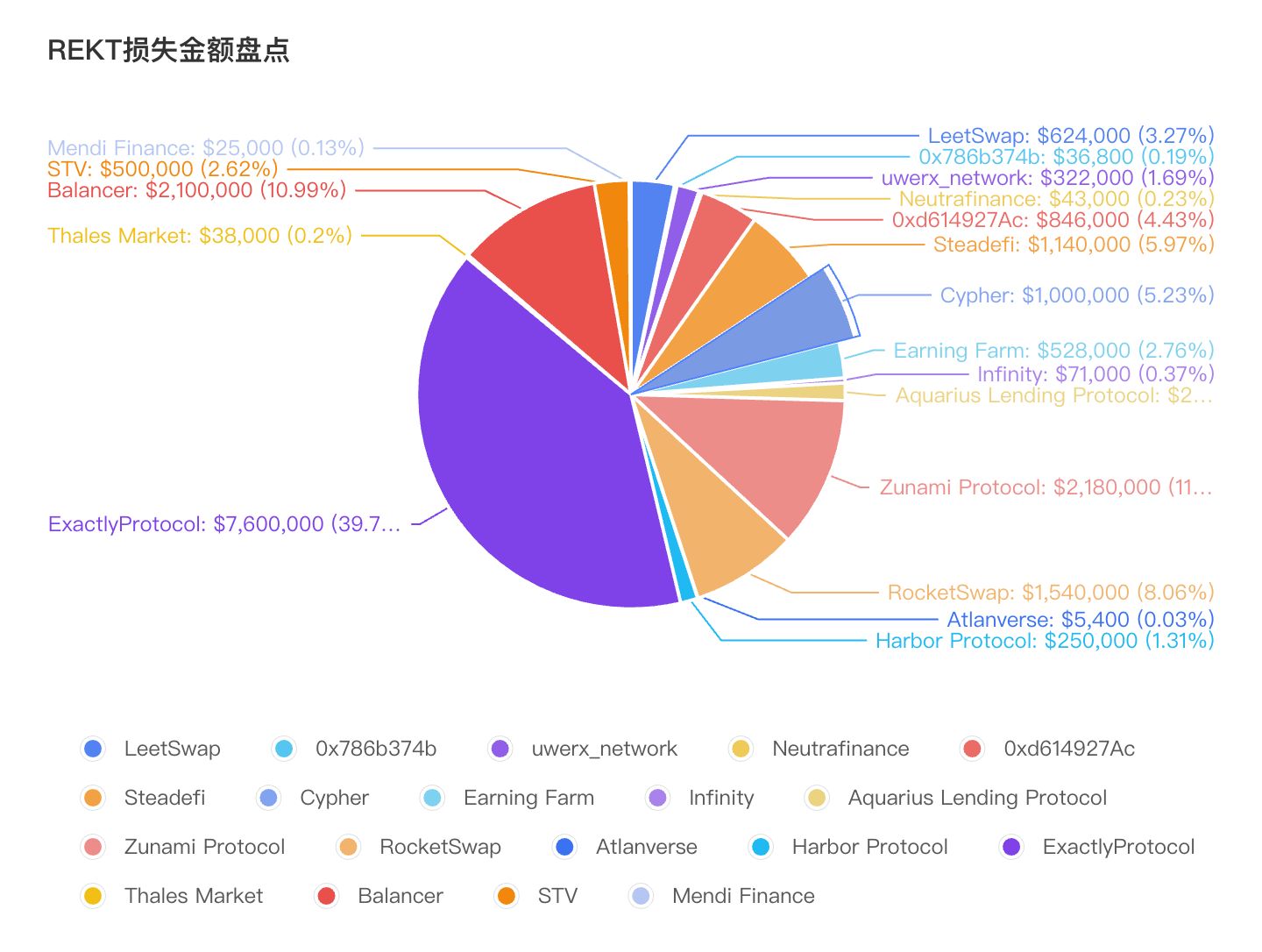

1.1 REKT盘点

No.1

8 月 1 日,Base 链上的去中心化交易平台 @LeetSwap 遭到攻击,攻击者获利约 $624K。本次被攻击的主要原因是在 Pair 合约中,_transferFeesSupportingTaxTokens() 函数外部可调用,该函数可以转移合约中的任意数量的指定代币到收取手续费的地址。于是攻击者首先进行一次正常的小额 swap 操作以获取下一次 swap 时所需的代币,紧接着调用 _transferFeesSupportingTaxTokens() 函数将 Pair 中的其中一方代币几乎全部转移给了收取手续费的地址,从而使得 Pair 的流动性失衡。最后再调用 sync() 函数平衡池子后反向 swap 套取超出预期的 ETH。

攻击交易:

https://basescan.org/tx/0xbb837d417b76dd237b4418e1695a50941a69259a1c4dee561ea57d982b9f10ec

攻击者地址:

https://basescan.org/address/0x5B030F90DB67190373DBF3422436DF4C62F60A60

相关链接:

https://twitter.com/SlowMist_Team/status/1686229798954418177

No.2

8 月 1 日,ETH 链上 0x786b374b 合约被攻击,根本原因是它有一个公共函数 execute() 为 DAI/USDC/USDT 池增加流动性。由于缺少权限控制,攻击者可以构造恶意参数获得所添加的代币。攻击者获利约$36.8K。

攻击交易:

https://www.oklink.com/cn/eth/tx/0xd493c73397952049644c531309df3dd4134bf3db1e64eb6f0b68b016ee0bffde

攻击者地址:

https://www.oklink.com/cn/eth/address/0xccc526e2433db1eebb9cbf6acd7f03a19408278c

相关链接:

https://twitter.com/AnciliaInc/status/1689737978963546112

No.3

8 月 2 日,ETH 链上 @uwerx_network 项目遭到攻击,损失约 175 个 ETH,价值约$322K。根本原因是在 _transfer()函数中,余额被扣除了两次。

攻击交易:

https://www.oklink.com/cn/eth/tx/0x3b19e152943f31fe0830b67315ddc89be9a066dc89174256e17bc8c2d35b5af8

攻击者地址:

https://www.oklink.com/cn/eth/address/0x6057a831d43c395198a10cf2d7d6d6a063b1fce4

相关链接:https://twitter.com/Phalcon_xyz/status/1686668523374813184

No.4

8 月 2 日,Arbitrum链上的 @Neutrafinance 项目遭到攻击,损失 ~23.5 ETH,价值约$43K。根本原因是转换函数使用的现货价格与另一个同名的池子冲突。可以通过 convert() 方法将其中一个(CMLT-LP-65eb)转换为另一个(CMLT-LP-2ea3)。

攻击交易:

https://www.oklink.com/cn/arbitrum/tx/0x6301d4c9f7ac1c96a65e83be6ea2fff5000f0b1939ad24955e40890bd9fe6122

攻击者地址:

https://www.oklink.com/cn/arbitrum/address/0x39b842bb7287afc516db176b76c5cbbd8caa1e84

相关链接:https://twitter.com/Phalcon_xyz/status/1686654241111429120

No.5

8 月 2 日,Arbitrum链上的未开源合约( 0xd614927Ac )遭到攻击,损失 461 ETH,价值约 $846K。根本原因是在受害者合约中的闪电贷方法中对攻击者合约进行了 approve 操作,从而使攻击者能够通过调用transferFrom()将资产转移出去。

攻击交易:

https://www.oklink.com/cn/arbitrum/tx/0x864c8cfb8c54d3439613e6bd0d81a5ea2c5d0ad25c9af11afd190e5ea4dcfc1f

攻击者地址:

https://www.oklink.com/cn/arbitrum/address/0x826b180cd3d6fd0a646875f920bb2cf52b7f0b0b

相关链接:

https://twitter.com/BeosinAlert/status/1687084394035720192?s=20

No.6

8 月 7 日,Steadefi遭到攻击,资金从Arbitrum和 Avalanche 流出,损失约 $1.14M。根本原因是恶意软件注入和操作安全不当。

攻击者地址:

https://www.oklink.com/cn/arbitrum/address/0x9cf71f2ff126b9743319b60d2d873f0e508810dc

相关链接:

https://blog.steadefi.com/exploit-analysis-and-reimbursement-plan

No.7

8 月 7 日,Solana 上的 Cypher 程序遭到黑客攻击,损失约 $1M 美元。 Cypher 存在两个账户用于储存用户数据,使用户能够用保证金进行借贷和交易。漏洞根本原因是在修改子账户(CypherSubAccount)的抵押模式时,没有在主账户(CypherAccount)中更新新的抵押模式,导致主账户与子账户之间存在数值不一致的情况,使得连接到该抵押子账户的主账户处于损坏状态,攻击者能够借款并绕过抵押比率检查。

攻击交易:

https://www.oklink.com/cn/sol/tx/tiwo6s8LxN3HvNMUWX2t5CrXeWpDXmhKURwMf7m4XeKCDSGaQmvy6iTJ6fR4R3byiQZEGBrrSDXeYQUqEMnUAuz (USDC Transfer)

https://www.oklink.com/cn/sol/tx/4ZqYRfvPePGLpZCb6t1iq7gNMUwsrkcQoSAiDHq9gEYUve9t3b598Qf63uErtaoB1onScKf7VcmM3u8qVbAd3XK6 (USDC transfer2)

攻击者地址:

https://www.oklink.com/cn/sol/account/HHm4wK91XvL3hhEC4hQHo544rtvkaKohQPc59TvZeC71

相关链接:

https://twitter.com/BeosinAlert/status/1688723959964114945

https://cypherlabs.notion.site/cypher-exploit-7th-august-2023-post-mortem-ef01b5de613c4e52b36043c7649a5b40

No.8

8 月 7 日,ETH 链上 Earning Farm 项目遭到攻击,根本原因是代码逻辑错误,对 shares 和 LP token 进行了错误的处理。导致攻击者可以 burn 少量 LP 获取大量 ETH。损失约$528K。

攻击交易:

https://www.oklink.com/cn/eth/tx/0x6e6e556a5685980317cb2afdb628ed4a845b3cbd1c98bdaffd0561cb2c4790fa (之一)

攻击者地址:

https://www.oklink.com/cn/eth/address/0xee4b3dd20902fa3539706f25005fa51d3b7bdf1b

相关链接:

https://twitter.com/BeosinAlert/status/1689205260102094853

https://twitter.com/Ironblocks_/status/1689235344305135616

No.9

8 月 10 日,ETH 链上 Infinity 项目遭到攻击,根本原因是regenerateMany() 函数实际上用户不需要拥有任何代币,就可以为自己重新铸造任意数量的代币。损失约$71K。

攻击交易:

https://www.oklink.com/cn/eth/tx/0xe06960e423066113a54de8cf3c8fcfcd2bfe9fbef7d3b32d24ea8a55b7dff567

https://www.oklink.com/cn/eth/tx/0x3104984bc5f71dd86a6cd4f25a860354d0eaa62603b9c51c9e6f29c6b4a707a5

攻击者地址:

https://www.oklink.com/cn/eth/address/0x78767df0e5ebe44dd4ed7de89dfea99368eea844

相关链接:

https://twitter.com/0xCygaar/status/1689640971582210050?s=20

No.10

8 月 10 日,Coredao生态上 Aquarius Lending Protocol 上遭到攻击,根本原因是其 USDT 市场创建和管理过程中的疏忽。项目方所创建的旧 USDT 市场初始汇率设置错误,抵押系数设置为 80%。通过重新部署了新的 USDT 市场纠正了汇率问题。然而未将旧 USDT 市场的抵押品系数设为 0,攻击者从而能够获利。损失约$253K。

攻击交易:

https://scan.coredao.org/tx/0x14aff21ea3255a1bf0b44bab7cb7250683a6ba4be6eaf237a08e877b71c37aa4

攻击者地址:

https://scan.coredao.org/address/0xc46dfc9b073af2e89896ba82599b5260639a3958

相关链接:

https://twitter.com/AquariusLoan/status/1689335926470635520?s=20

https://medium.com/@Aquarius_loan/aquarius-lending-pool-liquidity-report-august-9th-2023-9ba28d7b4c65

No.11

8 月 13 日,ETH 链上Zunami Protocol 遭到攻击。其根本原因是价格操纵,攻击者利用闪贷操纵 SDT SushiSwap池子中的储备金数量,从而影响 UZD 合约中的资产价格进行攻击。攻击者获利约$2.18M。

攻击交易:

https://www.oklink.com/cn/eth/tx/0x2aec4fdb2a09ad4269a410f2c770737626fb62c54e0fa8ac25e8582d4b690cca

https://www.oklink.com/cn/eth/tx/0x0788ba222970c7c68a738b0e08fb197e669e61f9b226ceec4cab9b85abe8cceb

攻击者地址:

https://www.oklink.com/cn/eth/address/0x5f4c21c9bb73c8b4a296cc256c0cde324db146df

相关链接:

https://twitter.com/AnciliaInc/status/1690857336158695425?s=20

https://twitter.com/peckshield/status/1690877589005778945

No.12

8 月 14 日,BASE 链上RocketSwap项目遭到攻击,其根本原因是私钥泄漏。在部署 Launchpad 时需要使用离线签名项目方将私钥放在服务器上,服务器被暴力破解。攻击者获利约 $1.54M。

攻击交易:

https://basescan.org/tx/0x9b384f72d0817c99d2829c1226729de0c2ae29aa8ae7d32f1feaa6fc358de026

https://basescan.org/tx/0xfbd44b6ebc97095eef5793af40d7c5eb6241065f42f3128f6732c2f6c06a298c

https://basescan.org/tx/0x427b57aeecce13b1ae32e4c8aa552446452e65dc64295c226d40155532caf34c

https://basescan.org/tx/0x330edb831110ba2f05616e389becd29d183dd5d31648df258931dbfb2db21af0

https://basescan.org/tx/0xd9f062b32bb7094d91910b551ee7ddbc658e3b3f11b5c31dbc4dc6d53534dab3

https://basescan.org/tx/0x6594045cf4c94e674028fed79f62bfefee2dc5d71f22e8be1856ec9ac0f7be8c

攻击者地址:

https://www.oklink.com/cn/eth/address/0x96c0876f573e27636612cf306c9db072d2b13de8

相关链接:

https://twitter.com/BeosinAlert/status/1691285787101569024?s=20

No.13

8 月 14 日,BSC 上的Atlanverse项目遭到攻击,损失约 $5.4K 。

攻击交易:

https://www.oklink.com/cn/bsc/tx/0x32cc7084715d2d30b049d8321a74d642e92e386df6d889c0ab7809b1d91ab333

https://www.oklink.com/cn/bsc/tx/0xf58bed3bb09a3099db847c01565d0819982e943cbdc55b0d280071b63cbce2a7

攻击者地址:

https://www.oklink.com/cn/bsc/address/0x9d92db2faf5ce6e058e25c65593b63da2e7f9bfd

相关链接:

https://twitter.com/MetaTrustAlert/status/1691028346723811329

No.14

8 月 18 日,Harbor Protocol 遭到攻击,攻击者通过在 Comdex 上的 AMM cSwap操纵 Luna、stOsmo和wMATIC三种抵押资产的价格,然后利用这些资产在 Comdex 链上的 Harbor 协议中铸造稳定币 CMST。由于攻击者拉高了这些资产在cSwap上的价格,可以更高的抵押价格从这三个资产存储库借取 CMST。攻击的总损失目前估计约为$250K。

攻击者地址:

https://www.mintscan.io/comdex/accounts/comdex1sma0ntw7fq3fpux8suxkm9h8y642fuqt0ujwt5

https://www.mintscan.io/comdex/accounts/comdex1y70akwhauhxaxf5fl70qk3t76c84ulmsff8j9g

相关链接:

https://twitter.com/Harbor_Protocol/status/1692836252498723154?s=20

https://blog.comdex.one/harbor-protocol-exploit-breakdown-incident-report-b07cd117b1d6

No.15

8 月 18 日,Optimism 链上的ExactlyProtocol项目遭到攻击,根本原因是检查不充分,导致DebtManager中的市场地址被替换为恶意地址,从而窃取用户资金。损失约$7.6M。

攻击交易:

https://www.oklink.com/cn/optimism/tx/0x3d6367de5c191204b44b8a5cf975f257472087a9aadc59b5d744ffdef33a520e

https://www.oklink.com/cn/optimism/tx/0x1526acfb7062090bd5fed1b3821d1691c87f6c4fb294f56b5b921f0edf0cfad6

https://www.oklink.com/cn/optimism/tx/0xe8999fb57684856d637504f1f0082b69a3f7b34dd4e7597bea376c9466813585

攻击者地址:

https://www.oklink.com/cn/optimism/address/0x3747dbbcb5c07786a4c59883e473a2e38f571af9

相关链接:

https://twitter.com/BlockSecTeam/status/1692533280971936059

https://twitter.com/BeosinAlert/status/1692568125374685200

https://medium.com/@exactly_protocol/exactly-protocol-incident-post-mortem-b4293d97e3ed

No.16

8 月 19 日,Thales Market 项目在 BSC 上受到攻击。根本原本是项目方核心贡献者的电脑/Metamask可能被黑客入侵,导致部分热钱包资金丢失。损失约$38K。

攻击交易:

https://www.oklink.com/cn/bsc/tx/0x2fd26d3a973aac49e8331d0c5783a1da1ef67920fb0983f2f8f4a818e11416e1

https://www.oklink.com/cn/bsc/tx/0xca046d6126b11eea07a0f1df5c2a12c1e54a49aa41ebf878defbd5131758d3d3

https://www.oklink.com/cn/bsc/tx/0x708f8c79519fad46277e682a07c1ff9d87d8dc300b2d0d8c70847678a1513b9d

攻击者地址:

https://www.oklink.com/cn/bsc/address/0xca1c859a40f39b0bac46551fa5e9fb969898ae70

相关链接:

https://twitter.com/thalesmarket/status/1692935883521953997?s=20

No.17

Balancer 在 8 月 22 日报告了一个严重漏洞,对几个 V2 池采取紧急程序,移除绝大部分流动性,并提醒用户立即撤回受影响的 LP。后续仍遭到一些闪电贷攻击,损失约$2.1M。

攻击者地址:

ETH:

https://www.oklink.com/cn/eth/address/0xb23711b9d92c0f1c7b211c4e2dc69791c2df38c1

https://www.oklink.com/cn/eth/address/0xed187f37e5ad87d5b3b2624c01de56c5862b7a9b

https://www.oklink.com/cn/eth/address/0x429313e53a220c4a5693cad1da26ae5045b5762f

https://www.oklink.com/cn/ftm/address/0x64e08fa89c2bae9f123cc8a293775f0e6cc86760

https://www.oklink.com/cn/optimism/address/0xbc794f1ff9ad7711a9d2e69be5b499e290b8fd3c

相关链接:

https://forum.balancer.fi/t/vulnerability-found-in-some-pools/5102

https://twitter.com/BeosinAlert/status/1696362629818908758?s=20

No.18

8 月 26 日,BSC 上的 STV 项目遭到攻击,该合约未开源。损失约$500K

攻击交易:

https://www.oklink.com/cn/bsc/tx/0xf2a0c957fef493af44f55b201fbc6d82db2e4a045c5c856bfe3d8cb80fa30c12

攻击者地址:

https://www.oklink.com/cn/bsc/address/0x4b44b52ef15f7aab9a0a6cfdfa8d2c5eeeb6d8c3

相关链接:

https://twitter.com/Phalcon_xyz/status/1695285435671392504?s=20

No.19

8 月 26 日,Linea 上的借贷协议 Mendi Finance 质押合约遭到攻击,损失 93 万枚 Mendi 代币,价值约$25K。根本原因是StakedDistributor合约中错误地设置了延迟提取时间和 _editRecipientInternal() 方法未正确更新对应的奖励。

攻击交易:

https://lineascan.build/tx/0xd5b41c3d9cb766448697cce1af26e03dee557a46d8f149f107c2e2d00b49a656

攻击者地址:

https://lineascan.build/address/0x69cd776d8b37ee991362cad27fac2fbab2d0dce4

相关链接:

https://mp.weixin.qq.com/s/qbu75qZljB8ykxo44QT7BQ

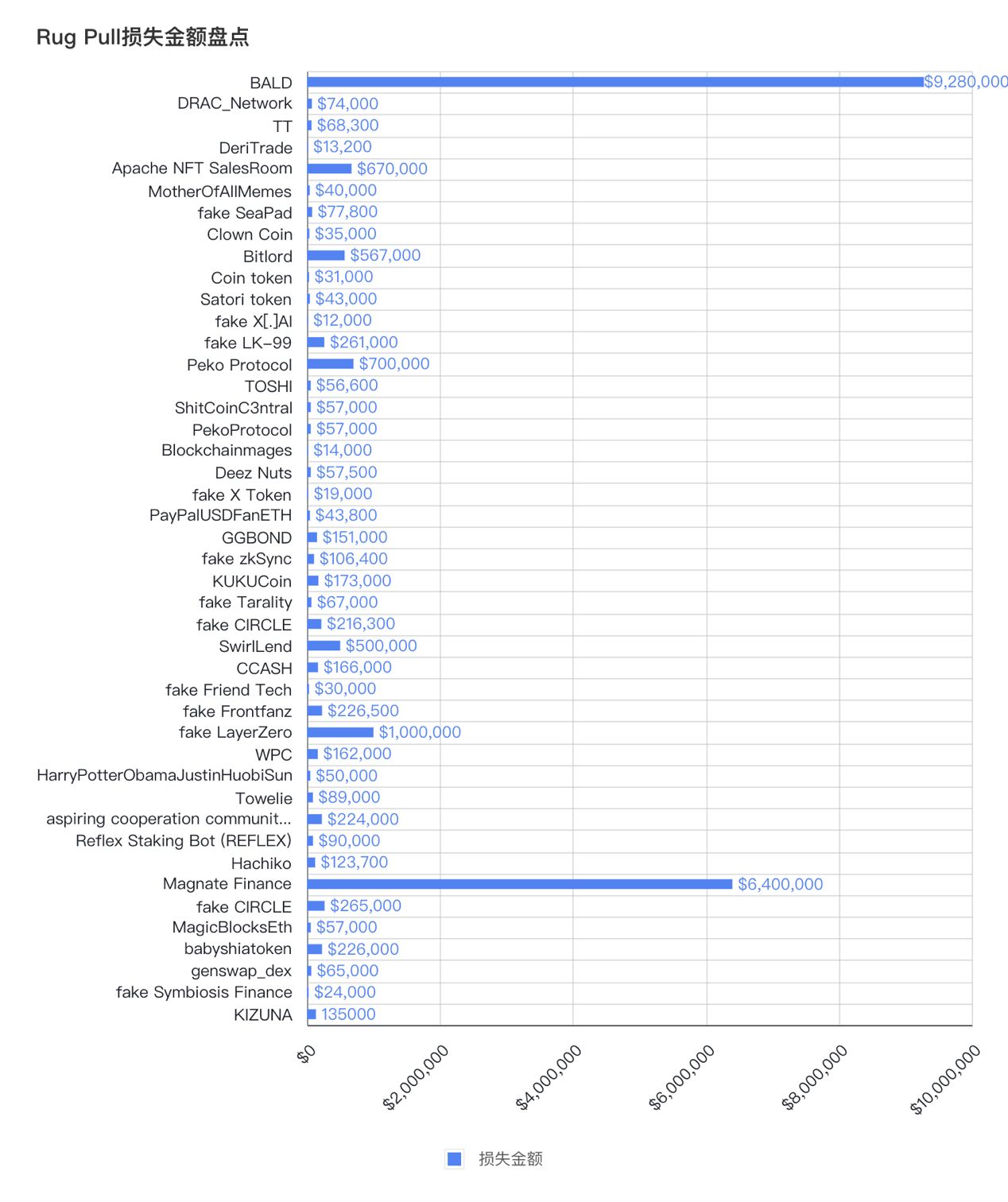

1.2 RugPull盘点

No.1

8 月 1 日,BASE 链上 BALD 项目发生RugPull,合约部署者共添加了 6077 个 ETH 流动性,移除了 11077 个 ETH 流动性。获利约 5000 ETH ,价值$9.28M。

相关链接:https://twitter.com/BeosinAlert/status/1686050081806696448

No.2

8 月 2 日,BSC 链上DRAC_Network(DRAC) 项目方部署者地址通过抛售代币进行RugPull,损失约$74K。

相关链接:https://twitter.com/AnciliaInc/status/1686887371453988864?s=20

No.3

8 月 2 日,BSC 链上部署的代币 TT 项目是个退出骗局,已实施RugPull,278 个 BNB 被利用,损失约 $68.3K。

相关链接:https://twitter.com/CertiKAlert/status/1686507176221630464?s=20

No.5

8 月 2 日,BSC 链上DeriTrade项目方部署者地址通过直接铸造DUSD代币进行RugPull,损失约$13.2K。

相关链接:https://twitter.com/AnciliaInc/status/1686887371453988864?s=20

No.6

8 月 2 日,BSC 链上 Apache NFT SalesRoom项目方铸造了 1M ASN 并出售为 BUSD 进行RugPull,损失约$670K。

相关链接:https://twitter.com/BeosinAlert/status/1686944832688906240

No.7

8 月 5 日,BSC 链上的MotherOfAllMemes (MOAM) 项目通过移除流动性发生RugPull,损失约 $40K。

相关链接:

https://twitter.com/CertiKAlert/status/1687578059036098561?s=20

No.8

8 月 5 日,BSC 链上的 fake SeaPad token 项目通过移除流动性发生RugPull,损失约 $77.8K。

相关链接:

https://twitter.com/CertiKAlert/status/1687760426547736576?s=20

No.9

8 月 5 日,ETH 链上的 Clown Coin 项目通过移除流动性发生RugPull,损失约 $35K。

相关链接:

https://twitter.com/CertiKAlert/status/1687773506744791040?s=20

No.10

8 月 6 日,ETH 链上的Bitlord (BITLORD) 项目通过移除流动性发生RugPull,损失约 $567K。

相关链接:

https://twitter.com/CertiKAlert/status/1687905901053693952?s=20

No.11

8 月 6 日,ETH 链上的 Coin token 项目通过移除流动性发生RugPull,损失约 $31K。

相关链接:

https://twitter.com/CertiKAlert/status/1688109795025227776?s=20

No.12

8 月 6 日,BSC 链上的 Satori token 项目通过移除流动性发生RugPull,损失约 $43K。

相关链接:

https://twitter.com/CertiKAlert/status/1688132913563398144?s=20

No.13

8 月 7 日,BSC 链上的 fake X[.]AI 项目通过移除流动性发生RugPull,损失约 $12K。

相关链接:

https://twitter.com/CertiKAlert/status/1688480338677207040?s=20

No.14

8 月 7 日,ETH 链上的 fake LK-99 token 项目通过移除流动性发生RugPull,损失约$261K。

相关链接:

https://twitter.com/CertiKAlert/status/1688542400384241664?s=20

No.15

8 月 8 日,Linea 生态上 Peko Protocol 项目删除其社交帐户与群组进行RugPull,此前 Peko Protocol 从 12 位天使投资人处筹集到 $700K。

相关链接:https://twitter.com/PeckShieldAlert/status/1689090766067671040

No.16

8 月 8 日,ETH 链上的 TOSHI 项目通过移除流动性发生RugPull,损失约 $56.6K。

相关链接:

https://twitter.com/CertiKAlert/status/1688872511096676352?s=20

No.17

8 月 8 日,ETH 链上的 ShitCoinC3ntral 项目通过移除流动性发生RugPull,损失约 $57K。

相关链接:

https://twitter.com/CertiKAlert/status/1688930878754275328?s=20

No.18

8 月 9 日,Linea 链上PekoProtocol(PEKO) 项目是个退出骗局,已进行RugPull,损失约$57K。

相关链接:

https://twitter.com/CertiKAlert/status/1695200872647573527?s=20

No.19

8 月 9 日,Cardano生态上Blockchainmages项目发生RugPull,损失了 60K 个 ADA 代币,价值约$14K。

相关链接:https://coinmarketcap.com/community/articles/64d38c9d218ac20aaf51aa2d/

No.20

8 月 10 日,ETH 链上的Deez Nuts (DEEZ) 项目通过移除流动性发生RugPull,损失约 $57.5K。

相关链接:

https://twitter.com/CertiKAlert/status/1689226022409904128?s=20

No.21

8 月 10 日,BSC 链上的 fake X Token 项目通过移除流动性发生RugPull,损失约 $19K。

相关链接:

https://twitter.com/CertiKAlert/status/1689984602125844480?s=20

No.22

8 月 12 日,ETH 链上的 @PayPalUSDFanETH 项目通过移除流动性发生RugPull,损失约 $43.8K。

相关链接:

https://twitter.com/CertiKAlert/status/1689984602125844480?s=20

No.23

8 月 12 日,ETH 链上的 GGBOND (GGBOND) 项目通过移除流动性发生RugPull,损失约 $151K。

相关链接:

https://twitter.com/CertiKAlert/status/1690677758823714817?s=20

No.24

8 月 13 日,BSC 链上的 fake zkSync token 项目通过移除流动性发生RugPull,损失约 $106.4K。

相关链接:

https://twitter.com/CertiKAlert/status/1690677758823714817?s=20

No.25

8 月 13 日,ETH 链上的KUKUCoin项目通过移除流动性发生RugPull,损失约 $173K。

相关链接:

https://twitter.com/CertiKAlert/status/1690677758823714817?s=20

No.26

8 月 14 日,BSC 链上的 fake Tarality Token 项目通过移除流动性发生RugPull,损失约 $67K。

相关链接:

https://twitter.com/CertiKAlert/status/1691107861286309888?s=20

No.27

8 月 15 日,BSC 链上的 fake CIRCLE token 项目通过移除流动性发生RugPull,损失约 $216.3K。

相关链接:

https://twitter.com/CertiKAlert/status/1691190203858276353?s=20

No.28

8 月 16 日,Base 和 Linea 生态上的SwirlLend项目发生RugPull,损失约 $500K。

相关链接:

https://twitter.com/PeckShieldAlert/status/1691719373571186925

https://twitter.com/BeosinAlert/status/1691751481484194049

No.29

8 月 17 日,BSC 上的合约 $CCASH 通过抛售代币进行RugPull,损失约 $166K。

相关链接:

https://twitter.com/AegisWeb3/status/1692073412011712872

No.30

8 月 19 日,BSC 链上 fake Friend Tech token 项目移除代币流动性进行RugPull,损失约$30K。

相关链接:

https://twitter.com/CertiKAlert/status/1692876010549600407?s=20

No.31

8 月 19 日,BSC 链上 fake Frontfanz token 项目移除代币流动性进行RugPull,损失约$226.5K。

相关链接:

https://twitter.com/CertiKAlert/status/1692932345249038650?s=20

No.32

8 月 21 日,BSC 链上 fake LayerZero token 项目移除代币流动性进行RugPull,损失约$1M。

相关链接:

https://twitter.com/CertiKAlert/status/1693362027371123099?s=20

No.33

8 月 21 日,BSC 链上 WPC token 项目移除代币流动性进行RugPull,损失约$162K。

相关链接:

https://twitter.com/CertiKAlert/status/1693651832793428154?s=20

No.34

8 月 23 日,ETH 链上HarryPotterObamaJustinHuobiSun项目通过移除流动性进行RugPull,损失约$50K。

相关链接:

https://twitter.com/CertiKAlert/status/1694357925072920800?s=20

No.35

8 月 23 日,ETH 链上Towelie (TOWELIE) 项目通过移除流动性进行RugPull,损失约$89K。

相关链接:

https://twitter.com/CertiKAlert/status/1694294536762093950?s=20

No.36

8 月 23 日,BSC 链上 aspiring cooperation community (ACC) token 项目通过移除流动性进行RugPull,损失约$224K。

相关链接:

https://twitter.com/CertiKAlert/status/1694290119337849303?s=20

No.37

8 月 23 日,BSC 链上 Reflex Staking Bot (REFLEX) 项目通过移除流动性进行RugPull,损失约$90K。

相关链接:

https://twitter.com/CertiKAlert/status/1694282366812848494?s=20

No.38

8 月 24 日,ETH 链上 Hachiko 项目移除代币流动性进行RugPull,损失约$123.7k。

相关链接:

https://twitter.com/CertiKAlert/status/1694414085444473047?s=20

No.39

8 月 25 日,BASE 链上 Magnate Finance 项目部署者操纵了预言机价格,移除相关资产进行RugPull,损失约$6.4M

相关链接:

https://twitter.com/DeDotFiSecurity/status/1694955838140526617?s=20

No.40

8 月 26 日,BSC 链上 fake CIRCLE token 项目移除代币流动性进行RugPull,损失约$265K。

相关链接:

https://twitter.com/CertiKAlert/status/1695185413407654012?s=20

No.41

8 月 26 日,ETH 链上 @MagicBlocksEth 项目是个退出骗局,已进行RugPull,损失约$57K。

相关链接:

https://twitter.com/CertiKAlert/status/1695200872647573527?s=20

No.42

8 月 31 日,ETH 链上babyshiatoken项目是个退出骗局,已进行RugPull,损失约$226K。

相关链接:

https://twitter.com/CertiKAlert/status/1697023832886837303?s=20

No.43

8 月 31 日,ETH 链上genswap_dex项目特权地址利用溢出漏洞增加代币余额抛售进行RugPull,损失约$65K。

相关链接:

https://twitter.com/CertiKAlert/status/1696989083057135659?s=20

No.44

8 月 31 日,ETH 链上 fake Symbiosis Finance token 项目移除流动性进行RugPull,损失约$24K。

相关链接:

https://twitter.com/CertiKAlert/status/1696658676902228146?s=20

No.45

8 月 31 日,ETH 链上 KIZUNA 项目移除流动性进行RugPull,损失约$135K。

相关链接:

https://twitter.com/DeDotFiSecurity/status/1696823573678051683?s=20

1.3 社媒诈骗与钓鱼盘点

No.1

8月2日,@bondexapp 官方Discord遭受攻击,攻击者发布钓鱼链接。

相关链接:

https://twitter.com/CertiKAlert/status/1686574325791338497?s=20

No.2

8月4日,@MERGEZ_NFT 官方Discord遭受攻击,攻击者发布钓鱼链接。

相关链接:

https://twitter.com/CertiKAlert/status/1687238632648683521?s=20

No.3

8月5日,@AvalaunchApp 官方Twitter遭受攻击,攻击者发布钓鱼链接。

相关链接:

https://twitter.com/CertiKAlert/status/1687558884305653760?s=20

No.4

8月5日,@alt_layer 官方Discord遭受攻击,攻击者发布钓鱼链接。

相关链接:

https://twitter.com/CertiKAlert/status/1687599938593492992?s=20

No.5

8月7日,@Clique2046 官方Discord遭受攻击。

相关链接:

https://twitter.com/CertiKAlert/status/1687666584129613824?s=20

No.6

8月7日,@SparkadiaGG 官方Discord遭受攻击,攻击者发布钓鱼链接。

相关链接:

https://twitter.com/CertiKAlert/status/1687733624299237376?s=20

No.7

8月7日,@LinkageFinance 官方Discord遭受攻击,攻击者发布钓鱼链接。

相关链接:

https://twitter.com/CertiKAlert/status/1688372105832714240?s=20

No.8

8月7日,@BrawlersNFT_ 官方Discord遭受攻击,攻击者发布钓鱼链接。

相关链接:

https://twitter.com/CertiKAlert/status/1688486946396422145?s=20

No.9

8月7日,@palindromes_io 官方Discord遭受攻击,攻击者发布钓鱼链接。

相关链接:

https://twitter.com/CertiKAlert/status/1688487806631399425?s=20

No.10

8月8日,@Pandaverse_Base 官方Discord遭受攻击,攻击者发布钓鱼链接。

相关链接:

https://twitter.com/CertiKAlert/status/1688526797955080192?s=20

No.11

8月8日,@fraxfinance 官方Discord遭受攻击,攻击者发布钓鱼链接。

相关链接:

https://twitter.com/CertiKAlert/status/1688681755102846978?s=20

No.12

8月10日,@bitsCrunch 官方Discord遭受攻击,攻击者发布钓鱼链接。

相关链接:

https://twitter.com/CertiKAlert/status/1689394866185269248?s=20

No.13

8月10日,@crypto_banter 和 @CbCryptoschool 官方Discord遭受攻击,攻击者发布钓鱼链接。

相关链接:

https://twitter.com/CertiKAlert/status/1689459158251102209?s=20

No.14

8月10日,@ZeitgeistPM 官方Discord遭受攻击,攻击者发布钓鱼链接。

相关链接:

https://twitter.com/CertiKAlert/status/1689514929248722945?s=20

No.15

8月10日,@WealthPass_NFT 官方Discord遭受攻击,攻击者发布钓鱼链接。

相关链接:

https://twitter.com/CertiKAlert/status/1689649151154536448?s=20

No.16

8月12日,@QuaiNetwork 官方Twitter帐号遭受攻击,攻击者发布钓鱼链接。

相关链接:

https://twitter.com/CertiKAlert/status/1690082412967981056?s=20

No.17

8月12日,@alanorwick 官方Twitter帐号遭受攻击,攻击者发布钓鱼链接。

相关链接:

https://twitter.com/CertiKAlert/status/1690082412967981056?s=20

No.18

8月12日,@Fetch_ai 官方Discord遭受攻击,攻击者发布钓鱼链接。

相关链接:

https://twitter.com/CertiKAlert/status/1690203930527969280?s=20

No.19

8月12日,@LearnWeb3DAO 和 @Haezurath 官方Twitter帐号遭受攻击,攻击者发布钓鱼链接。

相关链接:

https://twitter.com/CertiKAlert/status/1689016410830143488?s=20

No.20

8月12日,BASE 官方Discord遭受攻击,攻击者发布钓鱼链接。

相关链接:

https://twitter.com/CertiKAlert/status/1690308283343532032?s=20

No.21

8月17日,@elmonx_official 官方Discord遭受攻击,攻击者发布钓鱼链接。

相关链接:

https://twitter.com/CertiKAlert/status/1692067598316327066?s=20

No.22

8月15日,@MetisDAO官方Twitter遭受攻击,攻击者发布钓鱼链接。

相关链接:

https://twitter.com/CertiKAlert/status/1691201644963258368?s=20

No.23

8月16日,@ceramicnetwork 官方Discord遭受攻击,攻击者发布钓鱼链接。

相关链接:

https://twitter.com/CertiKAlert/status/1691530268614545410?s=20

No.24

8月17日,@Rodeo_Finance 官方Discord遭受攻击,攻击者发布钓鱼链接。

相关链接:

https://twitter.com/CertiKAlert/status/1692127044748906911?s=20

No.25

8月17日,@Sagaxyz__ 官方Discord遭受攻击,攻击者发布钓鱼链接。

相关链接:

https://twitter.com/CertiKAlert/status/1692171180818759684?s=20

No.26

8月19日,@PiraFinance 官方Discord遭受攻击,攻击者发布钓鱼链接。

相关链接:

https://twitter.com/CertiKAlert/status/1692645168296427769?s=20

No.27

8月22日,@marginlycom官方Discord遭受攻击,攻击者发布钓鱼链接。

相关链接:

https://twitter.com/CertiKAlert/status/1693795795655426498?s=20

No.28

8月29日,@JasmyMGT官方Discord遭受攻击,攻击者发布钓鱼链接。

相关链接:

https://twitter.com/CertiKAlert/status/1696538671401365713?s=20

No.29

8月29日,@atoms_res 官方Discord遭受攻击,攻击者发布钓鱼链接。

相关链接:

https://twitter.com/CertiKAlert/status/1696053193094909968?s=20

No.30

8月29日,@RhinosRebellion 官方Discord遭受攻击,攻击者发布钓鱼链接。

相关链接:

https://twitter.com/CertiKAlert/status/1694610235086811483?s=20

No.31

8月31日,@finance_ref官方Discord遭受攻击,攻击者发布钓鱼链接。

相关链接:

https://twitter.com/CertiKAlert/status/1696967917097668821?s=20

1.4 其他

No.1

CoinsPaid披露遭到朝鲜 Lazarus 集团社会工程学攻击的细节。一名工程师以为自己正在接受Cryptocom利润丰厚的工作的面试,因此下载了恶意软件,作为技术测试的一部分。下载恶意代码使朝鲜黑客能够访问CoinsPaid的系统,利用软件漏洞成功伪造从CoinsPaid热钱包提取资金的授权请求,盗走了约 3700 万美元。

相关链接:

https://www.dlnews.com/articles/defi/how-north-korea-lazarus-group-stole-crypto-from-coinspaid/

No.2

Distrust 发现了一个严重的漏洞,该漏洞影响使用Libbitcoin Explorer 3.x 版本的加密货币钱包。攻击者可以通过破解 Mersenne Twister 伪随机数生成器(PRNG)来获取钱包私钥,这已经在现实世界中造成实际损失。受影响的加密货币包括 Bitcoin、Ethereum、Ripple、Dogecoin、Solana、Litecoin、Bitcoin Cash 和Zcash等。由于漏洞存在,攻击者可以访问并控制用户的钱包,窃取资金。已有 90 万美元资产被盗。

相关链接:

https://milksad.info/disclosure.html

https://www.techflowpost.com/newsletter/detail_29155.html

二、安全总结

2023 年 8 月,尽管安全事件 REKT 的数量并未下降,但其造成的经济损失却减少到了上月的一半。这一改善主要得益于 Balancer 项目的成熟应急响应机制,避免了像上月因Vyper编译器漏洞导致的对 Curve 相关项目的大规模攻击。然而,其他类型的安全问题,如重入攻击、价格操控、业务逻辑错误和输入验证不足等,依然频繁出现。

值得注意的是,新上线的公链因RugPull事件造成的损失甚至超过了 REKT 事件,这为用户敲响了警钟,提醒大家不应因短暂的热情而忽视安全风险。与此同时,Distrust 发布的关于Libbitcoin的漏洞信息,可追溯至 2022 年,这与Vyper编译器漏洞相似,再次强调了安全威胁可能一直潜伏在我们周围。

这些事件都提醒我们不能放松警惕,因为安全隐患永远不会完全消失,只能依靠其他手段尽量减少攻击面。项目方应全方位关注协议安全,不仅要进行代码审计和设置Bug Bounty 机制,还需要预先建立健全的应急响应流程。在进行安全审计时,应尽可能覆盖所有相关协议和合约。对于新公链上的热门项目,用户也需要提高警觉,不能仅凭项目的用户数量或总价值锁定(TVL)就盲目信任。

最后,社交媒体上的诈骗和钓鱼攻击依然活跃,因此项目方和用户都需要提升社群安全防护意识。